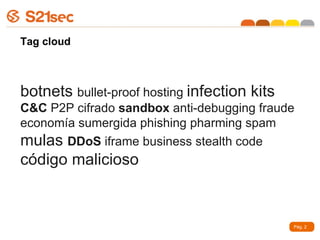

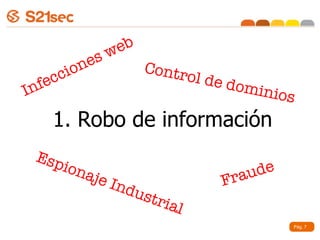

El documento aborda la creciente amenaza de las botnets, destacando su capacidad para controlar grandes redes de dispositivos comprometidos y causar diversos tipos de daños, como robos de información y ataques DDoS. Se enfatiza la vulnerabilidad de los sistemas frente al cibercrimen y la necesidad de nuevas herramientas y formación para combatir estas amenazas. Además, se discuten diversos métodos de infección y estrategias de control utilizadas por los cibercriminales para operar de manera efectiva.

![[ Botnets 2.0: adquiriendo el control de Internet ]* Getafe, 27 de Octubre 2008 Asegur@IT IV David Barroso, S21sec eCrime Director](https://image.slidesharecdn.com/s21secdavid-barroso-1232269124930180-3/85/Asegur-IT-IV-Botnets-2-0-1-320.jpg)

![David Barroso [email_address] http://blog.s21sec.com [ Muchas Gracias ]*](https://image.slidesharecdn.com/s21secdavid-barroso-1232269124930180-3/85/Asegur-IT-IV-Botnets-2-0-74-320.jpg)