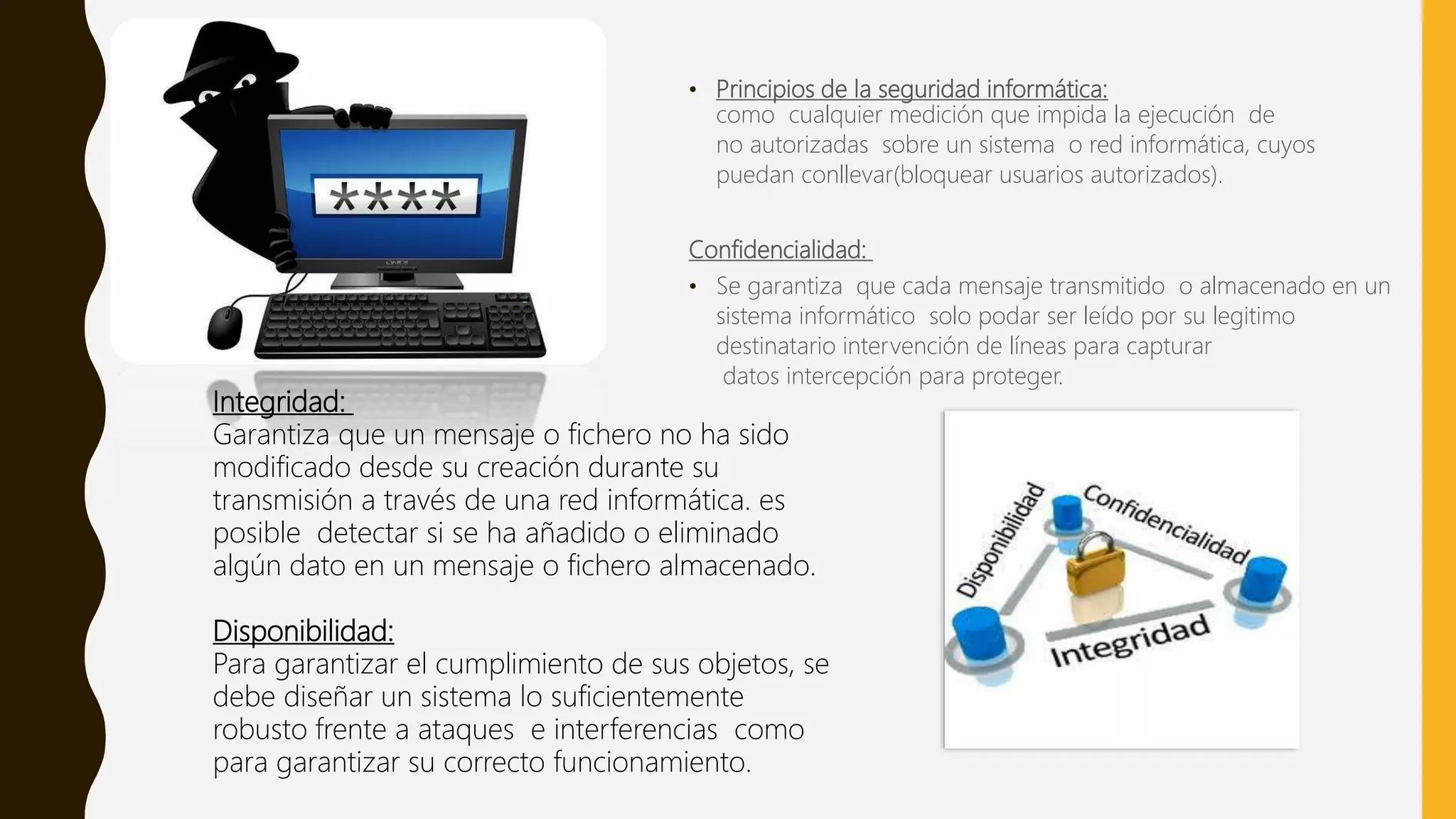

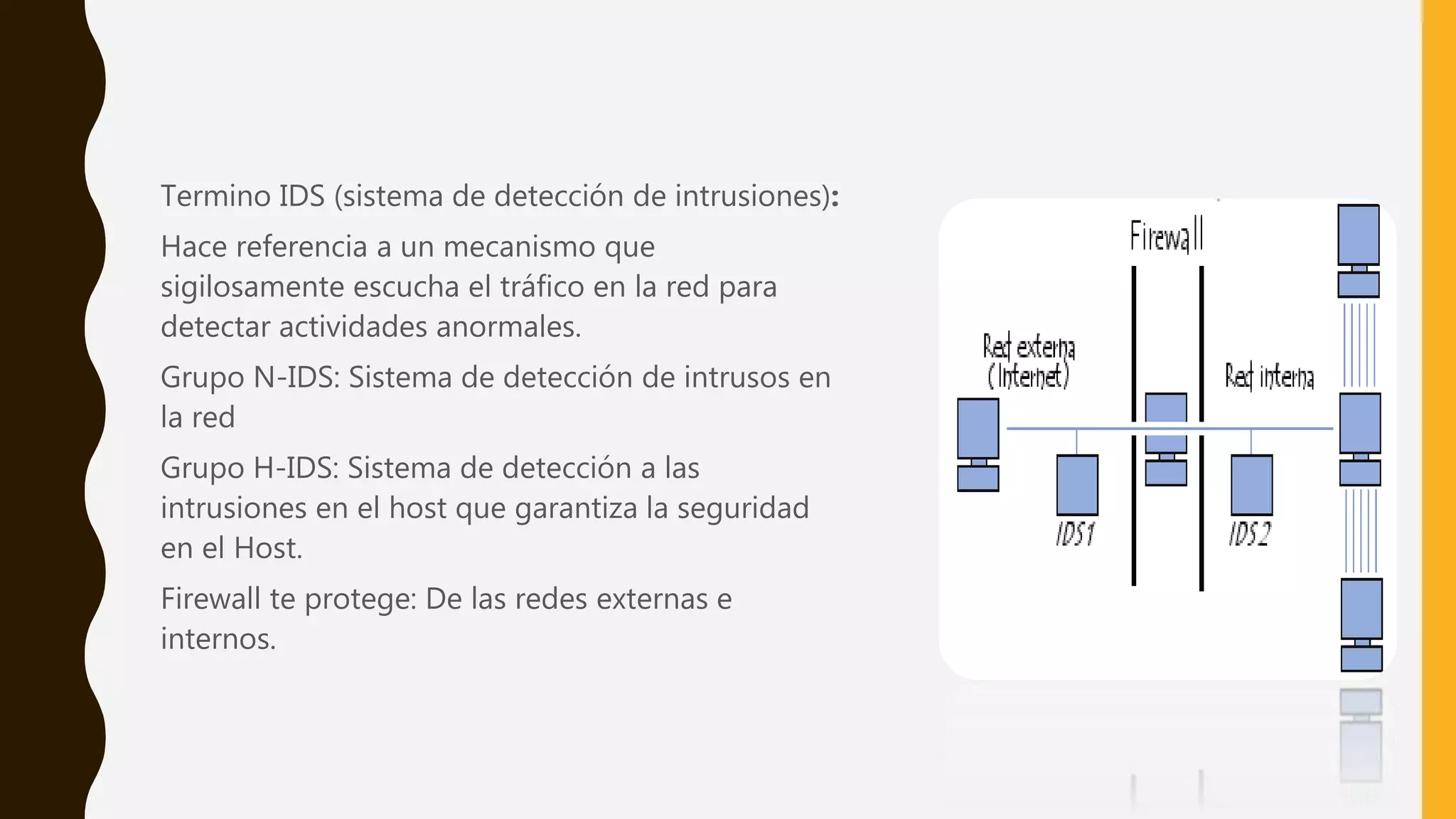

Este documento presenta información sobre la seguridad informática. Explica conceptos como seguridad, información, seguridad informática e informática. También describe los principios de la seguridad informática como la confidencialidad, integridad y disponibilidad. Identifica riesgos como físicos y lógicos y amenazas como malware, SPAM, fugas de información e ingeniería social. Por último, discute tendencias de seguridad para 2017 como ransomware y ataques a la industria de los videojuegos.