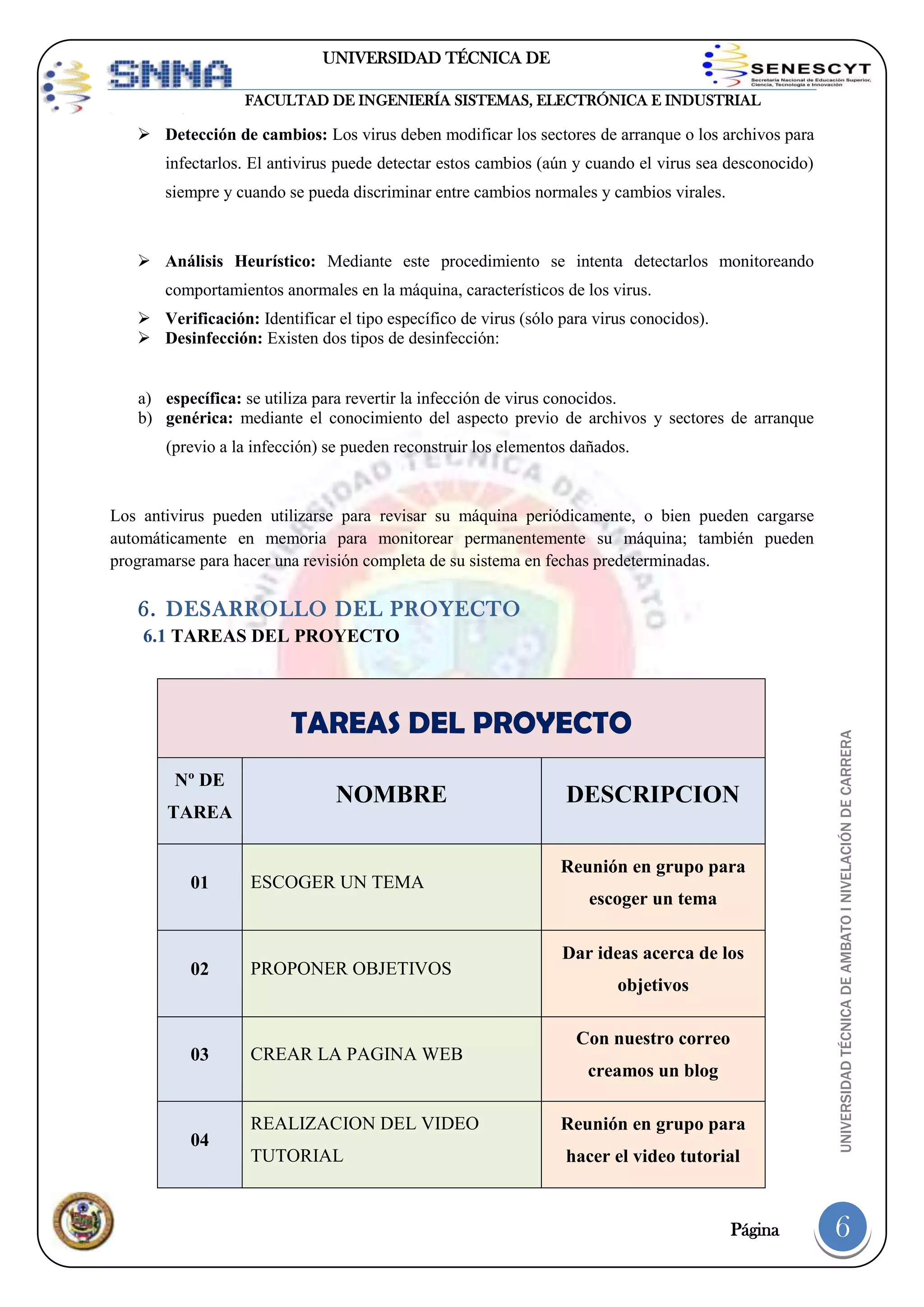

Este documento presenta un proyecto de instalación de un antivirus realizado por estudiantes de la Universidad Técnica de Ambato. El proyecto tiene como objetivo principal enseñar a los usuarios sobre la instalación y crackeo de un antivirus para proteger la seguridad de la información. El documento incluye la introducción, objetivos, justificación, marco teórico sobre virus, seguridad informática y antivirus, y las etapas del proyecto.

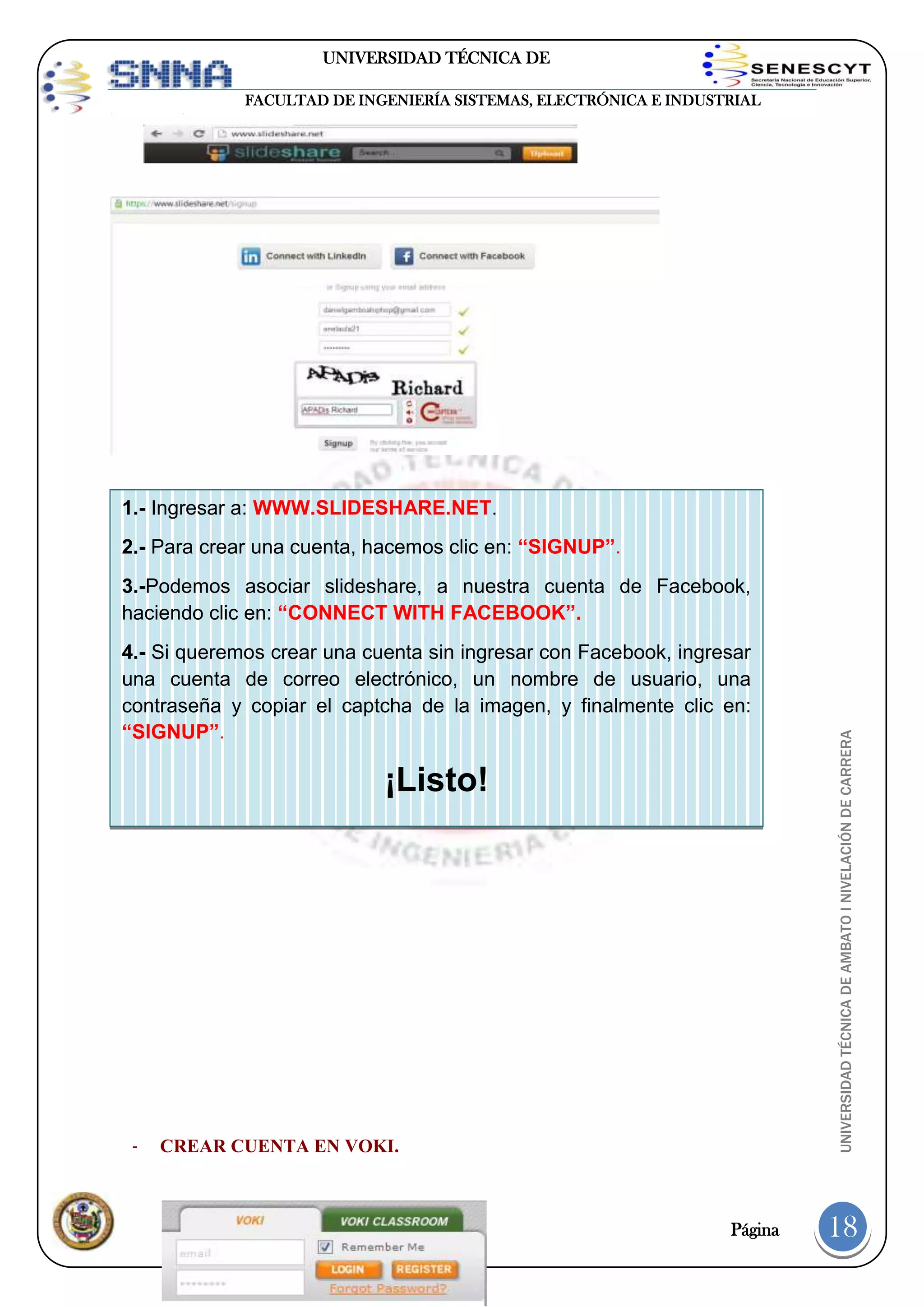

![NIVELACIÓN DE CARRERA EN SISTEMAS

Índice

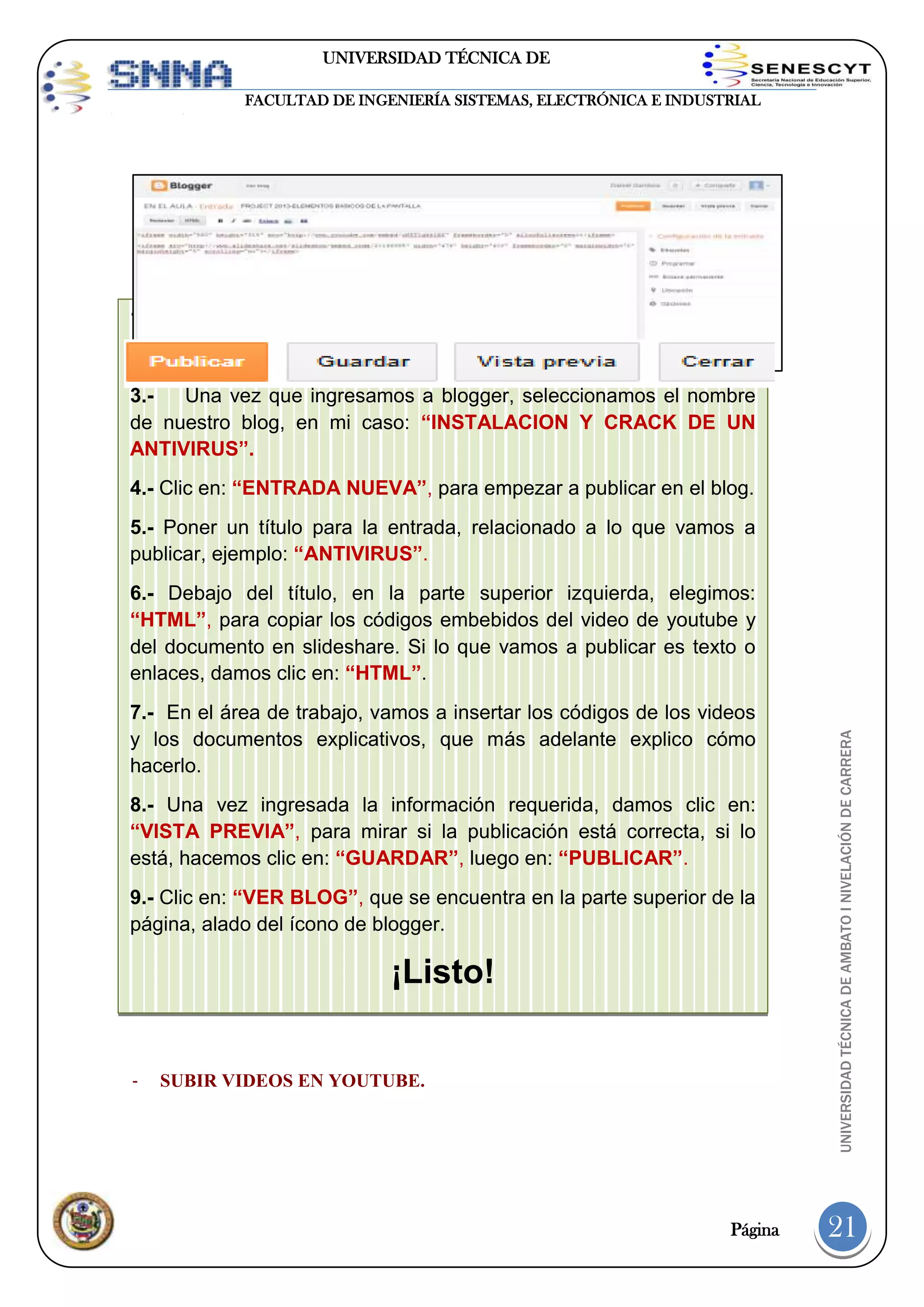

UNIVERSIDAD TÉCNICA DE AMBATO

[Escriba el título del documento]

Contenidos

1.---------------------------------------

PROYECTO DE AULA

*INSTALACION DE UN ANTIVIRUS *

INTEGRANTES:

ANDREA CHANGO

ERIKA QUIMBITA

DAYANA ROMERO

WILMAR MINDA

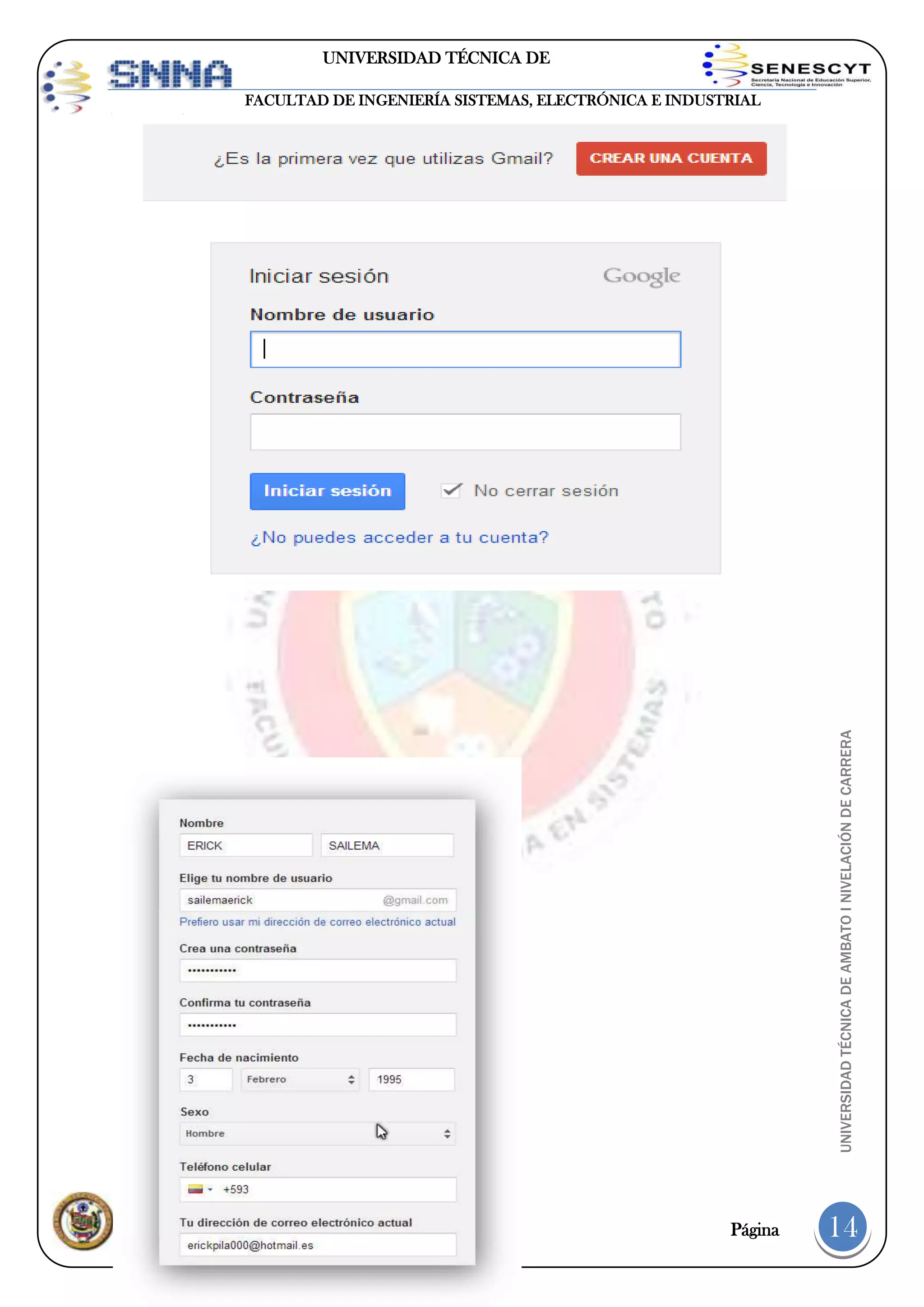

ERICK SAILEMA

DOCENTE:

ING. PAULO TORRES

2013

AMBATO-ECUADOR](https://image.slidesharecdn.com/proyectodeorg-131017204801-phpapp01/75/instalacion-y-craqueo-de-un-antivirus-1-2048.jpg)