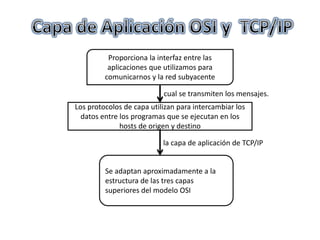

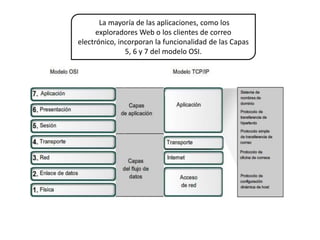

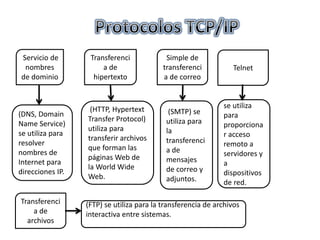

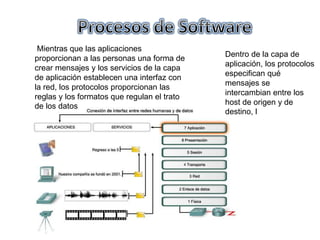

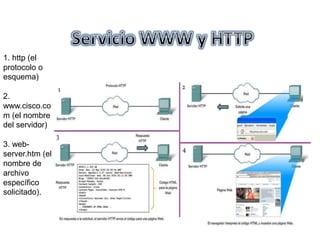

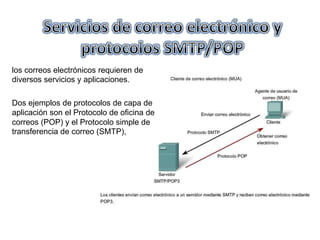

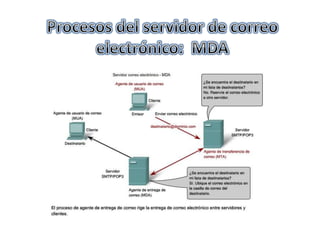

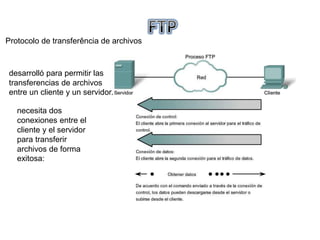

El documento describe los componentes clave de la capa de aplicación del modelo OSI, incluyendo aplicaciones, servicios y protocolos. Las aplicaciones son programas de software utilizados por los usuarios para comunicarse a través de la red, mientras que los servicios preparan los datos para su transferencia. Los protocolos especifican el formato de los mensajes intercambiados entre hosts origen y destino.