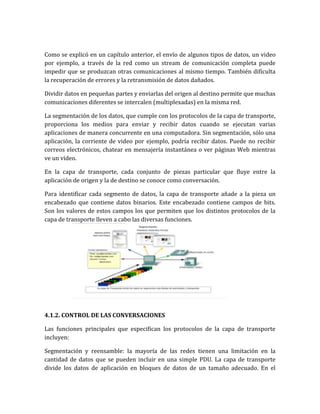

Este documento describe la función de la capa de transporte del modelo OSI. La capa de transporte encapsula los datos de aplicación para su envío a través de la capa de red. Proporciona funciones como la segmentación y reensamble de datos, el direccionamiento de puerto para múltiples aplicaciones, y la entrega confiable o no confiable de datos dependiendo de los requisitos de la aplicación.