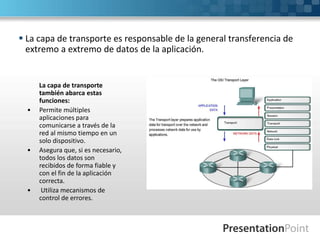

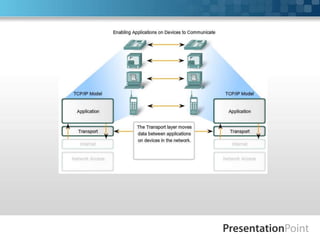

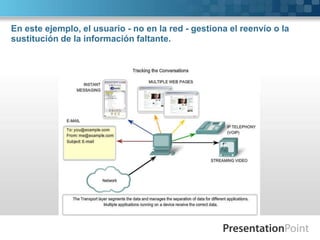

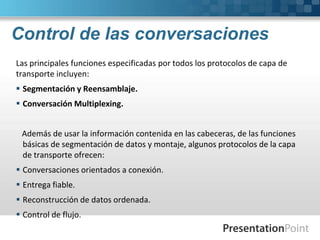

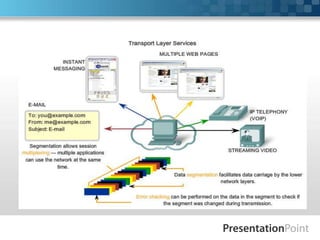

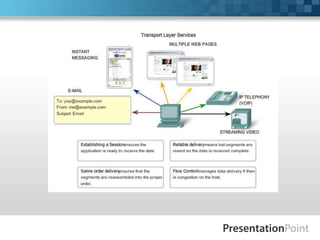

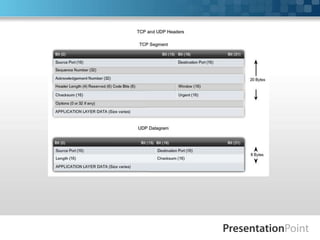

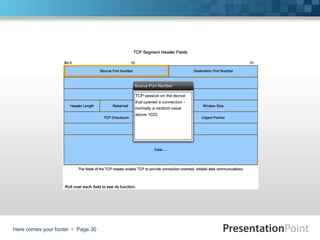

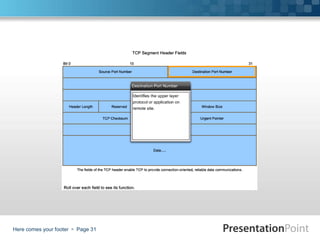

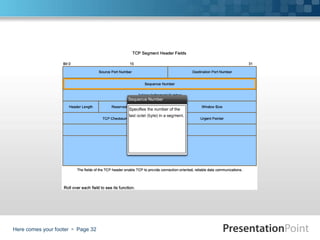

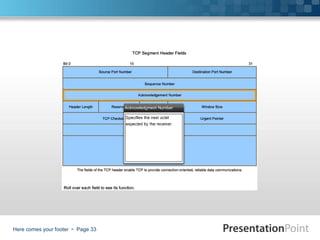

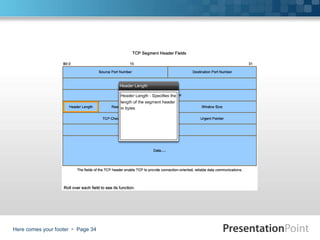

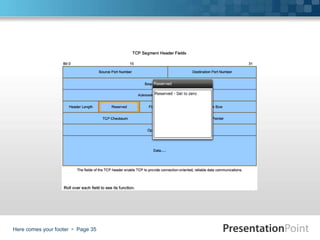

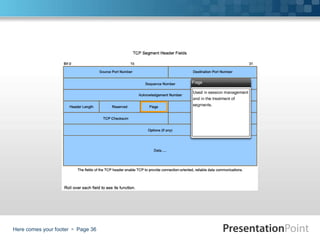

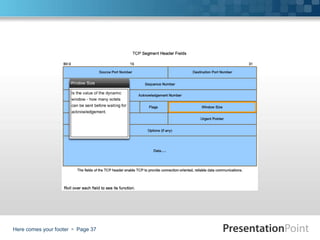

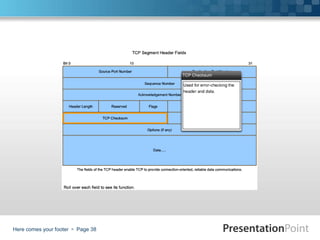

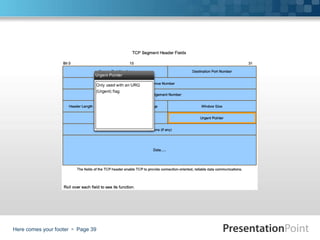

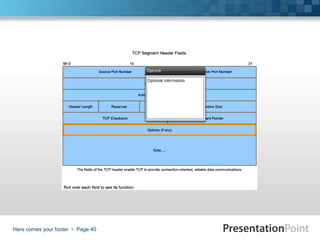

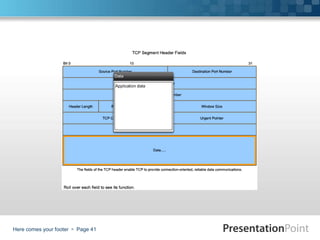

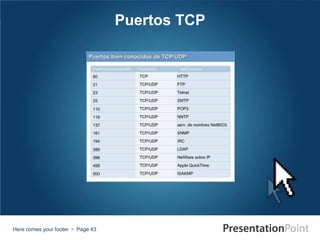

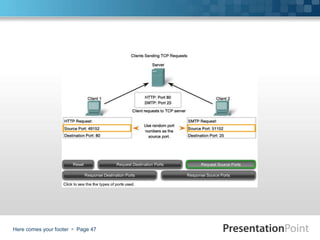

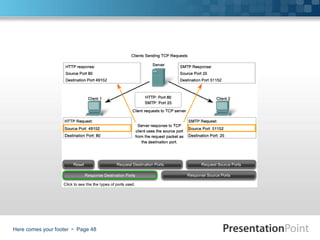

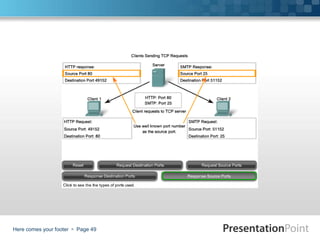

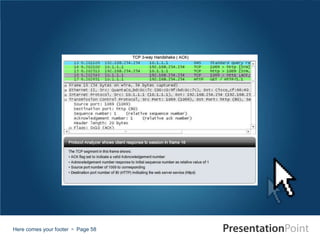

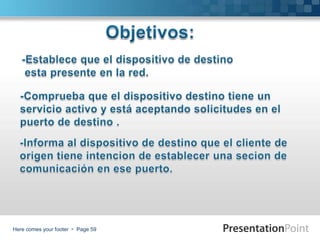

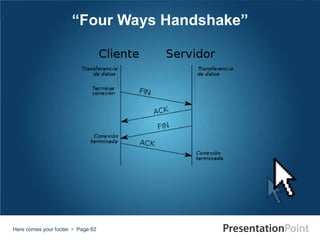

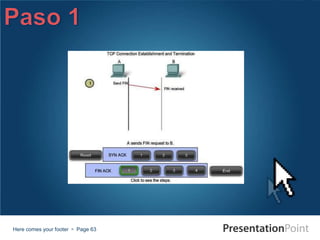

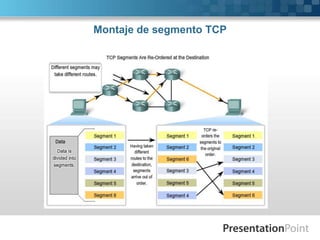

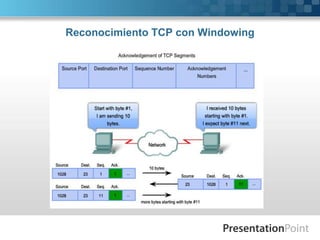

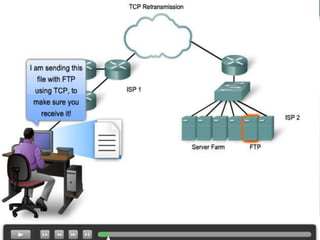

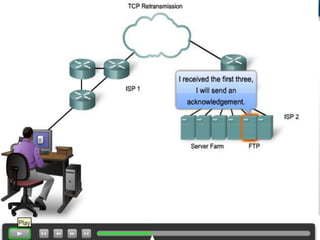

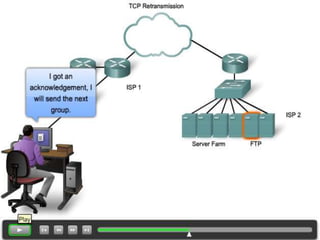

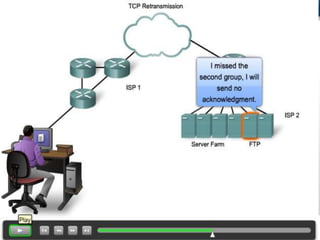

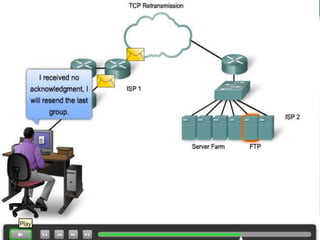

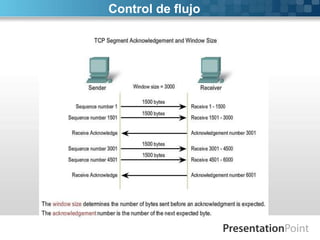

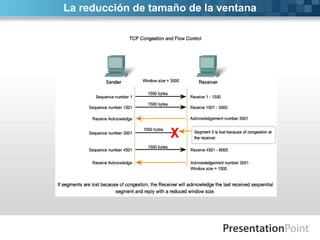

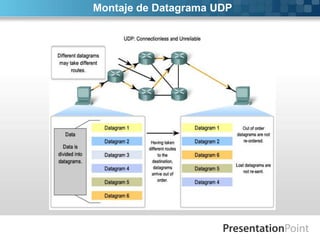

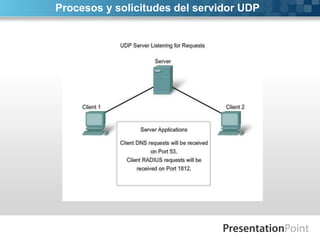

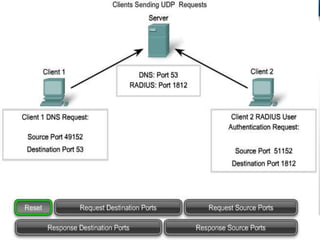

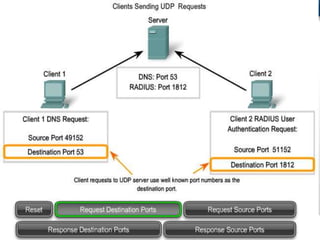

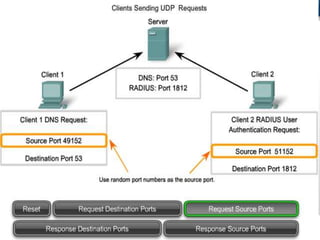

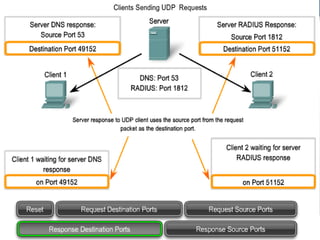

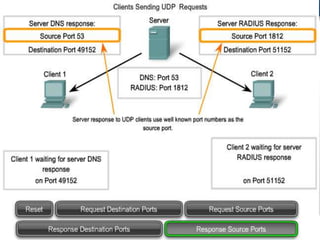

El documento describe las funciones clave de la capa de transporte en la red, incluyendo la segmentación y reensamblaje de datos, el seguimiento de múltiples conversaciones, la identificación de aplicaciones mediante números de puerto, y el soporte de comunicaciones confiables a través del control de flujo y la retransmisión de datos. También compara los protocolos TCP y UDP, explicando que TCP proporciona entrega confiable y ordenada de datos mediante conexiones orientadas, mientras que UDP ofrece una entrega sin conexión de baja sobrec