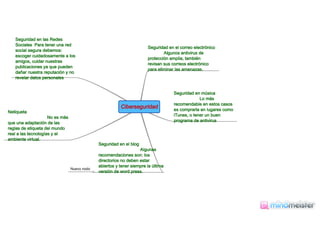

Ciberseguridad

- 1. Seguridad en las Redes Sociales Para tener una red Seguridad en el correo electrónico social segura debemos: Algunos antivirus de escoger cuidadosamente a los protección amplia, también amigos, cuidar nuestras revisan sus correos electrónico publicaciones ya que pueden para eliminar las amenazas. dañar nuestra reputación y no revelar datos personales Seguridad en música Lo más recomendable en estos casos Ciberseguridad es comprarla en lugares como Netiqueta iTunes, o tener un buen No es más programa de antivirus que una adaptación de las reglas de etiqueta del mundo real a las tecnologías y el ambiente virtual. Seguridad en el blog Algunas recomendaciones son: los directorios no deben estar abiertos y tener siempre la última Nuevo nodo versión de word press.