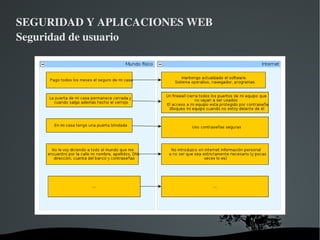

El documento proporciona recomendaciones para mejorar la seguridad del usuario y el equipo. Aconseja seguir buenas prácticas como mantener el software actualizado, usar contraseñas seguras y diferentes para cada sitio, y no abrir archivos de fuentes desconocidas. También recomienda configurar correctamente la red inalámbrica, el firewall y utilizar antivirus y otros programas de seguridad para proteger el equipo.