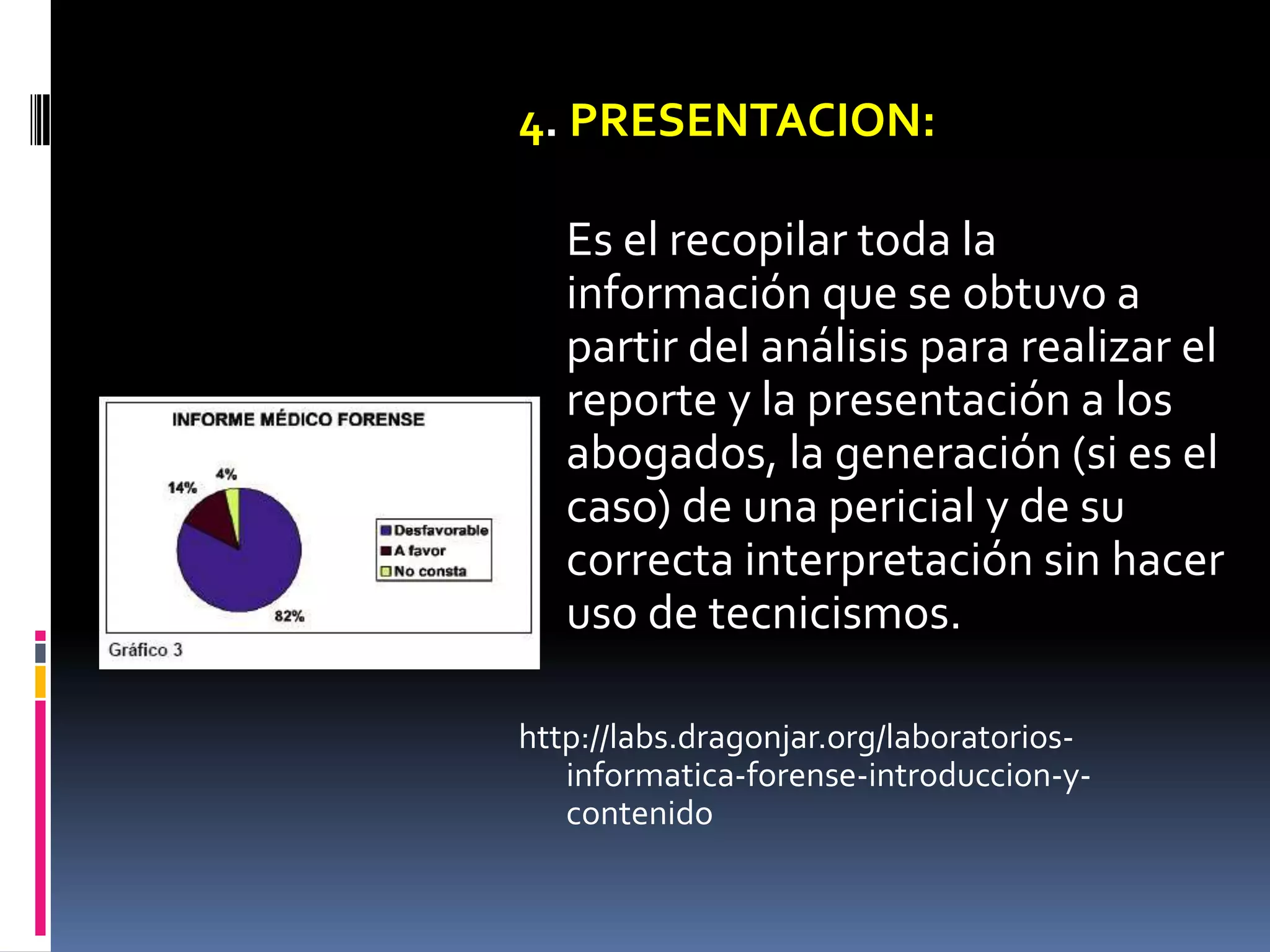

Este documento describe la computación forense, incluyendo sus antecedentes históricos, objetivos, marco legal en Colombia, medidas de protección, proceso de análisis forense y sus pasos. La computación forense aplica técnicas científicas y analíticas para identificar, preservar, analizar y presentar datos válidos en procesos legales. Tiene como objetivos compensar daños, perseguir criminales y prevenir delitos futuros mediante la recolección de evidencia.