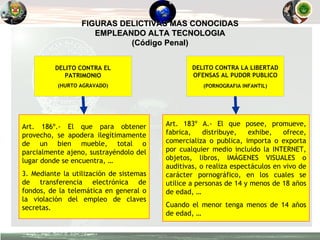

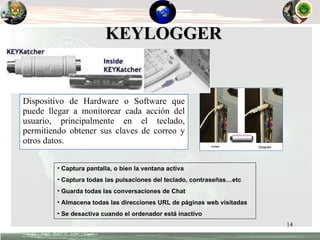

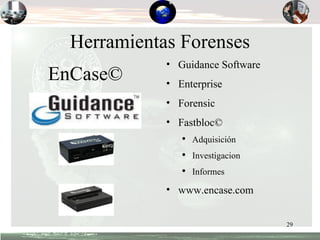

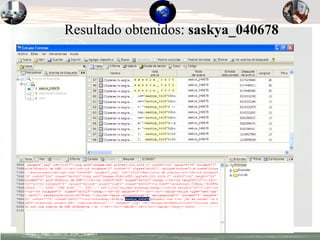

El documento describe las herramientas forenses utilizadas en la investigación de delitos de alta tecnología, incluyendo spyware, virus, phishing y otros métodos utilizados para cometer delitos cibernéticos. También explica la metodología de la informática forense, como la ubicación y precintado de dispositivos electrónicos, la adquisición y análisis de evidencia digital para identificar rastros como direcciones de correo electrónico. El objetivo final es recopilar pruebas digitales válidas para esclarecer delitos

![Evidencias a Buscar Búsqueda puntual de cadenas de caracteres involucradas [email_address] [email_address] Omar Hidalgo muyyyy](https://image.slidesharecdn.com/herramientasforensesenlainvestigaciondelosdelitosdealtatecnologiacontinental-100704084846-phpapp02/85/HERRAMIENTAS-FORENSES-34-320.jpg)

![GRACIAS Cualquier información y/o denuncias escriba a los correos: [email_address] [email_address] [email_address] [email_address] o llámenos a los TELEFONOS: 4318908 / 4318909 / 4318896 4318920 / 4318895 www.policiainformatica.gob.pe](https://image.slidesharecdn.com/herramientasforensesenlainvestigaciondelosdelitosdealtatecnologiacontinental-100704084846-phpapp02/85/HERRAMIENTAS-FORENSES-39-320.jpg)