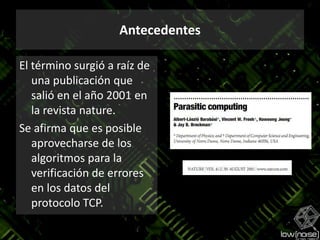

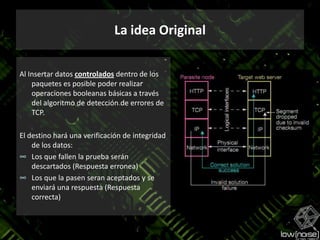

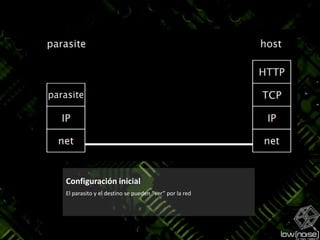

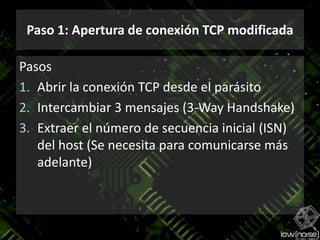

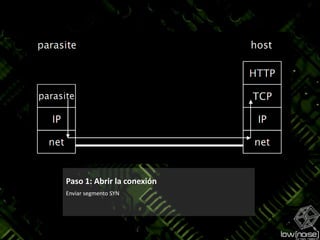

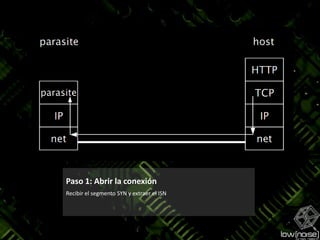

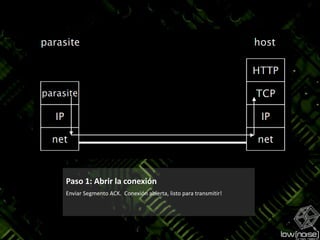

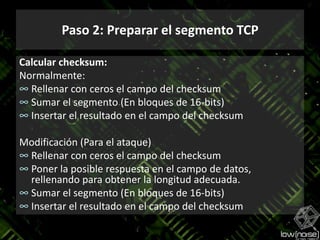

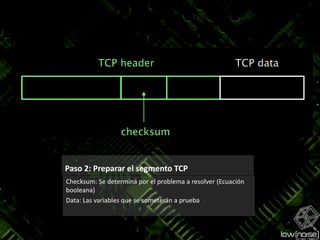

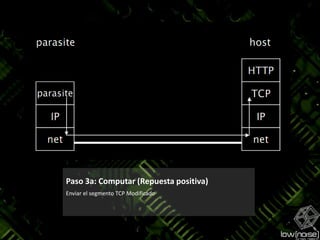

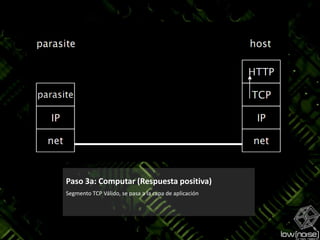

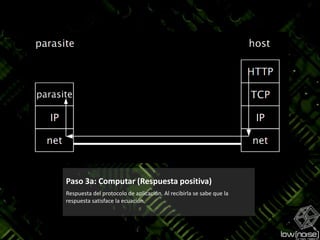

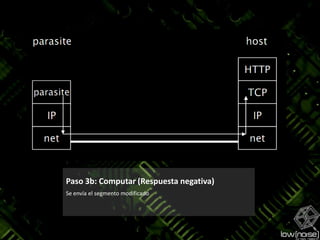

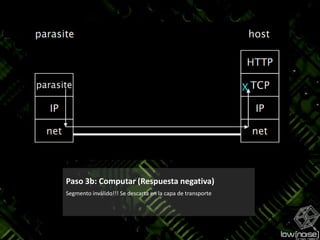

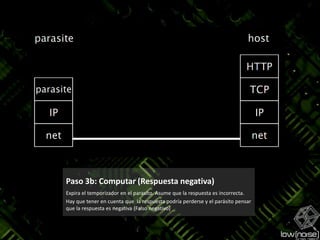

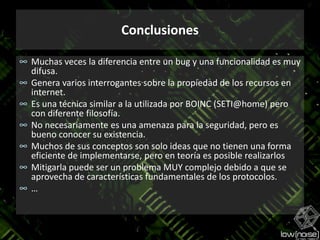

Este documento presenta el concepto de computación parasitaria, que involucra el aprovechamiento de los recursos de sistemas conectados a Internet, como procesamiento y ancho de banda, sin necesidad de comprometer su seguridad. Explica cómo se podrían usar características de protocolos como TCP e ICMP para almacenar datos temporalmente en la red y resolver problemas computacionales de forma distribuida. Finalmente, concluye que aunque es posible en teoría, la viabilidad práctica de estas técnicas es limitada debido a problemas de ef

![Ejemplo [2]Veamos como funciona](https://image.slidesharecdn.com/presentacincomputacionparasitaria-publicable-110710122747-phpapp02/85/Computacion-Parasitaria-12-320.jpg)

![Malabarismo con paquetes [3]Salewsky y Purczynski propusieron diferentes vectores de ataque que se aprovecharían de la capacidad de almacenamiento que pueda tener una red.](https://image.slidesharecdn.com/presentacincomputacionparasitaria-publicable-110710122747-phpapp02/85/Computacion-Parasitaria-31-320.jpg)

![Malabarismo con icmpSi se realizan varios requerimientos Echo request/Reply, en teoría se puede generar un sistema de almacenamiento.Para compensar las pérdidas se pueden usar algoritmos tipo IDA (InformationDispersalAlgorithm) [4]Esta implementación se encuentra en desarrollo por LowNOISEHG](https://image.slidesharecdn.com/presentacincomputacionparasitaria-publicable-110710122747-phpapp02/85/Computacion-Parasitaria-37-320.jpg)

![Referencias[1] http://www.nature.com/nature/journal/v412/n6850/abs/412894a0.html[2] http://www.nd.edu/~parasite/tcp.pdf[3] http://lcamtuf.coredump.cx/juggling_with_packets.txt [4] http://portal.acm.org/citation.cfm?id=62050](https://image.slidesharecdn.com/presentacincomputacionparasitaria-publicable-110710122747-phpapp02/85/Computacion-Parasitaria-44-320.jpg)