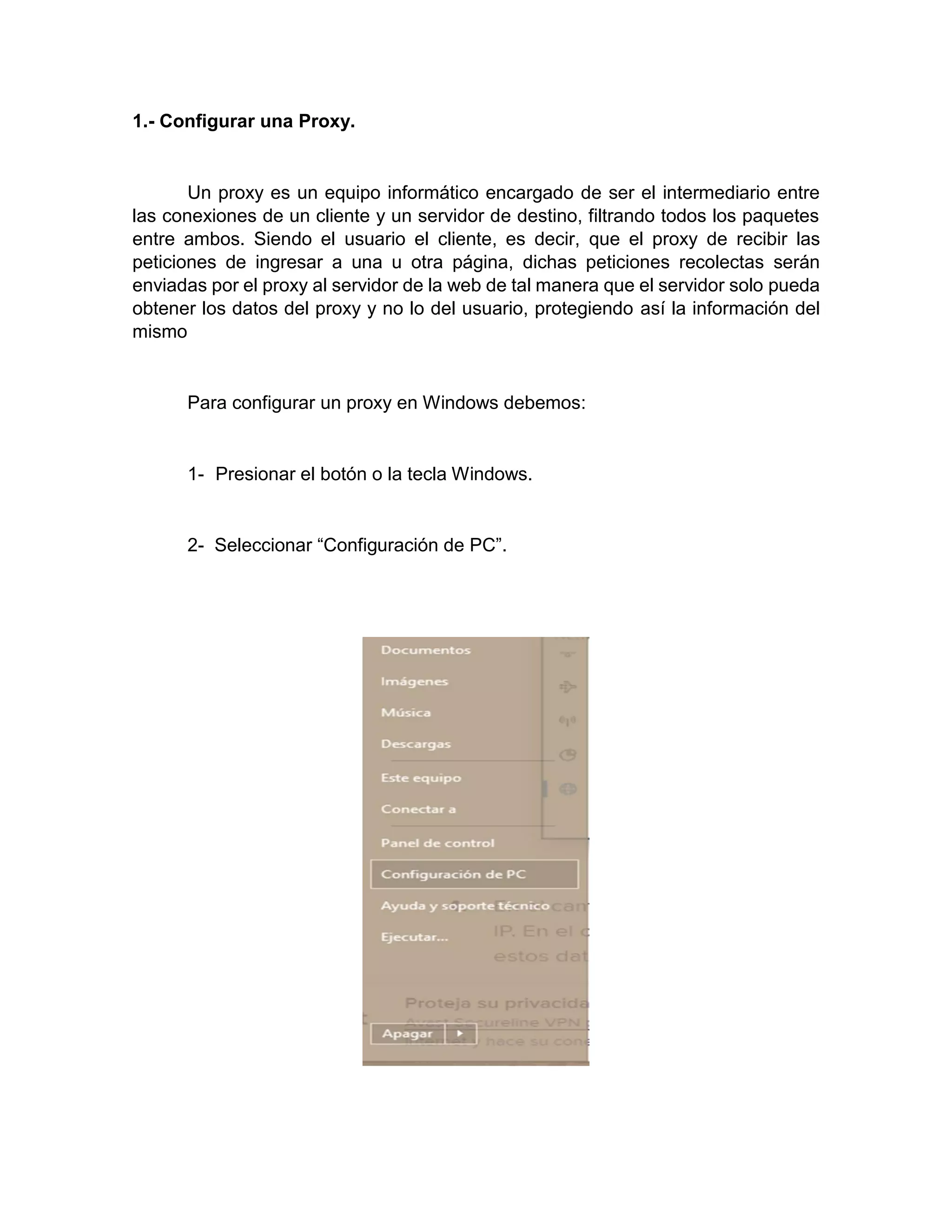

1. Un proxy es un intermediario entre clientes y servidores que filtra paquetes de datos para proteger la información del usuario. Configurar un proxy en Windows requiere establecer la dirección y puerto del proxy, activarlo y excluir ciertas direcciones.

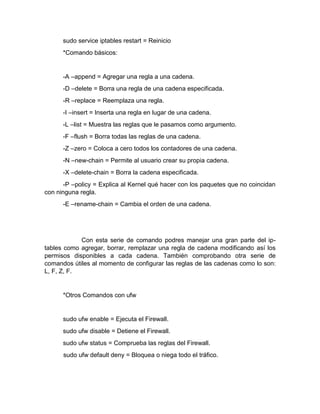

2. IPTables es el firewall predeterminado de Linux que filtra paquetes de datos según reglas configuradas. Se pueden agregar, borrar y reemplazar reglas, y comprobar el estado del firewall.

3. TCP Wrappers permite restringir o permitir conexiones a servicios de red como

![sudo ufw allowdeny [puerto]/[protocolo] = Permitir/Denegar Todo el tráfico de

un puerto especifico.

3.- Restricción del Servicio con TCP-Wrappers.

Parecido al IP-Tables, este se encarga de controlar los programas de

red como a los servicios de red SSH, TCP, FTP entre otros, con una serie de reglas

puede restringir o permitir la conexión de cualquiera de estos servicios a un domino

propio.

Ejemplos:

proftpd :192.168.0.124 : deny

sshd : 192.168.0.124 : allow

Donde:

proftpd = Dominio del Servicio FTP.

sshd = Dominio del Servicio SSH.

192.168.0.124 = La IP a la cual se le aplicara la política.

allow = Permite el acceso.

deny = Deniega el acceso.](https://image.slidesharecdn.com/proxy-210621070743/85/Configuraciones-de-Proxy-Firewall-y-Restriccion-de-Servicios-6-320.jpg)