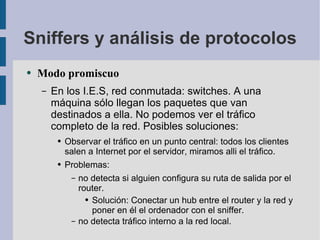

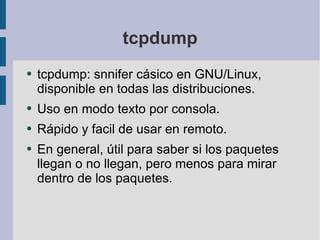

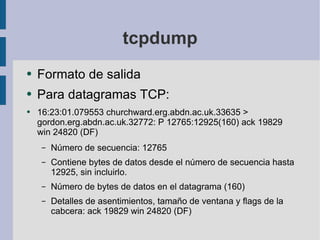

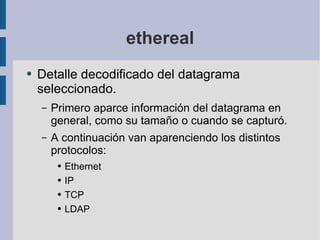

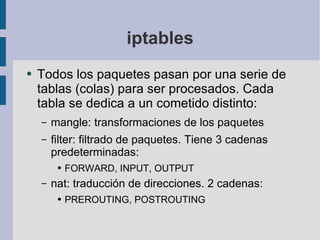

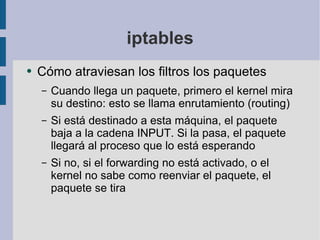

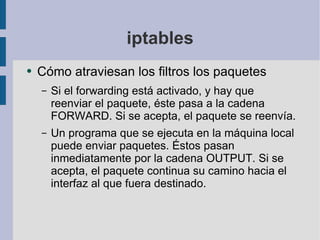

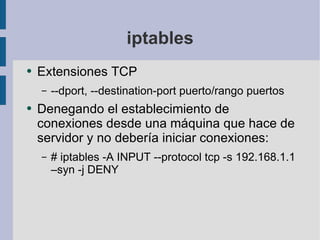

El documento habla sobre sniffers y cortafuegos en GNU/Linux. Explica qué es un sniffer y cómo se pueden usar tcpdump y ethereal para analizar el tráfico de red. También describe las funciones y uso básico de iptables, el software de cortafuegos de Linux, incluyendo cómo atraviesan los paquetes las diferentes cadenas y tablas.

![tcpdump Combinación de condiciones: tcpdump dst port 80 and source 192.168.1.1 Forzar salida inmediata por pantalla: #tcpdump -l No mostrar timestamps: #tcpdump -t Formato recomendado: #tcpdump -nlt [filtro]](https://image.slidesharecdn.com/cursoredeslinex5-1231837972722838-3/85/Curso-Redes-Linex-5-10-320.jpg)

![tcpdump Formato de salida Se puede hacer que tcpdump ofrezca más información: tcpdump -v <expresion> tcpdump -vv <expresion> tcpdump -vvv <expresion> También se puede aumentar el snaplen , que representa el tamaño máximo del paquete que decodifica tcpdump. Esto puede hacer que en la captura veamos paquetes que terminan con [|rip] o [|domain]. Para aumentar el tamaño por defecto: tcpdump -s tamaño_en_bytes](https://image.slidesharecdn.com/cursoredeslinex5-1231837972722838-3/85/Curso-Redes-Linex-5-14-320.jpg)

![iptables Comando tipo: #iptables -Accion Cadena [opciones] -j Target Acción: añadir, borrar, insertar ... Cadena: cadena donde realizar la acción Target: destino para los paquetes que coincidan con la regla: ACCEPT y DROP: Aceptar y tirar SNAT, DNAT, MASQUERADE: Traduccción de direcciones REJECT: Rechazar LOG: registrar](https://image.slidesharecdn.com/cursoredeslinex5-1231837972722838-3/85/Curso-Redes-Linex-5-36-320.jpg)

![iptables Extensiones nuevos targets nuevos tests despues de la opción -p Extensiones TCP --tcp-flags [!] campos_examinar campos presentes # iptables -A INPUT --protocol tcp --tcp-flags ALL SYN,ACK -j DENY --sport, --source-port puerto/rango de puertos](https://image.slidesharecdn.com/cursoredeslinex5-1231837972722838-3/85/Curso-Redes-Linex-5-45-320.jpg)

![iptables Extensiones UDP --sport, --source-port, --dport, --destination-port puerto/rango puertos Extensiones ICMP --icmp-type tipo ICMP [númerio o por nombre (-p icmp --help)]](https://image.slidesharecdn.com/cursoredeslinex5-1231837972722838-3/85/Curso-Redes-Linex-5-47-320.jpg)