Cuadro comparativo mantencion

•Descargar como DOCX, PDF•

0 recomendaciones•716 vistas

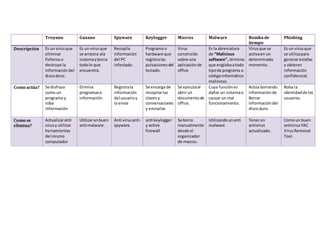

Este documento proporciona una breve descripción de varios tipos de malware, incluyendo troyanos, gusanos, spyware, keyloggers, macros maliciosas, phishing y bombas de tiempo. Explica lo que hacen estos programas maliciosos y cómo eliminarlos utilizando herramientas antivirus y anti-malware actualizadas.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Antivirus, Presentacion

presentacion sobre antivirus, como funcionan, tipos, caracteristicas y cual son los mejores antivirus del momento

Diapositivas de los Virus y Antivirus Informaticos

Este documento resume los conceptos clave de virus informáticos y antivirus. Explica que un virus es un programa que altera el funcionamiento del computador e infecta archivos, mientras que un antivirus es una herramienta diseñada para detectar y eliminar virus. Detalla los principales tipos de virus, como troyanos, gusanos y bombas lógicas, así como los métodos de protección de los antivirus como detección, desinfección y aborto de acciones. Finalmente, destaca las ventajas de los antivirus como su rapidez, bajo

La seguridad informática en power point

La seguridad informática busca proteger los activos informáticos de una empresa, incluyendo la información y la infraestructura computacional, mediante estándares, protocolos y leyes. La seguridad de la información se enfoca en proteger específicamente la información confidencial de una organización. Ambas áreas utilizan controles para garantizar la confidencialidad, integridad y disponibilidad de los datos. Sin embargo, la seguridad informática no es infalible y la mayoría de las violaciones son cometidas por personal interno.

Malware Presentacion.pptx

Este documento trata sobre malware y sus diferentes tipos. Explica que el malware incluye cualquier software malintencionado como virus y gusanos. Los virus pueden infectar computadoras y dispositivos móviles para realizar actividades no autorizadas, mientras que los gusanos se replican a sí mismos para propagarse entre redes. También describe algunos síntomas comunes de infección y medidas de prevención como mantener software actualizado y usar antivirus.

diaspositivas FIREWALL

Un firewall es un dispositivo de seguridad que administra los accesos entre una red privada y Internet, protegiendo los servidores internos de ataques externos. Ofrece un punto centralizado para monitorear la seguridad y desplegar servicios como web y FTP. Aunque no es infalible y puede volverse ineficiente, un firewall restringe el acceso no autorizado a los recursos de una red privada.

Ciberseguridad

La ciberseguridad incluye tres categorías: prevención, detección y recuperación. La prevención establece medios para proteger los dispositivos, la detección identifica posibles vulnerabilidades y la recuperación se encarga de responder ante ataques exitosos para proteger la información. Existen organismos oficiales a nivel nacional e internacional que se encargan de la ciberseguridad y asistencia ante incidentes cibernéticos.

Importancia para realizar mantenimiento del software y hardware

El documento describe la importancia del mantenimiento preventivo del software y hardware de las computadoras. Este mantenimiento incluye limpiar regularmente el monitor, mouse, teclado y CPU, y ejecutar programas como desfragmentadores y antivirus para prevenir problemas y asegurar un funcionamiento rápido y eficiente de la computadora eliminando archivos innecesarios.

Virus informáticos

Los virus informáticos pueden ser un peligro que pueden beneficiar a personas con intenciones no muy buenas, por esto, sería increíble que aprendas lo necesario con este material, muchas gracias.

Recomendados

Antivirus, Presentacion

presentacion sobre antivirus, como funcionan, tipos, caracteristicas y cual son los mejores antivirus del momento

Diapositivas de los Virus y Antivirus Informaticos

Este documento resume los conceptos clave de virus informáticos y antivirus. Explica que un virus es un programa que altera el funcionamiento del computador e infecta archivos, mientras que un antivirus es una herramienta diseñada para detectar y eliminar virus. Detalla los principales tipos de virus, como troyanos, gusanos y bombas lógicas, así como los métodos de protección de los antivirus como detección, desinfección y aborto de acciones. Finalmente, destaca las ventajas de los antivirus como su rapidez, bajo

La seguridad informática en power point

La seguridad informática busca proteger los activos informáticos de una empresa, incluyendo la información y la infraestructura computacional, mediante estándares, protocolos y leyes. La seguridad de la información se enfoca en proteger específicamente la información confidencial de una organización. Ambas áreas utilizan controles para garantizar la confidencialidad, integridad y disponibilidad de los datos. Sin embargo, la seguridad informática no es infalible y la mayoría de las violaciones son cometidas por personal interno.

Malware Presentacion.pptx

Este documento trata sobre malware y sus diferentes tipos. Explica que el malware incluye cualquier software malintencionado como virus y gusanos. Los virus pueden infectar computadoras y dispositivos móviles para realizar actividades no autorizadas, mientras que los gusanos se replican a sí mismos para propagarse entre redes. También describe algunos síntomas comunes de infección y medidas de prevención como mantener software actualizado y usar antivirus.

diaspositivas FIREWALL

Un firewall es un dispositivo de seguridad que administra los accesos entre una red privada y Internet, protegiendo los servidores internos de ataques externos. Ofrece un punto centralizado para monitorear la seguridad y desplegar servicios como web y FTP. Aunque no es infalible y puede volverse ineficiente, un firewall restringe el acceso no autorizado a los recursos de una red privada.

Ciberseguridad

La ciberseguridad incluye tres categorías: prevención, detección y recuperación. La prevención establece medios para proteger los dispositivos, la detección identifica posibles vulnerabilidades y la recuperación se encarga de responder ante ataques exitosos para proteger la información. Existen organismos oficiales a nivel nacional e internacional que se encargan de la ciberseguridad y asistencia ante incidentes cibernéticos.

Importancia para realizar mantenimiento del software y hardware

El documento describe la importancia del mantenimiento preventivo del software y hardware de las computadoras. Este mantenimiento incluye limpiar regularmente el monitor, mouse, teclado y CPU, y ejecutar programas como desfragmentadores y antivirus para prevenir problemas y asegurar un funcionamiento rápido y eficiente de la computadora eliminando archivos innecesarios.

Virus informáticos

Los virus informáticos pueden ser un peligro que pueden beneficiar a personas con intenciones no muy buenas, por esto, sería increíble que aprendas lo necesario con este material, muchas gracias.

Diagrama y algoritmo de mantenimiento preventivo de software

El diagrama de flujo describe los pasos de un mantenimiento preventivo de software que incluye verificar si el equipo enciende, respaldar la información, actualizar el sistema operativo y controladores, desfragmentar el disco duro, eliminar archivos temporales, instalar antivirus si es necesario, realizar copias de seguridad y apagar el equipo.

Troyano

Un troyano es un software malicioso que se hace pasar por un programa legítimo para ocultar su verdadera función de dañar el sistema o robar información. Los troyanos no se propagan a otros sistemas como los virus, sino que crean puertas traseras para permitir el acceso remoto no autorizado. Actualmente, los troyanos se usan comúnmente para robar datos bancarios e información personal. La detección y eliminación de troyanos es difícil porque no muestran signos visibles de su presencia.

Ciberseguridad

La ciberseguridad se refiere a la protección de la infraestructura computacional y la información almacenada o transmitida a través de redes. Incluye proteger datos de empresas de amenazas cibernéticas como malware, phishing y ciberataques. Una buena práctica de ciberseguridad requiere monitoreo constante y actualizaciones de software para prevenir vulnerabilidades. La seguridad de la información tiene un alcance más amplio al proteger la información en cualquier formato, mientras que la ciberseguridad se enfoca especí

Presentación criptografía

La criptografía es la ciencia que se encarga del cifrado y descifrado de información para garantizar su transmisión segura. Existen dos tipos principales: la criptografía simétrica que usa la misma clave para cifrar y descifrar, y la criptografía asimétrica que usa claves distintas. Algunos algoritmos comunes son AES para criptografía simétrica y RSA para criptografía asimétrica.

Modelo de plan de mantenimiento

Este documento presenta un plan de mantenimiento preventivo y correctivo para los equipos de cómputo y comunicaciones del Instituto de Educación Superior Tecnológico Público de Abancay. El plan describe el diagnóstico de la situación actual de los equipos, los objetivos del plan, las actividades de mantenimiento preventivo y correctivo a realizar, el cronograma de ejecución, los recursos humanos y materiales requeridos, y el centro de costos para implementar el plan.

VIRUS TROYANO

Este documento define un virus troyano, explica que se hace pasar por un programa legítimo para dar a atacantes acceso remoto a la computadora infectada, y describe algunas de sus características como la capacidad de establecer conexiones directas o inversas con el atacante y estar compuesto de programas de administración y residentes. También menciona algunos tipos de troyanos.

Ejercicios RSA

El documento presenta 4 ejercicios sobre el algoritmo criptográfico RSA. El primer ejercicio pide validar una clave pública generada y calcular la clave privada correspondiente. El segundo ejercicio pide generar las claves pública y privada con números primos dados y cifrar un mensaje. El tercer ejercicio implementa el protocolo completo de cifrado y descifrado con RSA. El cuarto ejercicio pide descifrar un mensaje cifrado con RSA para saber si Alicia acepta cenar con Benito.

Ciberseguridad

La ciberseguridad es la práctica de proteger sistemas, redes y programas de ataques digitales que apuntan a acceder, modificar o destruir información confidencial, extorsionar usuarios o interrumpir negocios. Existen varias amenazas como phishing, ransomware, malware e ingeniería social. La ciberseguridad es importante porque los ataques pueden resultar en robo de identidad, extorsión o pérdida de datos importantes, y es esencial proteger infraestructuras críticas como hospitales y servicios

Herramientas para el mantenimiento correctivo de hardware

El documento lista y describe brevemente las herramientas y suministros comúnmente utilizados para el mantenimiento y reparación de computadoras personales, incluyendo desarmadores, sopladora o aspiradora, pulsera antiestática, alcohol isopropílico, multímetro, pinzas de punta fina, aire comprimido, limpiador de circuitos, limpiador de pantallas, brochas, cautín, soldadura, trapos para PC y crema limpiadora.

Presentación malware

El documento define malware como software malicioso creado para infiltrarse en una computadora sin el consentimiento del usuario. Explica que el malware se distribuye principalmente a través de Internet y clasifica diferentes tipos como gusanos, troyanos, rootkits, spyware y ransomware. Recomienda actualizar el sistema operativo y software antivirus, usar contraseñas seguras y respaldar información para protegerse contra el malware.

Plan de contingencia para una empresa informatica

Este documento presenta un plan de contingencia para la empresa Maosoft con el fin de prevenir sucesos no planificados y actividades de respuesta inmediata ante emergencias. Identifica riesgos como terremotos, incendios, robos y virus informáticos, y propone soluciones como simulacros, mantener equipos actualizados, realizar copias de seguridad y contar con extintores. El objetivo es minimizar daños a través de la preparación y capacitación del personal ante posibles contingencias.

Seguridad en redes

La seguridad en redes implica técnicas para proteger equipos e información de daños, incluyendo métodos para autenticar usuarios autorizados y asegurar la disponibilidad, integridad y confidencialidad de datos frente a amenazas. Existen diversos ataques como interrupción, interceptación, modificación o generación de información que buscan vulnerar estos aspectos, por lo que se requieren soluciones como cortafuegos, cifrado

Cuadro comparativo virus

Este documento describe y compara cuatro tipos de malware comunes: troyanos, spyware, keyloggers y gusanos. Explica cómo actúan cada uno al infiltrarse en sistemas y robar información personal o borrar archivos, y recomienda actualizar antivirus y utilizar herramientas anti-malware para detectarlos y eliminarlos. También cubre macros virus que se ejecutan al abrir documentos office e infectan otros archivos, los cuales se pueden borrar manualmente desde el organizador de macros.

Seguridad de los Sistemas Operativos

El documento habla sobre los requisitos de seguridad de un sistema informático, incluyendo confidencialidad, integridad y disponibilidad. También describe varios métodos para lograr la seguridad operacional de un sistema como selección de personal, vigilancia, verificación de amenazas, protección por contraseña y auditoría. Finalmente, discute conceptos como controles de acceso, núcleos de seguridad, seguridad por hardware y sistemas supervivientes.

Seguridad en dispositivos móviles

Este documento trata sobre la seguridad en dispositivos móviles. Explica la evolución de las generaciones de telefonía móvil desde 1G hasta 5G y describe características de seguridad de sistemas operativos como iOS y Android. También analiza amenazas comunes como phishing, rooting y tipos de espionaje como espionaje gubernamental, industrial y personal.

Tipos de ataques informáticos

Este documento describe varios tipos de ataques informáticos, incluyendo ataques físicos, de denegación de servicio, intrusiones y sociales. También explica la diferencia entre virus, troyanos, gusanos y otros tipos de malware. Por último, detalla medidas de seguridad como el uso de contraseñas seguras, software de seguridad, cortafuegos, copias de seguridad y hardware adecuado para prevenir ataques.

Algoritmo aes

El documento describe el algoritmo AES (Advanced Encryption Standard), el cual fue adoptado como estándar de cifrado en 2001. AES se basa en el algoritmo Rinjdael y fue seleccionado por el NIST para reemplazar al antiguo estándar DES debido a que cumplía con los requisitos de rapidez, seguridad, eficiencia y facilidad de implementación. AES usa claves de 128, 192 o 256 bits y opera sobre bloques de datos en bytes.

Clase 3 utilidades windows

Este documento resume las principales utilidades de Windows como la información del sistema, el comprobador de errores del disco, la desinstalación de programas, el desfragmentador de disco, el liberador de espacio en disco y la programación de tareas como el apagado. También describe brevemente herramientas adicionales como el rendimiento y TeamViewer.

PERIFERICOS DEL COMPUTADOR

Los periféricos son dispositivos externos que se conectan a la computadora para facilitar la entrada y salida de información. Los principales tipos de periféricos son de entrada (como el teclado y el mouse), de salida (como el monitor y la impresora), de almacenamiento (como los discos duros y las memorias USB) y de comunicación (como el fax y las tarjetas de red). Cada periférico cumple una función específica para permitir la interacción entre el usuario y la computadora o entre distintas computadoras.

Diapositiva de antivirus

Los antivirus son programas cuya función es detectar y eliminar virus informáticos, spyware y otros malware. Detectan virus mediante la comparación de firmas de archivos sospechosos y métodos heurísticos, y pueden desinfectar sistemas infectados. Existen diferentes tipos como detección y desinfección, detección y aborto de acciones, o comparación de firmas.

Malware Andrea Sandoval y Estrella Castañeda

Este documento presenta información sobre diferentes tipos de malware como virus, troyanos, gusanos, spyware, ransomware y más. Explica brevemente sus características y cómo combatirlos utilizando programas antivirus y anti-malware. También incluye una línea de tiempo sobre la historia del malware e información comparativa sobre diferentes utilerías anti-malware.

Cómo funcionan los virus informáticos

Los virus informáticos, gusanos, troyanos y malware como los keyloggers y phishing son programas dañinos que se propagan en las computadoras y sistemas sin el consentimiento de los usuarios. Estos programas pueden eliminar o robar archivos, capturar tecleos, robar identidades u obtener información confidencial de usuarios. Algunos virus como las bombas lógicas se activan en fechas u horas específicas para causar daños.

Más contenido relacionado

La actualidad más candente

Diagrama y algoritmo de mantenimiento preventivo de software

El diagrama de flujo describe los pasos de un mantenimiento preventivo de software que incluye verificar si el equipo enciende, respaldar la información, actualizar el sistema operativo y controladores, desfragmentar el disco duro, eliminar archivos temporales, instalar antivirus si es necesario, realizar copias de seguridad y apagar el equipo.

Troyano

Un troyano es un software malicioso que se hace pasar por un programa legítimo para ocultar su verdadera función de dañar el sistema o robar información. Los troyanos no se propagan a otros sistemas como los virus, sino que crean puertas traseras para permitir el acceso remoto no autorizado. Actualmente, los troyanos se usan comúnmente para robar datos bancarios e información personal. La detección y eliminación de troyanos es difícil porque no muestran signos visibles de su presencia.

Ciberseguridad

La ciberseguridad se refiere a la protección de la infraestructura computacional y la información almacenada o transmitida a través de redes. Incluye proteger datos de empresas de amenazas cibernéticas como malware, phishing y ciberataques. Una buena práctica de ciberseguridad requiere monitoreo constante y actualizaciones de software para prevenir vulnerabilidades. La seguridad de la información tiene un alcance más amplio al proteger la información en cualquier formato, mientras que la ciberseguridad se enfoca especí

Presentación criptografía

La criptografía es la ciencia que se encarga del cifrado y descifrado de información para garantizar su transmisión segura. Existen dos tipos principales: la criptografía simétrica que usa la misma clave para cifrar y descifrar, y la criptografía asimétrica que usa claves distintas. Algunos algoritmos comunes son AES para criptografía simétrica y RSA para criptografía asimétrica.

Modelo de plan de mantenimiento

Este documento presenta un plan de mantenimiento preventivo y correctivo para los equipos de cómputo y comunicaciones del Instituto de Educación Superior Tecnológico Público de Abancay. El plan describe el diagnóstico de la situación actual de los equipos, los objetivos del plan, las actividades de mantenimiento preventivo y correctivo a realizar, el cronograma de ejecución, los recursos humanos y materiales requeridos, y el centro de costos para implementar el plan.

VIRUS TROYANO

Este documento define un virus troyano, explica que se hace pasar por un programa legítimo para dar a atacantes acceso remoto a la computadora infectada, y describe algunas de sus características como la capacidad de establecer conexiones directas o inversas con el atacante y estar compuesto de programas de administración y residentes. También menciona algunos tipos de troyanos.

Ejercicios RSA

El documento presenta 4 ejercicios sobre el algoritmo criptográfico RSA. El primer ejercicio pide validar una clave pública generada y calcular la clave privada correspondiente. El segundo ejercicio pide generar las claves pública y privada con números primos dados y cifrar un mensaje. El tercer ejercicio implementa el protocolo completo de cifrado y descifrado con RSA. El cuarto ejercicio pide descifrar un mensaje cifrado con RSA para saber si Alicia acepta cenar con Benito.

Ciberseguridad

La ciberseguridad es la práctica de proteger sistemas, redes y programas de ataques digitales que apuntan a acceder, modificar o destruir información confidencial, extorsionar usuarios o interrumpir negocios. Existen varias amenazas como phishing, ransomware, malware e ingeniería social. La ciberseguridad es importante porque los ataques pueden resultar en robo de identidad, extorsión o pérdida de datos importantes, y es esencial proteger infraestructuras críticas como hospitales y servicios

Herramientas para el mantenimiento correctivo de hardware

El documento lista y describe brevemente las herramientas y suministros comúnmente utilizados para el mantenimiento y reparación de computadoras personales, incluyendo desarmadores, sopladora o aspiradora, pulsera antiestática, alcohol isopropílico, multímetro, pinzas de punta fina, aire comprimido, limpiador de circuitos, limpiador de pantallas, brochas, cautín, soldadura, trapos para PC y crema limpiadora.

Presentación malware

El documento define malware como software malicioso creado para infiltrarse en una computadora sin el consentimiento del usuario. Explica que el malware se distribuye principalmente a través de Internet y clasifica diferentes tipos como gusanos, troyanos, rootkits, spyware y ransomware. Recomienda actualizar el sistema operativo y software antivirus, usar contraseñas seguras y respaldar información para protegerse contra el malware.

Plan de contingencia para una empresa informatica

Este documento presenta un plan de contingencia para la empresa Maosoft con el fin de prevenir sucesos no planificados y actividades de respuesta inmediata ante emergencias. Identifica riesgos como terremotos, incendios, robos y virus informáticos, y propone soluciones como simulacros, mantener equipos actualizados, realizar copias de seguridad y contar con extintores. El objetivo es minimizar daños a través de la preparación y capacitación del personal ante posibles contingencias.

Seguridad en redes

La seguridad en redes implica técnicas para proteger equipos e información de daños, incluyendo métodos para autenticar usuarios autorizados y asegurar la disponibilidad, integridad y confidencialidad de datos frente a amenazas. Existen diversos ataques como interrupción, interceptación, modificación o generación de información que buscan vulnerar estos aspectos, por lo que se requieren soluciones como cortafuegos, cifrado

Cuadro comparativo virus

Este documento describe y compara cuatro tipos de malware comunes: troyanos, spyware, keyloggers y gusanos. Explica cómo actúan cada uno al infiltrarse en sistemas y robar información personal o borrar archivos, y recomienda actualizar antivirus y utilizar herramientas anti-malware para detectarlos y eliminarlos. También cubre macros virus que se ejecutan al abrir documentos office e infectan otros archivos, los cuales se pueden borrar manualmente desde el organizador de macros.

Seguridad de los Sistemas Operativos

El documento habla sobre los requisitos de seguridad de un sistema informático, incluyendo confidencialidad, integridad y disponibilidad. También describe varios métodos para lograr la seguridad operacional de un sistema como selección de personal, vigilancia, verificación de amenazas, protección por contraseña y auditoría. Finalmente, discute conceptos como controles de acceso, núcleos de seguridad, seguridad por hardware y sistemas supervivientes.

Seguridad en dispositivos móviles

Este documento trata sobre la seguridad en dispositivos móviles. Explica la evolución de las generaciones de telefonía móvil desde 1G hasta 5G y describe características de seguridad de sistemas operativos como iOS y Android. También analiza amenazas comunes como phishing, rooting y tipos de espionaje como espionaje gubernamental, industrial y personal.

Tipos de ataques informáticos

Este documento describe varios tipos de ataques informáticos, incluyendo ataques físicos, de denegación de servicio, intrusiones y sociales. También explica la diferencia entre virus, troyanos, gusanos y otros tipos de malware. Por último, detalla medidas de seguridad como el uso de contraseñas seguras, software de seguridad, cortafuegos, copias de seguridad y hardware adecuado para prevenir ataques.

Algoritmo aes

El documento describe el algoritmo AES (Advanced Encryption Standard), el cual fue adoptado como estándar de cifrado en 2001. AES se basa en el algoritmo Rinjdael y fue seleccionado por el NIST para reemplazar al antiguo estándar DES debido a que cumplía con los requisitos de rapidez, seguridad, eficiencia y facilidad de implementación. AES usa claves de 128, 192 o 256 bits y opera sobre bloques de datos en bytes.

Clase 3 utilidades windows

Este documento resume las principales utilidades de Windows como la información del sistema, el comprobador de errores del disco, la desinstalación de programas, el desfragmentador de disco, el liberador de espacio en disco y la programación de tareas como el apagado. También describe brevemente herramientas adicionales como el rendimiento y TeamViewer.

PERIFERICOS DEL COMPUTADOR

Los periféricos son dispositivos externos que se conectan a la computadora para facilitar la entrada y salida de información. Los principales tipos de periféricos son de entrada (como el teclado y el mouse), de salida (como el monitor y la impresora), de almacenamiento (como los discos duros y las memorias USB) y de comunicación (como el fax y las tarjetas de red). Cada periférico cumple una función específica para permitir la interacción entre el usuario y la computadora o entre distintas computadoras.

Diapositiva de antivirus

Los antivirus son programas cuya función es detectar y eliminar virus informáticos, spyware y otros malware. Detectan virus mediante la comparación de firmas de archivos sospechosos y métodos heurísticos, y pueden desinfectar sistemas infectados. Existen diferentes tipos como detección y desinfección, detección y aborto de acciones, o comparación de firmas.

La actualidad más candente (20)

Diagrama y algoritmo de mantenimiento preventivo de software

Diagrama y algoritmo de mantenimiento preventivo de software

Herramientas para el mantenimiento correctivo de hardware

Herramientas para el mantenimiento correctivo de hardware

Similar a Cuadro comparativo mantencion

Malware Andrea Sandoval y Estrella Castañeda

Este documento presenta información sobre diferentes tipos de malware como virus, troyanos, gusanos, spyware, ransomware y más. Explica brevemente sus características y cómo combatirlos utilizando programas antivirus y anti-malware. También incluye una línea de tiempo sobre la historia del malware e información comparativa sobre diferentes utilerías anti-malware.

Cómo funcionan los virus informáticos

Los virus informáticos, gusanos, troyanos y malware como los keyloggers y phishing son programas dañinos que se propagan en las computadoras y sistemas sin el consentimiento de los usuarios. Estos programas pueden eliminar o robar archivos, capturar tecleos, robar identidades u obtener información confidencial de usuarios. Algunos virus como las bombas lógicas se activan en fechas u horas específicas para causar daños.

MALWARE

Este documento define malware y sus diferentes tipos, como virus, gusanos, troyanos, etc. Explica cómo actúan y da ejemplos de herramientas para detectar y eliminar malware, como antivirus, Ccleaner, Malwarebytes y HitmanPro. También incluye una tabla comparativa de diferentes tipos de malware y sus características.

Virus

Este documento describe diferentes tipos de amenazas informáticas como phishing, troyanos, gusanos, spyware, bombas de tiempo, macros y keyloggers. El phishing clona páginas web para robar datos de usuarios. Los troyanos y gusanos se ocultan en programas e infectan otras computadoras para duplicarse y ralentizarlas. El spyware y keyloggers recopilan información del usuario sin su conocimiento. Las bombas de tiempo roban datos en una fecha programada. Las macros se esconden en archivos de office y permiten su duplicación.

Virus Informático

Ultimo trabajo de diapositivas en clase sobre los virus informativo de computadores o toda clase de aparato electrónico .

Virus Informático

El documento describe varios tipos de virus informáticos, incluyendo sus características y formas de eliminación. Menciona virus como troyanos, gusanos, bombas de tiempo, hoaxes, hijackers, puertas traseras, boot, zombies, virus de macros, virus de boot, spyware y keyloggers. También explica formas de prevenir virus como mantener software actualizado y usar cortafuegos.

Seguridad Informatica

Este documento describe diferentes tipos de amenazas informáticas como virus, gusanos, troyanos, exploits, rootkits, keyloggers y ransomware. También explica medidas de seguridad como el uso de antivirus McAfee, Norton y Panda para detectar y eliminar estas amenazas. Finalmente, brinda detalles sobre las características y funcionalidades de estos tres populares antivirus.

Antivirus informaticos

Este documento describe diferentes tipos de amenazas informáticas como virus, gusanos, troyanos, exploits, rootkits, keyloggers y ransomware. También explica medidas de seguridad como antivirus McAfee, Norton y Panda que ayudan a detectar y eliminar estas amenazas. Finalmente, brinda detalles sobre las características y funcionalidades de estos tres populares programas antivirus.

Antivirus informaticos

Este documento describe diferentes tipos de amenazas informáticas como virus, gusanos, troyanos, exploits, rootkits, keyloggers, ransomware, spam, hoax, scam, phishing, spyware y adware. También recomienda el uso de antivirus como McAfee, Norton y Panda para protegerse de estas amenazas y brinda breves descripciones de cada uno.

Virus y antivirus

El documento describe diferentes tipos de virus informáticos y amenazas de seguridad como spyware, phishing y rootkits. Explica que los antivirus detectan virus mediante la comparación de firmas de archivos sospechosos o métodos heurísticos, y que pueden solo detectar o también desinfectar archivos infectados. Recomienda mantener actualizado el antivirus y tomar precauciones básicas para protegerse de amenazas.

Glosario

El documento define varios tipos de virus, fraudes y amenazas informáticas como virus, troyanos, spyware, ransomware, phishing y más. Explica brevemente lo que son y cómo funcionan amenazas como keyloggers, botnets, cryptolockers, spoofing y vulnerabilidades. Además, define programas y actualizaciones de seguridad como antivirus, firewalls, actualizaciones de equipo y seguridad que ayudan a protegerse de dichas amenazas.

Malware

Este documento habla sobre malware y sus diferentes tipos como virus, gusanos, spyware, adware, troyanos, entre otros. Explica qué es cada tipo de malware, cómo funciona y cómo se puede prevenir o eliminar. También incluye información sobre diferentes herramientas de seguridad como antivirus, CCleaner, Malwarebytes, etc. que pueden usarse para detectar y quitar malware de los computadores.

Virus informatico

El documento describe diferentes tipos de virus informáticos y malware, incluyendo gusanos, troyanos, bombas de tiempo, hijackers, hoaxes, backdoors, boots, zombies, macros, keyloggers y spyware. Explica sus características y cómo eliminarlos utilizando antivirus y otras herramientas de seguridad. También define qué es un antivirus y cómo han evolucionado para detectar una variedad más amplia de malware además de archivos ejecutables potencialmente dañinos.

Virus - Mantención de Software

Los virus informáticos, troyanos, gusanos y otras formas de malware pueden infiltrarse en los ordenadores sin el permiso del usuario y causar daños como robar información, ralentizar el sistema o mostrar publicidad no deseada. Es importante utilizar software antivirus y firewalls, actualizarlos regularmente, evitar descargar archivos sospechosos y estar atento a síntomas como problemas de rendimiento o archivos y procesos desconocidos para prevenir y eliminar estas amenazas.

Seguridad Informática

El documento habla sobre el malware y sus tipos más comunes como virus, troyanos, spyware, adware, ransomware, botnets y phishing. Explica que el malware son programas maliciosos que dañan sistemas o roban información. Describe medidas para combatir el malware como actualizar software, instalar actualizaciones de seguridad, evitar enlaces sospechosos y usar herramientas antivirus.

Virus informatico

El documento habla sobre diferentes tipos de virus informáticos como troyanos, phishing, spyware, bombas de tiempo, gusanos, keyloggers, macros y malware. Explica qué son, cómo prevenirlos e identificarlos y cómo eliminarlos usando antivirus y otros programas de seguridad actualizados.

Castañeda campos malware

Este documento describe varios tipos de malware y herramientas para combatirlo. Explica virus, gusanos, troyanos, spyware, adware, ransomware y otros. También cubre utilidades anti-malware como Spybot Search & Destroy, Ad-Aware, Malwarebytes, CCleaner y más. Finalmente, incluye una línea de tiempo sobre la evolución del malware a través de los años.

Castañeda campos malware

Este documento describe varios tipos de malware, incluyendo virus, gusanos, troyanos, spyware, adware, ransomware y exploits. Explica brevemente qué es cada tipo de malware, cómo combatirlos y proporciona ejemplos. También incluye una línea de tiempo que resume la evolución del malware a través de los años y una tabla comparativa de utilidades anti-malware populares.

Malware

Este documento proporciona definiciones de malware y describe varios tipos comunes como virus, gusanos, troyanos, spyware y ransomware. También discute herramientas de software para detectar y eliminar malware como Microsoft Malicious Software Removal Tool, ComboFix y Panda USB Vaccine.

El Software Educativo.pptx

Este documento define y describe varios componentes y tipos de software de computadoras. Define hardware como los componentes físicos de una computadora, e incluye el firmware como software que controla el hardware. Explica que el sistema operativo es software de base que administra los recursos de hardware y software, y coordina funciones como la memoria, dispositivos de almacenamiento e impresoras. También describe software de aplicaciones para tareas específicas y software utilitario para tareas más simples.

Similar a Cuadro comparativo mantencion (20)

Último

p4s.co Ecosistema de Ecosistemas - Diagrama.pdf

Ofrecemos herramientas y metodologías para que las personas con ideas de negocio desarrollen un prototipo que pueda ser probado en un entorno real.

Cada miembro puede crear su perfil de acuerdo a sus intereses, habilidades y así montar sus proyectos de ideas de negocio, para recibir mentorías .

ACERTIJO DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARÍS. Por JAVI...

El Mtro. JAVIER SOLIS NOYOLA crea y desarrolla el “DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARIS”. Esta actividad de aprendizaje propone el reto de descubrir el la secuencia números para abrir un candado, el cual destaca la percepción geométrica y conceptual. La intención de esta actividad de aprendizaje lúdico es, promover los pensamientos lógico (convergente) y creativo (divergente o lateral), mediante modelos mentales de: atención, memoria, imaginación, percepción (Geométrica y conceptual), perspicacia, inferencia y viso-espacialidad. Didácticamente, ésta actividad de aprendizaje es transversal, y que integra áreas del conocimiento: matemático, Lenguaje, artístico y las neurociencias. Acertijo dedicado a los Juegos Olímpicos de París 2024.

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Criterios de corrección y soluciones al examen de Geografía de Selectividad (EvAU) Junio de 2024 en Castilla La Mancha.

Soluciones al examen.

Convocatoria Ordinaria.

Examen resuelto de Geografía

conocer el examen de geografía de julio 2024 en:

https://blogdegeografiadejuan.blogspot.com/2024/06/soluciones-examen-de-selectividad.html

http://blogdegeografiadejuan.blogspot.com/

Manual de procedimiento para gráficos HC

Manual de usuario para elaborar gráficos en Hoja de cálculo de Google.

PPT_Servicio de Bandeja a Paciente Hospitalizado.pptx

PPT_Servicio de Bandeja a Paciente Hospitalizado.pptx

Hablemos de ESI para estudiantes Cuadernillo

Cuadernillo Hablemos de ESI para estudiantes del nivel secundario

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinaria). UCLM

Examen de Selectividad de la EvAU de Geografía de junio de 2023 en Castilla La Mancha. UCLM . (Convocatoria ordinaria)

Más información en el Blog de Geografía de Juan Martín Martín

http://blogdegeografiadejuan.blogspot.com/

Este documento presenta un examen de geografía para el Acceso a la universidad (EVAU). Consta de cuatro secciones. La primera sección ofrece tres ejercicios prácticos sobre paisajes, mapas o hábitats. La segunda sección contiene preguntas teóricas sobre unidades de relieve, transporte o demografía. La tercera sección pide definir conceptos geográficos. La cuarta sección implica identificar elementos geográficos en un mapa. El examen evalúa conocimientos fundamentales de geografía.

Último (20)

ACERTIJO DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARÍS. Por JAVI...

ACERTIJO DESCIFRANDO CÓDIGO DEL CANDADO DE LA TORRE EIFFEL EN PARÍS. Por JAVI...

3° SES COMU LUN10 CUENTO DIA DEL PADRE 933623393 PROF YESSENIA (1).docx

3° SES COMU LUN10 CUENTO DIA DEL PADRE 933623393 PROF YESSENIA (1).docx

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Soluciones Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinar...

Guia para Docentes como usar ChatGPT Mineduc Ccesa007.pdf

Guia para Docentes como usar ChatGPT Mineduc Ccesa007.pdf

PPT_Servicio de Bandeja a Paciente Hospitalizado.pptx

PPT_Servicio de Bandeja a Paciente Hospitalizado.pptx

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Examen de Lengua Castellana y Literatura de la EBAU en Castilla-La Mancha 2024.

Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinaria). UCLM

Examen de Selectividad. Geografía junio 2024 (Convocatoria Ordinaria). UCLM

200. Efemerides junio para trabajar en periodico mural

200. Efemerides junio para trabajar en periodico mural

Cuadro comparativo mantencion

- 1. Troyano Gusano Spyware Keylogger Macros Malware Bombade tiempo Phishing Descripción Es un virusque eliminar ficheroso destruye la informacióndel discoduro. Es un virusque se arrastra ala sistemayborra todolo que encuentra. Recopila información del PC infectado. Programa o hardware que registralas pulsacionesdel teclado. Virus construido sobre una aplicaciónde office Es la abreviatura de “Malicious software”,término que englobaatodo tipode programa o códigoinformático malicioso. Virusque se activaen un determinado momento. Es un virusque se utilizapara generarestafas y obtener información confidencial. Como actúa? Se disfraza como un programa y roba información Elimina programase información. Registrala información del usuarioy la envía Se encarga de recopilarlas clavesy conversaciones y enviarlas Se ejecutaal abrir un documentode office. Cuya funciónes dañar un sistemao causar un mal funcionamiento. Actúa borrando informaciónde Borrar información del discoduro. Roba la identidadde los usuarios. Como se elimina? Actualizaranti virusy utilizar herramientas del mismo computador Utilizarunbuen anti malware. Anti virusanti- spyware anti keylogger y active firewall Se borra manualmente desde el organizador de macros. Utilizandounanti malware Tenerun antivirus actualizado. Comoun buen antivirusYAC VirusRemoval Tool.