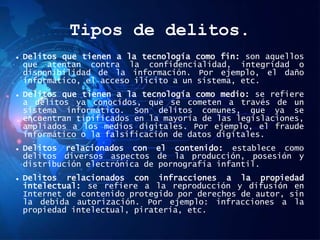

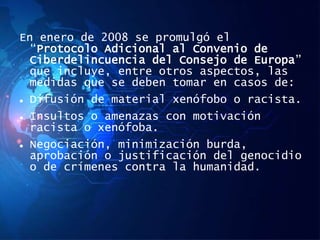

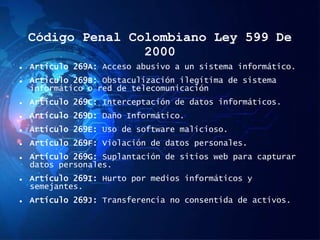

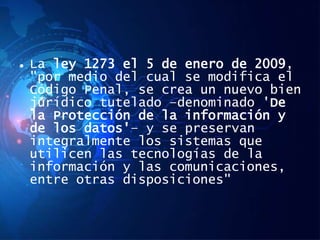

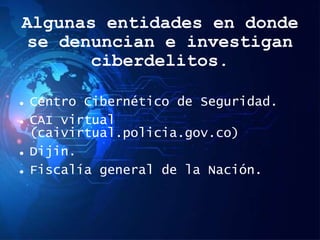

El documento describe los delitos informáticos, cómo se establecieron normas internacionales para enfrentarlos en el Convenio de Budapest de 2001, y cómo se tipificaron en la legislación colombiana. Explica que los delitos informáticos atentan contra la confidencialidad, integridad y disponibilidad de sistemas y datos, pueden cometerse de forma remota y rápida, y son difíciles de demostrar. El convenio define cuatro categorías de delitos y establece normas de cooperación internacional e investigación.