Delitos Informáticos y Legislación

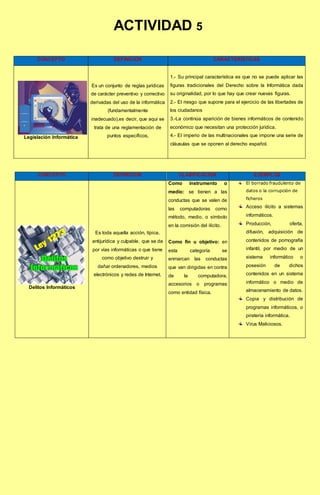

- 1. ACTIVIDAD 5 CONCEPTO DEFINICION CARACTERISTICAS CONCEPTO DEFINICION CLASIFICACION EJEMPLOS Delitos Informáticos Es toda aquella acción, típica, antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos y redes de Internet. Como instrumento o medio: se tienen a las conductas que se valen de las computadoras como método, medio, o símbolo en la comisión del ilícito. Como fin u objetivo: en esta categoría se enmarcan las conductas que van dirigidas en contra de la computadora, accesorios o programas como entidad física. El borrado fraudulento de datos o la corrupción de ficheros Acceso ilícito a sistemas informáticos. Producción, oferta, difusión, adquisición de contenidos de pornografía infantil, por medio de un sistema informático o posesión de dichos contenidos en un sistema informático o medio de almacenamiento de datos. Copia y distribución de programas informáticos, o piratería informática. Virus Maliciosos. Legislación Informática Es un conjunto de reglas jurídicas de carácter preventivo y correctivo derivadas del uso de la informática (fundamentalmente inadecuado),es decir, que aquí se trata de una reglamentación de puntos específicos, 1.- Su principal característica es que no se puede aplicar las figuras tradicionales del Derecho sobre la Informática dada su originalidad, por lo que hay que crear nuevas figuras. 2.- El riesgo que supone para el ejercicio de las libertades de los ciudadanos 3.-La continúa aparición de bienes informáticos de contenido económico que necesitan una protección jurídica. 4.- El imperio de las multinacionales que impone una serie de cláusulas que se oponen al derecho español.

- 2. CONCEPTO DEFINICION NOTICIA LEYES Las normas tienen como finalidad establecer cómo debe comportarse la persona, es un "deber ser" u obligación. En tanto la ley es una norma jurídica dictada por el legislador. Es decir, un precepto establecido por la autoridad competente, en que se manda o prohíbe algo en consonancia con la justicia, y para el bien de gobernados. La Cámara de Diputados de México aprobó una serie de modificaciones legales que identificarán delitos informáticos como el hacking, el uso de engaños para obtener información como contraseñas, así como la obtención y divulgación de información contenida en sistemas informáticos protegidos. FUENTES BIBLIOGRAFICAS Leyes y Normas, Reglamentos o Acuerdos que regulen la actividad por medios informáticos en nuestro país Duarte, Oscar (2012) “Legislación Informática” Consultado el 28 de octubre del 2014 Disponible en: http://es.scribd.com/doc/73619887/Unidad-5-Legislacion-Informatica Computer Forensic (2012) “Delitos informáticos” Consultado el 28 de octubre del 2014 Disponible en: http://www.delitosinformaticos.info/delitos_informaticos/tipos_delitos.html Ortiz Fausto (2012) “Legislación México” Consultado el 28 de octubre del 2014 disponible en: http://www.informatica-juridica.com/legislacion/mexico.asp Álvarez Natalia (2010) “leyes han sido reformadas en México para regular la informática” Disponible en: http://www.derechoinformatico.mx/blog/foro/legislacion-y-jurisprudencia/%C2%BFque-leyes-han- sido-reformadas-en-mexico-para-regular-la-informatica/ 1.- Ley federal de protección al consumidor 2.- Ley orgánica de Protección de Datos 3.- La ley federal del derecho de autor 4.- Datos de carácter Personal 5.- La ley de acceso Electrónico de Ciudadanos a los servicios Públicos 6.- Código Penal Federal