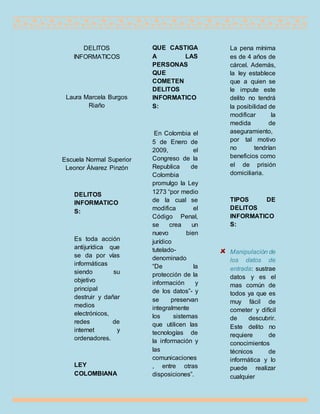

Este documento describe los delitos informáticos según la ley colombiana. Explica que la ley 1273 de 2009 castiga delitos como la manipulación de datos, programas o sistemas informáticos con penas mínimas de 4 años de prisión. También describe varios tipos de delitos informáticos comunes como el fraude, sabotaje, piratería y robo de identidad. Finalmente, ofrece recomendaciones para evitar ser víctima de estos delitos.