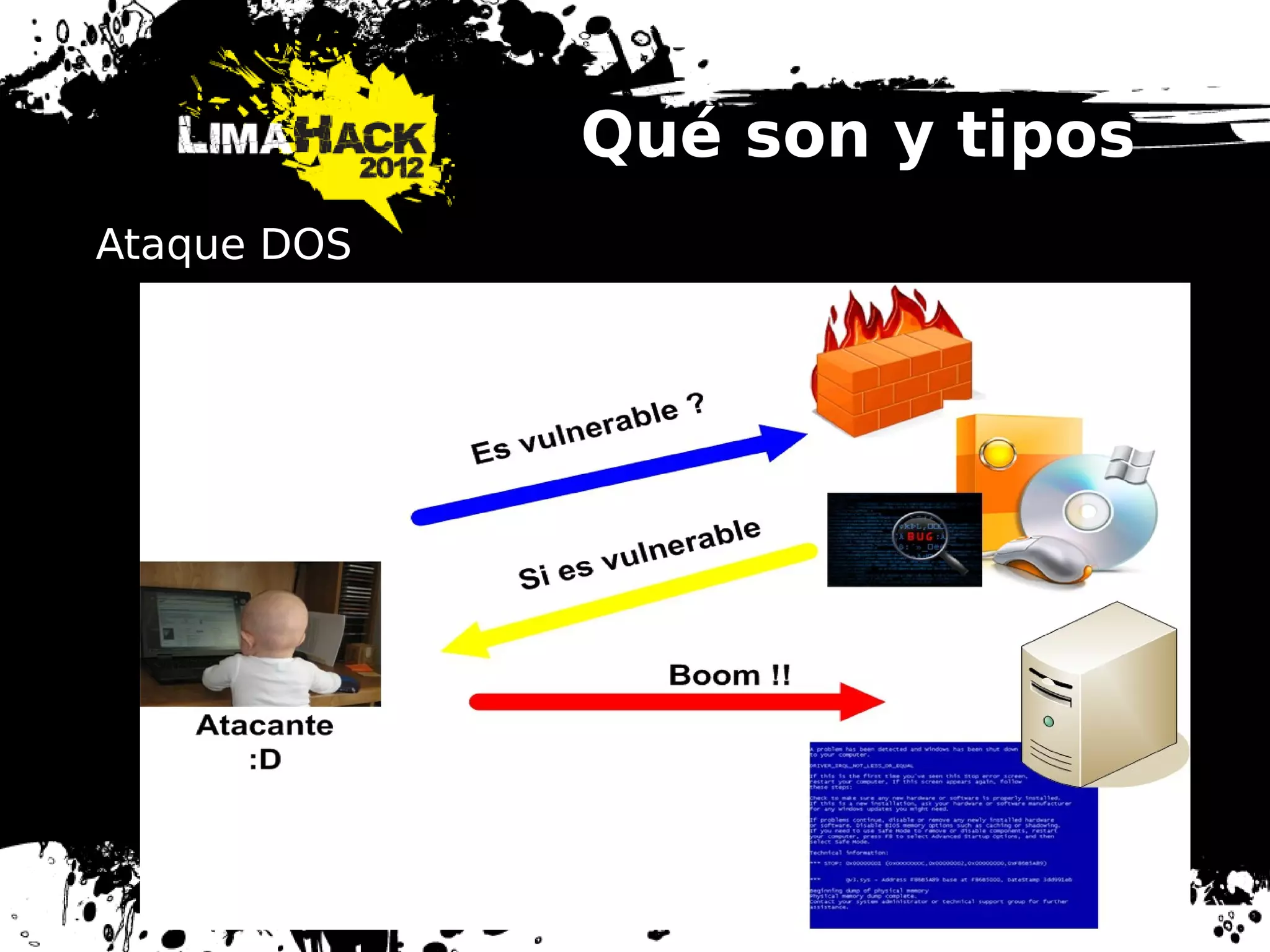

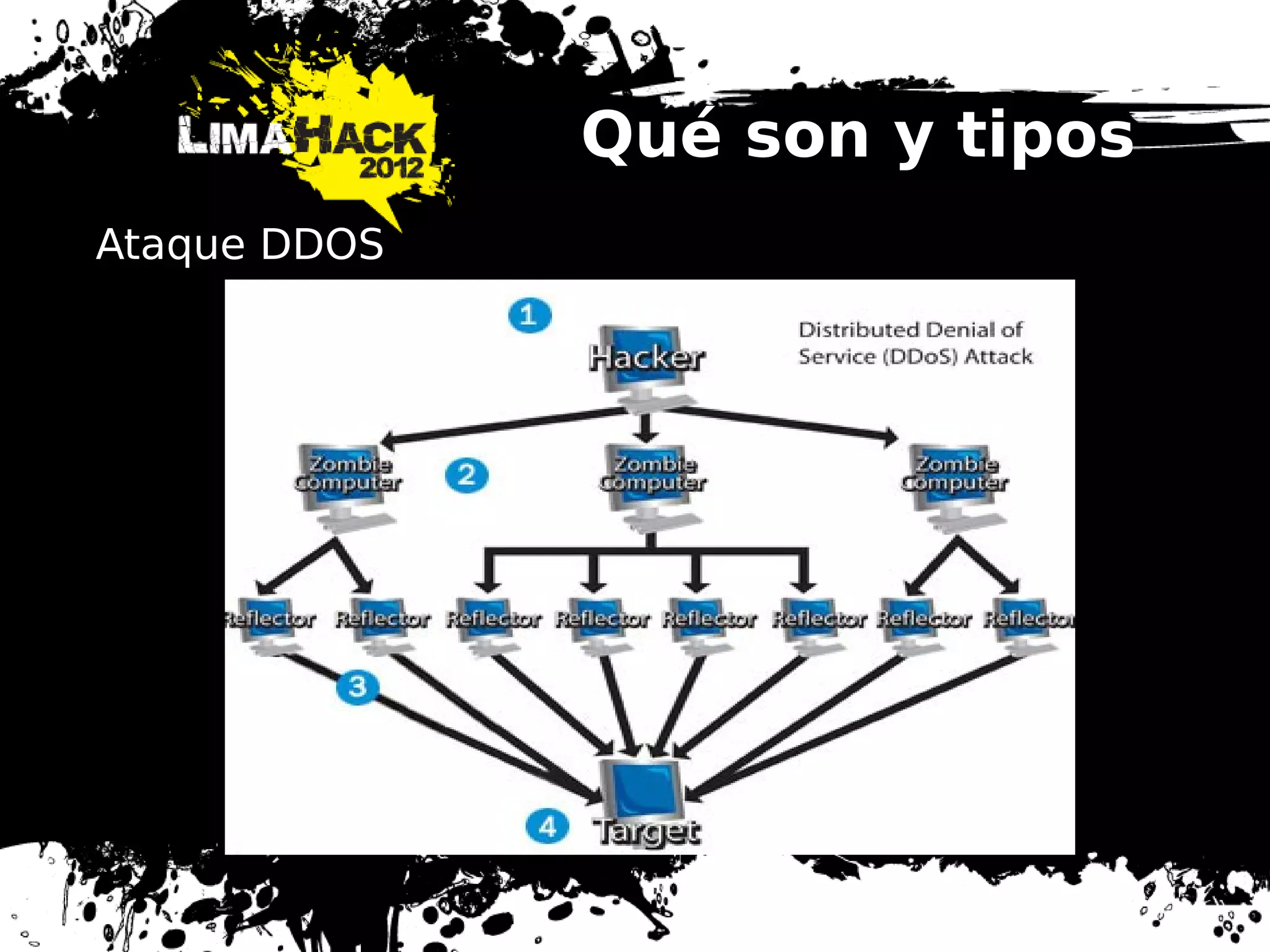

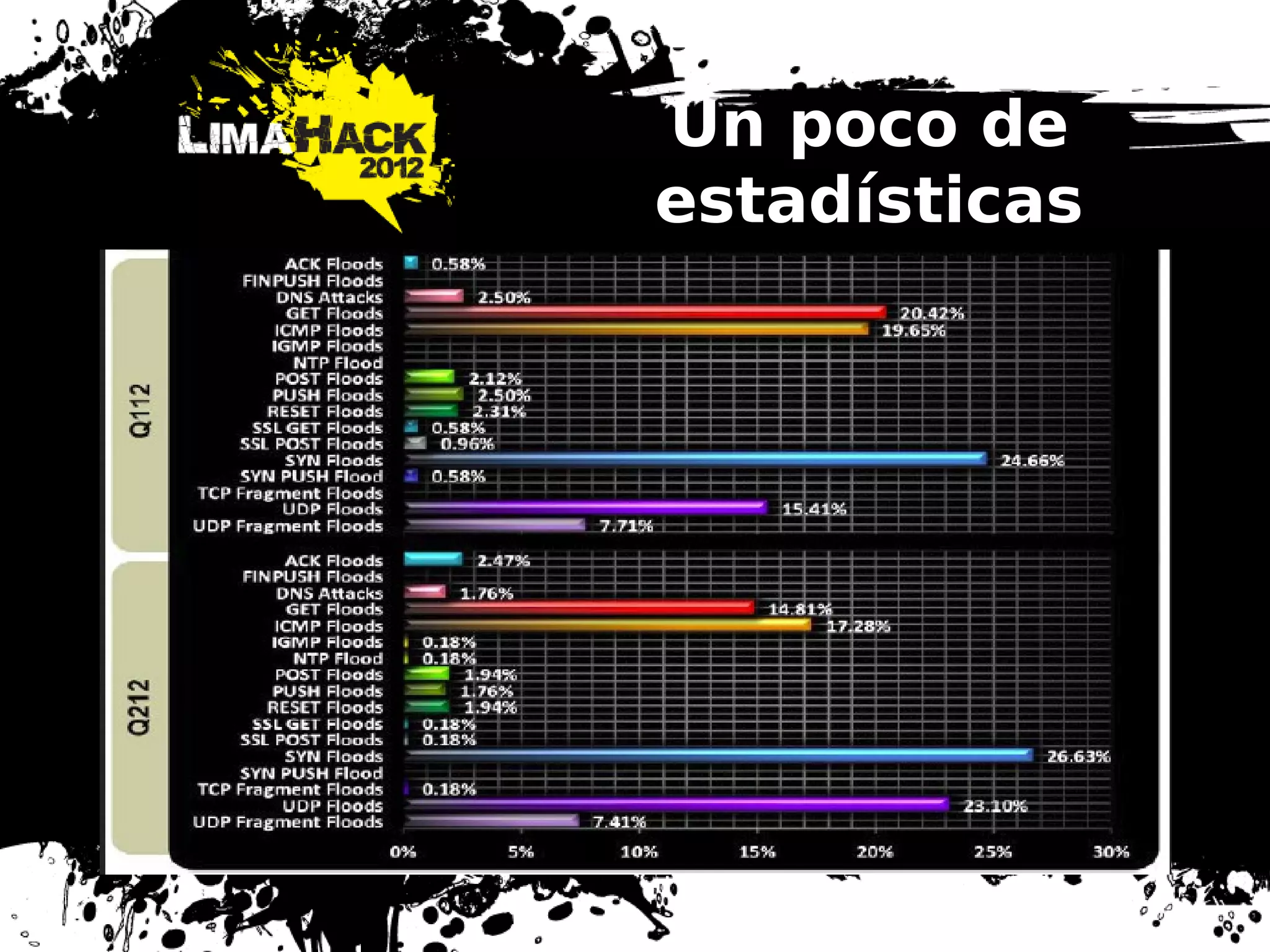

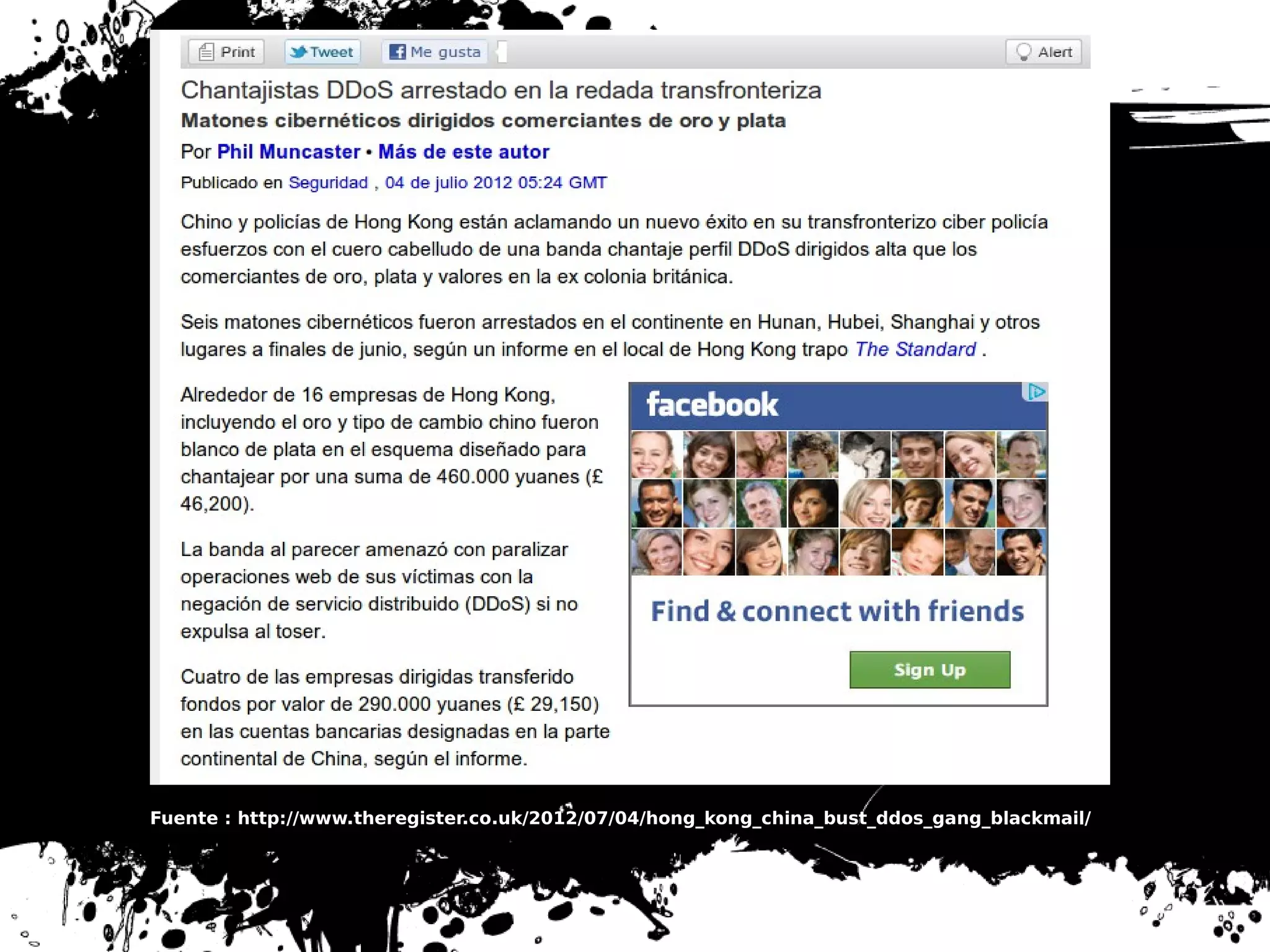

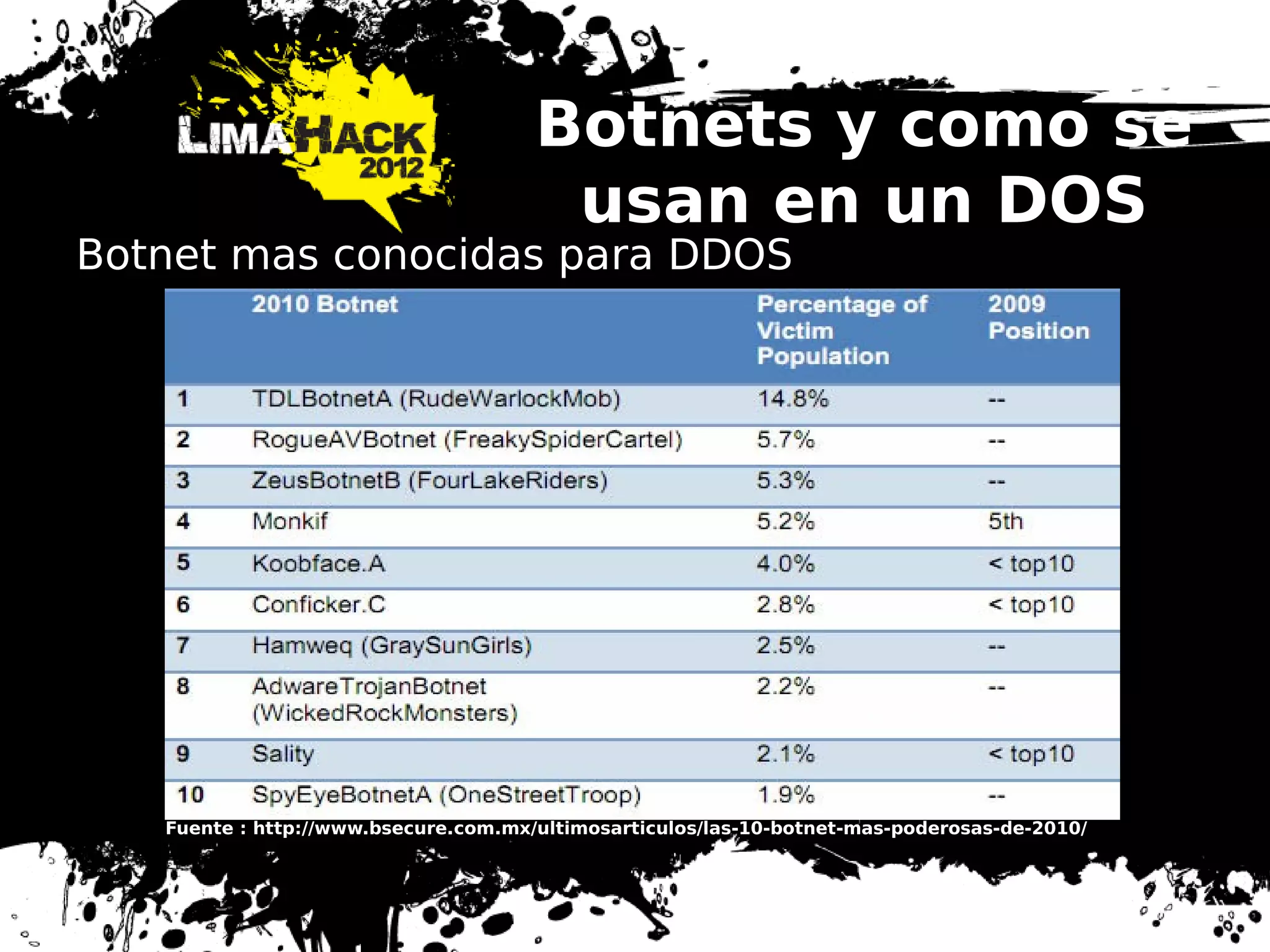

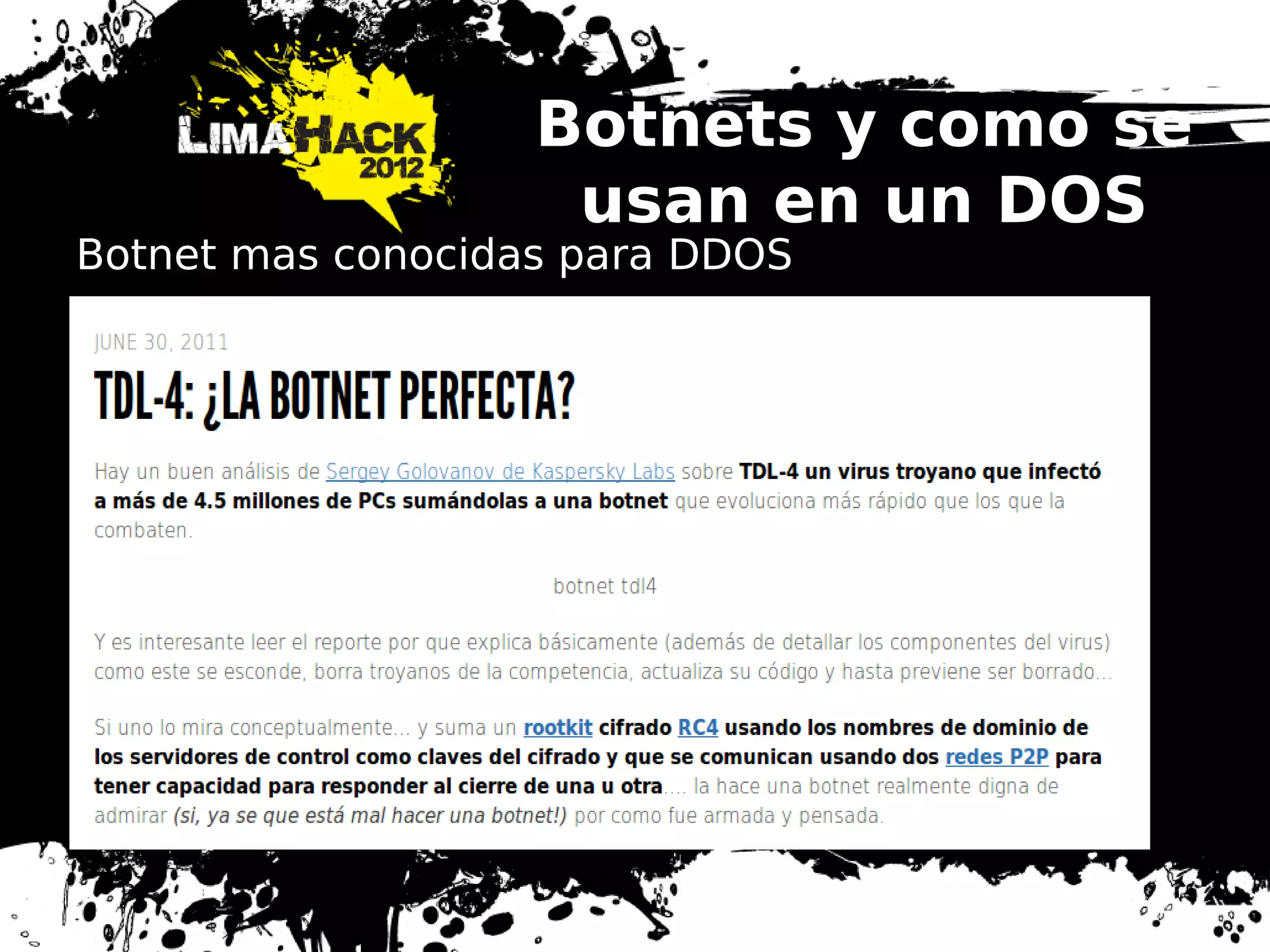

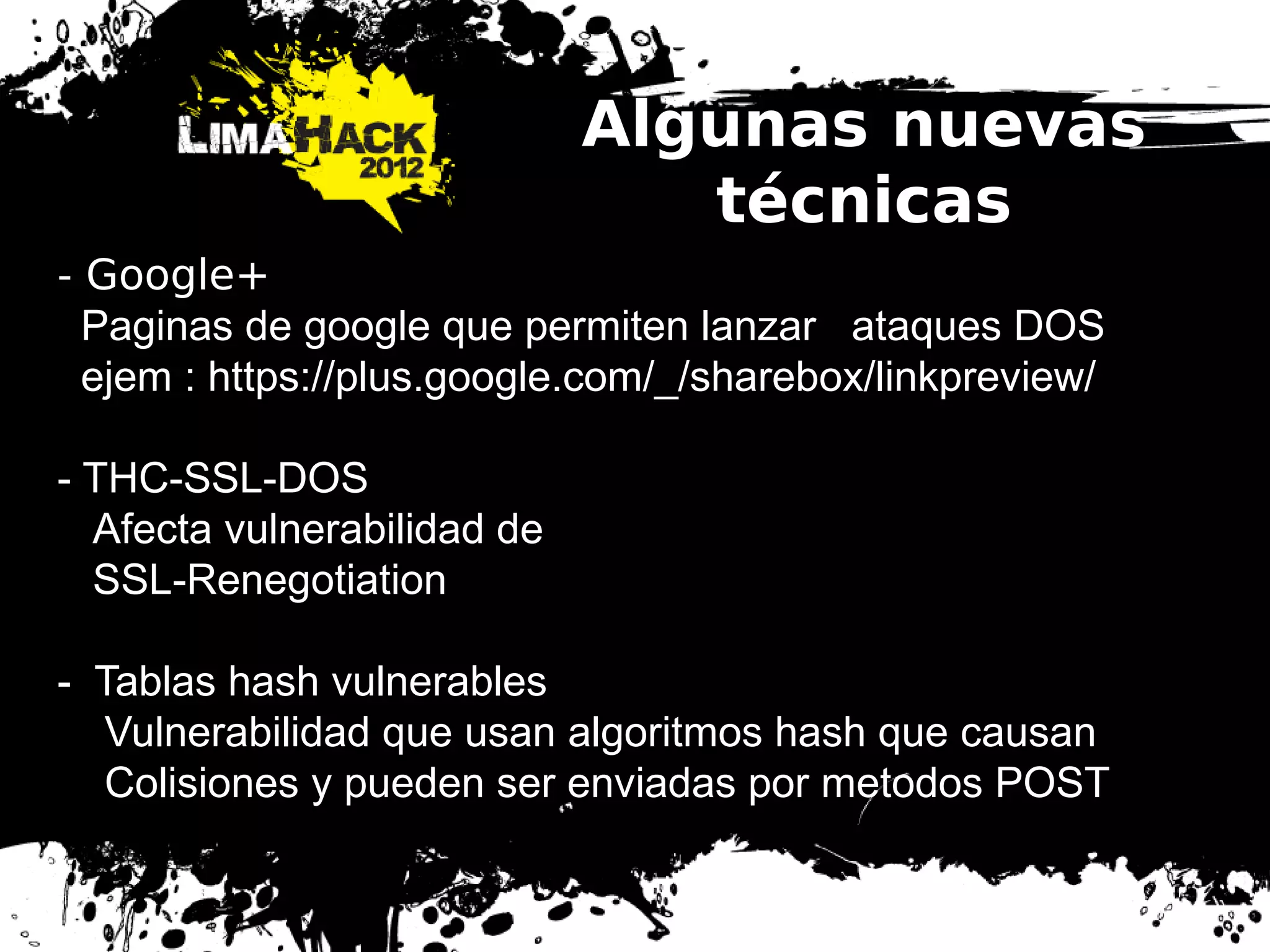

Este documento presenta una introducción a los ataques de denegación de servicio (DOS) y distribuidos (DDOS), incluyendo sus tipos, estadísticas, técnicas comunes como el uso de botnets, herramientas y contramedidas. El autor también discute brevemente nuevas formas de chantaje relacionadas con DDOS y si estos ataques podrían considerarse un arma en ciberguerra.