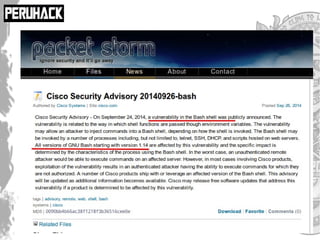

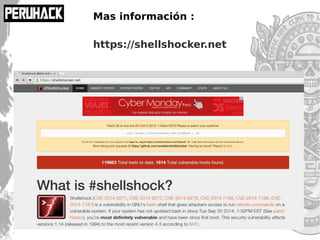

Este documento presenta información sobre la vulnerabilidad Shellshock que afecta al intérprete de comandos Bash. Explica que permite la ejecución remota de código a través de variables de entorno maliciosas y describe posibles vectores de ataque como aplicaciones web, DHCP y OpenVPN. Finalmente, recomienda aplicar parches de seguridad y propone el uso de un honeypot para aprender sobre la vulnerabilidad de manera segura.