Este documento explica cómo usar el módulo PIKE en Kamailio para proporcionar seguridad contra ataques de denegación de servicio en un sistema Elastix MT. Describe cómo cargar e configurar el módulo PIKE, y evaluarlo en la lógica de enrutamiento para bloquear direcciones IP y agentes de usuario sospechosos. También cubre cómo implementar bloqueos por agente de usuario en la configuración de Elastix MT.

![20

vim /etc/kamailio/kamailio.conf

#!define DBASTURL "unixodbc:///elxpbx-connector"

vim /etc/asterisk/res_odbc.conf

;;; odbc setup file

[elxpbx]

enabled => yes

dsn => elxpbx-connector

pre-connect => yes

sanitysql => select 1](https://image.slidesharecdn.com/elastixmtpikejroliva-151104161848-lva1-app6891/85/Usando-el-modulo-PIKE-en-Elastix-MT-20-320.jpg)

![42

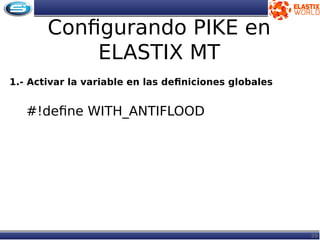

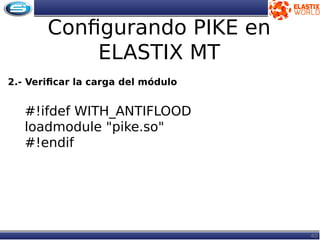

Configurando PIKE en

ELASTIX MT

4.- Evaluar en la lógica de enrutamiento

route[REQINIT] {

if(src_ip!=myself) {

if($sht(ipban=>$si)!=$null) {

# ip is already blocked

xdbg("request from blocked IP - $rm from $fu (IP:$si:$sp)n");

exit;

}

if (!pike_check_req()) {

# blocking new ip

xlog("L_ALERT","ALERT: pike blocking $rm from $fu (IP:$si:$sp)n");

$sht(ipban=>$si) = 1;

exit;

}

}](https://image.slidesharecdn.com/elastixmtpikejroliva-151104161848-lva1-app6891/85/Usando-el-modulo-PIKE-en-Elastix-MT-42-320.jpg)

![44

Configurando bloqueo por

$UA en ELASTIX MT

1.- Evaluar en la lógica de enrutamiento

route[REQINIT] {

if($ua =~ "friendly-scanner" || $ua =~ "sipvicious" || $ua =~ "^sipcli.+") {

xlog("L_WARN","ALERT: HIJOIPUCHA ENVIANDO $rm CON LA TOOL $ua DESDE $fu (IP:$si:$sp)n");

exit;

}

}](https://image.slidesharecdn.com/elastixmtpikejroliva-151104161848-lva1-app6891/85/Usando-el-modulo-PIKE-en-Elastix-MT-44-320.jpg)