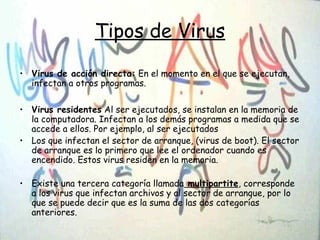

Un virus informático es un programa que se copia automáticamente sin el permiso del usuario y puede alterar el funcionamiento del ordenador. Funciona infectando otros archivos ejecutables y agregando su código malicioso cuando son ejecutados. Existen varios tipos como virus de acción directa, residentes, de boot y multipartitos. Algunos métodos de protección incluyen usar antivirus, copias de seguridad y desconfiar de archivos desconocidos.