DISPOSITIVOS DE RED Y DE SEGURIDAD PERIMETRAL.pdf

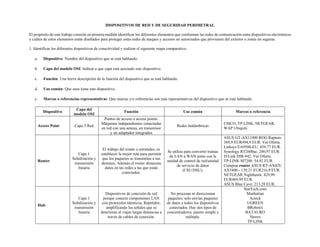

- 1. DISPOSITIVOS DE RED Y DE SEGURIDAD PERIMETRAL El propósito de este trabajo consiste en primera medida identificar los diferentes elementos que conforman las redes de comunicación entre dispositivos electrónicos y cuáles de estos elementos están diseñados para proteger estas redes de ataques y accesos no autorizados que provienen del exterior o zonas no seguras. 1. Identificar los diferentes dispositivos de conectividad y realizar el siguiente mapa comparativo. a. Dispositivo: Nombre del dispositivo que se está hablando. b. Capa del modelo OSI: Indicar a que capa está asociado este dispositivo. c. Función: Una breve descripción de la función del dispositivo que se está hablando. d. Uso común: Que usos tiene este dispositivo. e. Marcas o referencias representativas: Que marcas y/o referencias son más representativas del dispositivo que se está hablando. Dispositivo Capa del modelo OSI Función Uso común Marcas o referencia Access Point Capa 3 Red Puntos de acceso o access points. Máquinas independientes conectadas en red con una antena, un transmisor y un adaptador integrados Redes Inalámbricas CISCO, TP LINK, NETGEAR, WAP Ubiquiti Router Capa 1 Señalización y transmisión binaria El trabajo del router o enrutador, es establecer la mejor ruta para permitir que los paquetes se transmitan a sus destinos, Además el router almacena datos en las redes a las que están conectados. Se utiliza para convertir tramas de LAN a WAN junto con la unidad de control de red/unidad de servicio de datos (CSU/DSU). ASUS GT-AX11000 ROG Rapture. 369,9 EUR494,9 EUR. Ver Oferta. Linksys EA9500-EU. 459,77 EUR. Synology RT2600ac. 200,97 EUR. D-Link DIR-842. Ver Oferta. TP-LINK M7200. 54,92 EUR. Comprar router ASUS RT-AX82U AX5400 - 139,21 EUR216,9 EUR. NETGEAR Nighthawk. 429,99 EUR469,99 EUR. ASUS Blue Cave. 213,28 EUR. Hub Capa 1 Señalización y transmisión binaria Dispositivos de conexión de red porque conecta componentes LAN con protocolos idénticos. Repetidor, amplificando las señales que se deterioran al viajar largas distancias a través de cables de conexión. No procesan ni direccionan paquetes; solo envían paquetes de datos a todos los dispositivos conectados. Hay dos tipos de concentradores: puerto simple y múltiple. StarTech.com Manhattan Acteck UGREEN BRobotix BATAURO Steren TP-LINK

- 2. Bridge Capa 2 Enlace de Datos Bridge o puente de red conecta dos o más hosts o segmentos de red juntos y opera a nivel de enlace de datos La función básica de los puentes en la arquitectura de red es almacenar y reenviar tramas entre los diferentes segmentos que conecta el puente, utiliza hardware de control de acceso a medios (MAC) Ubiquiti airMax airGrid. Ubiquiti airMAX Powerbridge. Ubiquiti PicoStation. UNIFI WIRELESS XG. Gateway Capa 7 Servicios de red a aplicaciones Las gateways o puertas de enlace proporcionan traducción entre tecnologías de red como la interconexión de sistemas abiertos (OSI) y el protocolo de control de transmisión/protocolo de Internet (TCP/IP). Se localiza en los límites de la red y administra toda la información que fluye dentro y fuera de la red. Esta forma un pasaje entre dos diferentes redes que operan con diferentes protocolos de transmisión. 3M. Ajax. Alcad. Anviz. Aruba. Aten. Avant Networking. BEHA-Amprobe. Switch Capa 2 Enlace de Datos El switch o conmutador de red es un dispositivo multipuerto que opera en el enlace de datos, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red y eliminando la conexión una vez finalizada Se utilizan cuando se desea conectar múltiples tramos de una red, fusionándolos en una sola red Switch Ethernet Netgear GS308. Switch Ethernet Netgear GS308. Switch Ethernet Zyxel GS- 108BV3. Switch Ethernet Netgear GS305. Switch Ethernet Tenda TEG1008D. Switch Ethernet D-Link GO-SW- 8G. Switch Ethernet TP-Link TL- SG105. Switch Ethernet D-Link DGS- 105GL Módem Capa 3 Red El módem convierte señales digitales (modulación) en señales analógicas (desmodulación) de diferentes frecuencias y las transmite a un módem en la ubicación de recepción. Luego, el módem receptor transforma de manera inversa las señales y proporciona una salida digital a un dispositivo conectado a un módem, generalmente una computadora. Permite la comunicación entre computadoras a través de la línea telefónica o cablemódem. Generalmente, los datos digitales se transfieren hacia o desde el módem por medio de una línea serial a través de una interfaz estándar de la industria, RS-232. TP-Link Archer AX53. El router TP-Link Archer AX53 ofrece velocidades de hasta 3 Gbps. ZTE 5G CPE MC801A. Zyxel Armor G5 12. HUAWEI B311-221. Punto de acceso Cisco Business 140AC 802.11ac 2×2. ASUS RT-AC85P. Xiaomi mi AIOT router AX3600. HUAWEI Wi-Fi AX3 Pro. Brouter Capa 2 capa de enlace de datos Conocido como bridge router, brouter o puente de red y enrutador Funciona a nivel de interconexión de computadoras. Esta combina funciones de puente y enrutador y puede ser Cisco. Huawei. Linksys.

- 3. Capa 3 capa de red configurado para actuar como puente de red para parte del tráfico de la red y filtrar el tráfico de red en el área local, y como enrutador para enrutar paquetes a través de redes. Netgear. Asus. 2. Identificar los diferentes dispositivos de seguridad perimetral y realizar el siguiente mapa comparativo. a. Dispositivo: Nombre del dispositivo que se está hablando. b. Descripción: Una breve descripción de la función del dispositivo que se está hablando. c. Características: Cuales son las características claves del dispositivo. d. Uso común: Que usos tiene este dispositivo. e. Marcas o referencias representativas: Que marcas y/o referencias son más representativas del dispositivo que se está hablando. La seguridad perimetral informática consiste en establecer un conjunto de controles de seguridad alrededor de una estructura tecnológica, con el fin de garantizar la protección adecuada frente a ataques o accesos procedentes de intrusos o redes no confiables. Enrutadores fronterizos: Se trata de equipos de seguridad perimetral que actúan como si se tratase de señales de tráfico que dirigen y controlan la circulación de las redes, filtrando todo aquello que no sea confiable. Protección de subredes: Pequeñas redes que contienen servicios públicos de control perimetral conectados directamente y que ofrecen protección por el firewall u otros dispositivos de filtrado. Dispositivo Descripción Características Uso común Marcas o referencia Firewalls Los firewalls o cortafuegos son dispositivos que permiten o deniegan el paso en función de una serie de reglas que especifican qué tipo de tráfico está o no permitido. Es protegernos de posibles ataques informáticos mediante la detección temprana de malware o intentos de intrusión. Su principal ventaja es que puedes configurarlo en función de tus necesidades. Segmentar los distintos tipos de redes: redes internas, WiFi de los huéspedes o redes que dan servicios a profesionales o clientes ocasionales, como los asistentes a eventos. Los firewalls sirven también para gestionar y monitorizar la red, controlar el balance de líneas o filtrar contenidos o aplicaciones Barracuda Networks. CISCO. Fortinet. Meraki. Salix Networks. SonicWALL.

- 4. Cortafuegos Un cortafuegos es un sistema de seguridad de red de computadoras que restringe el tráfico de Internet dentro, fuera o dentro de una red privada Este software o unidad de hardware-software dedicada funciona bloqueando o permitiendo de forma selectiva paquetes de datos. Por lo general, su objetivo es evitar que cualquier persona, dentro o fuera de una red privada, participe en actividades web no autorizadas y ayudar a prevenir actividades maliciosas. Cortafuegos de nivel de red Cortafuegos de nivel de aplicación Cortafuegos personales Cortafuegos corporativos Fortinet FortiGate Fortinet FortiGate va más allá de ser un simple firewall. Cisco ASA Palo Alto Networks Sophos XG Firewall Dongee Juniper Networks Barracuda CloudGen Firewall Check Point Next Generation Firewall Sistemas de detección de intrusos (IDS) Es un sistema de alarma que sirve para detectar y avisar sobre actividades sospechosas. La principal diferencia es que los sensores NIDS monitorean el tráfico de la red Existen dos tipos básicos de IDS: los basados en red (NIDS), como Snort o Cisco Secure IDS, y los basados en host (HIDS), por ejemplo Tripwire o ISS BlackICE. Busca de actividad sospechosa, mientras que los HIDS residen y monitorean hosts individuales. Snort, Suricata, Ossec, Samhain, Bro o Kismet Sistemas de prevención de intrusiones (IPS) Estos sistemas mejoran la seguridad perimetral en redes, ya que no solo detectan intrusos, sino que ponen en marcha, de inmediato, acciones para defender el sistema, como por ejemplo técnicas de bloqueo automático de tráfico malicioso. Los sistemas de prevención de intrusiones esencialmente hacen dos cosas. Primero, detectan intentos de intrusión y cuando detectan actividades sospechosas, usan diferentes métodos para detenerlo o bloquearlo. Suspender o desactivar las cuentas de usuario. Bloquear la dirección IP de origen del ataque o modificar las reglas del firewall. Si la actividad maliciosa proviene de un proceso específico, el sistema de prevención podría detener el proceso. Iniciar algún proceso de protección. Cierre de sistemas completos para limitar el daño potencial. Alertar a los administradores, registrar el evento e informar sobre actividades sospechosas. SolarWinds Log & Event Manager (PRUEBA GRATUITA) Splunk Sagan OSSEC Abrir WIPS-NG Fail2Ban Bro Monitor de seguridad de red Honeypots Plataformas para la simulación de sistemas que intentan atraer los ataques para poder analizarlos, con el fin de obtener información para mejorar la seguridad de la organización. En inglés simple, un honeypot es un sistema informático o una aplicación creada para atraer agentes maliciosos que intentan atacar redes informáticas mediante el uso de spam, El objetivo principal de todos los honeypots es identificar ataques emergentes contra diferentes tipos de software y recopilar informes para analizar y generar datos de inteligencia, que luego se utilizarán para crear técnicas de prevención contra amenazas de red. dionaea Cowrie RDPY DShield (SANS) T-Pot

- 5. phishing, DDoS u otros métodos nefastos. Sistemas anti- DDoS Sistemas que previenen o mitigan automáticamente los ataques de denegación de servicio (DoS) o los ataques distribuidos de denegación de servicio (DDoS), usando para ello un sistema de autoaprendizaje, que sirve para detectar comportamientos anormales en el tráfico de red. SolarWinds ofrece un gestor de eventos de seguridad capaz de detectar y prevenir ataques DDoS. Este software supervisa los registros de eventos de numerosas fuentes, como cortafuegos o routers. Respuestas automáticas Alertas Mitigación de DDoS Detectar malware y archivos maliciosos antes de los ataques La forma en que SEM rastrea los registros y eventos lo convierten en un recurso valioso para las investigaciones posteriores a las brechas y la mitigación de DDoS. SolarWinds no consume muchos recursos informáticos, por lo que puede utilizarse en un portátil potente tanto para programación como para máquinas estándar. Cloudflare. El sistema de protección DDoS basado en la nube de Cloudflare es nuestra primera opción para mitigar la amenaza de los ataques de denegación de servicio distribuidos (DDoS). Imperva NetScout. Pasarelas antivirus y antispam gestionadas Mecanismo de control perimetral que mitiga el riesgo de sufrir ataques mediante la inspección de las cuentas de email de la organización, con el objeto de filtrar spam y contenido malicioso, evitando que entren a la red y lleguen a los destinatarios. La pasarela se configura por el número de direcciones de correo electrónico que el cliente disponga en su dominio. El servicio siempre se debe activar globalmente para todas las direcciones de correo de un dominio. Mantenimientos de firmas automáticas. Detección y bloqueo de SPAM. Firmas spamware, inconsistencia de header, análisis de contenido y expresiones regulares Testeo basado en DNS, DNS Block list, RHSBLs y SPF. Categorización de dudoso SPAM por filtro bayesiano que pueden ser personalizados por cada usuario. Panel de control WEB por usuario, que permite gestionar los mails marcados como sospechosos, puntuación de los filtros bayesianos, listas blancas y negras por usuario, corrección con memoria de falsos positivos y negativos. Gestión de cuarentenas individuales por cada usuario a través de su panel de control WEB. Norton Antivirus Avast Antivirus Bitdefender Antivirus McAfee Antivirus Panda Antivirus Avira Antivirus TotalAV Antivirus VPNs y accesos remotos seguros Los accesos remotos seguros protegen la transmisión de datos confidenciales cuando se accede a las aplicaciones desde dispositivos Esta herramienta permite el acceso a contenido georrestringido al simular estar en otra ubicación. Se utiliza mucho tanto por individuos como por Una red privada virtual (VPN, por sus siglas en inglés) es una tecnología que establece una conexión segura y cifrada, la cual asegura la transmisión de datos al momento de conectarse a una red pública. Esta actúa como un Splashtop. TeamViewer. AnyDesk. LogMeIn. Chrome Remote Desktop.

- 6. ubicados fuera de la red corporativa. Para ello usan diferentes sistemas, como el VPN, redes privadas virtuales conectadas a través de Internet, protegidas mediante métodos de autenticación y encriptación. empresas para proteger su información confidencial y mantener su anonimato en línea. túnel virtual que enmascara la dirección IP del usuario y oculta su ubicación, lo que evita la vigilancia y el seguimiento en línea. 3. Identificar los diferentes dispositivos de almacenamiento y servidores, realizar el siguiente mapa comparativo. a. Dispositivo: Nombre del dispositivo que se está hablando. b. Descripción: Una breve descripción de la función del dispositivo que se está hablando. c. Características: Cuales son las características claves del dispositivo. d. Uso común: Que usos tiene este dispositivo. e. Marcas o referencias representativas: Que marcas y/o referencias son más representativas del dispositivo que se está hablando. Dispositivo Descripción Características Uso común Marcas o referencia

- 7. Almacenamient o en la nube Es el tipo de almacenamiento más nuevo y versátil para las computadoras. “La nube” no es un lugar u objeto, sino un enorme conjunto de servidores alojados en centros de datos de todo el mundo. Cuando guardas un documento en la nube, lo estás almacenando en estos servidores. Debido a que el almacenamiento en la nube almacena todo online, no utiliza el almacenamiento secundario de su computadora, lo que le permite ahorrar espacio. El almacenamiento en la nube ofrece capacidades de almacenamiento significativamente mayores que las unidades flash USB y otras opciones físicas. Entonces no tendrás que buscar en cada dispositivo para encontrar el archivo correcto. Sync Icedrive Google Drive OneDrive pCloud Dropbox IDrive Koofr Box Zoolz Dispositivos de almacenamiento externo Además de los medios de almacenamiento contenidos en una computadora, también hay dispositivos de almacenamiento digital que son externos a las computadoras. Se suelen utilizar para ampliar la capacidad de almacenamiento de una computadora que tiene poco espacio, permitir una mayor portabilidad o facilitar la transferencia de archivos de un dispositivo a otro. Unidades de discos duros y discos de estado sólido externos Dispositivos de memoria flash Dispositivos de almacenamiento óptico Disquetes Las HDD y los SSD externos funcionan exactamente de la misma manera que sus homólogos internos. La mayoría de las unidades externas se pueden conectar a cualquier computadora; no están atadas a un solo dispositivo, por lo que son una solución decente para transferir archivos entre dispositivos. Seagate Toshiba Western Digital (WD) Samsung Kingston Sandisk Crucial Corsair Almacenamient o en sistemas informáticos Un dispositivo de almacenamiento es un hardware que se utiliza principalmente para almacenar datos. Todas las computadoras de escritorio, portátiles, tablets y teléfonos inteligentes tienen algún tipo de dispositivo de almacenamiento. También hay unidades de almacenamiento externas e independientes que puedes utilizar en todos los dispositivos. Almacenamiento primario: memoria de acceso aleatorio (RAM) Almacenamiento secundario: unidades de disco duro (HDD) y discos de estado sólido (SSD) Unidades de discos duros (HDD) Discos de estado sólido (SSD) Un dispositivo de almacenamiento también se conoce como medio de almacenamiento o soporte de almacenamiento. El almacenamiento digital se mide en megabytes (MB), gigabytes (GB) y, actualmente, terabytes (TB). Seagate Toshiba Western Digital (WD) Samsung Kingston Sandisk Crucial Corsair