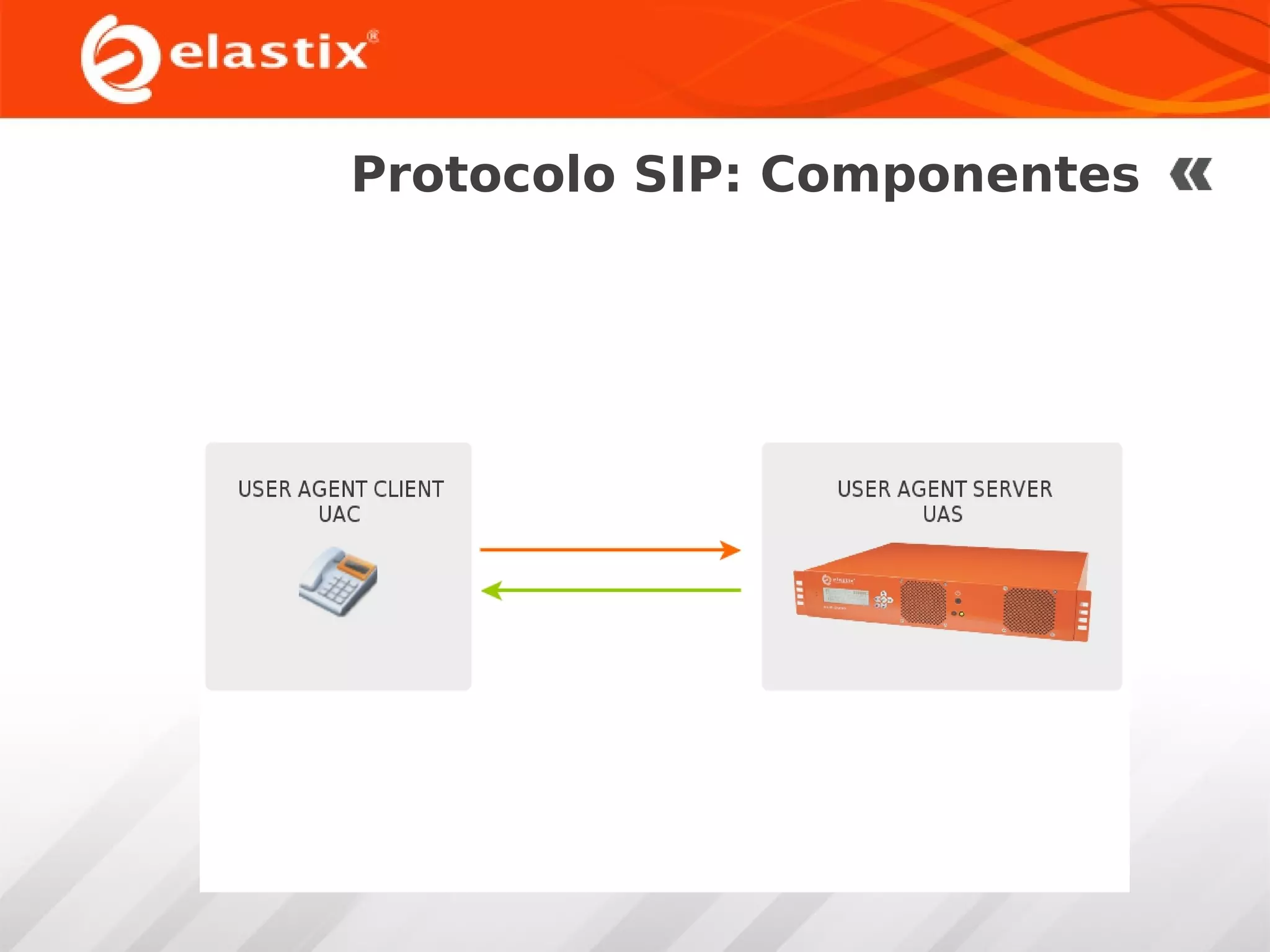

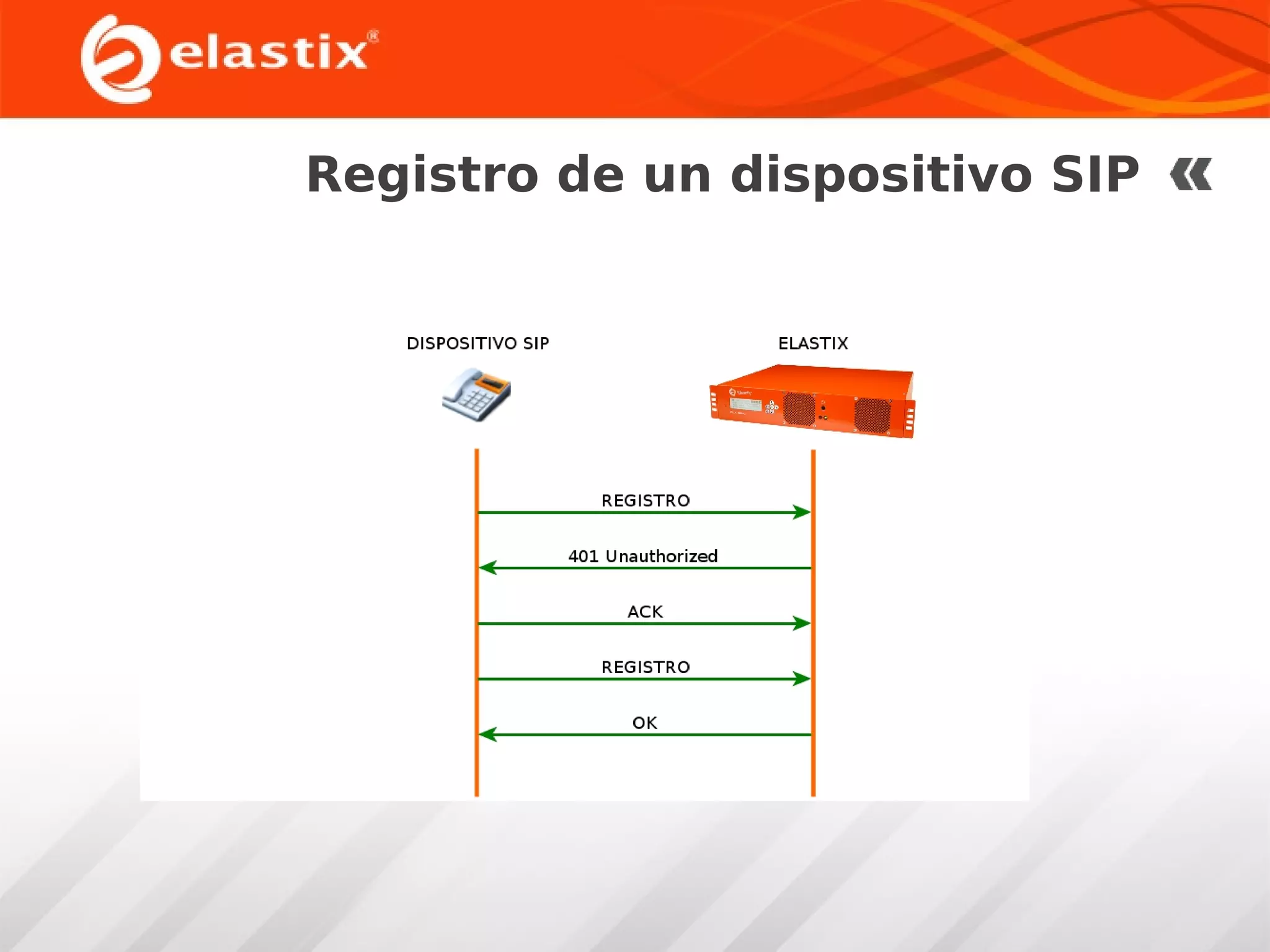

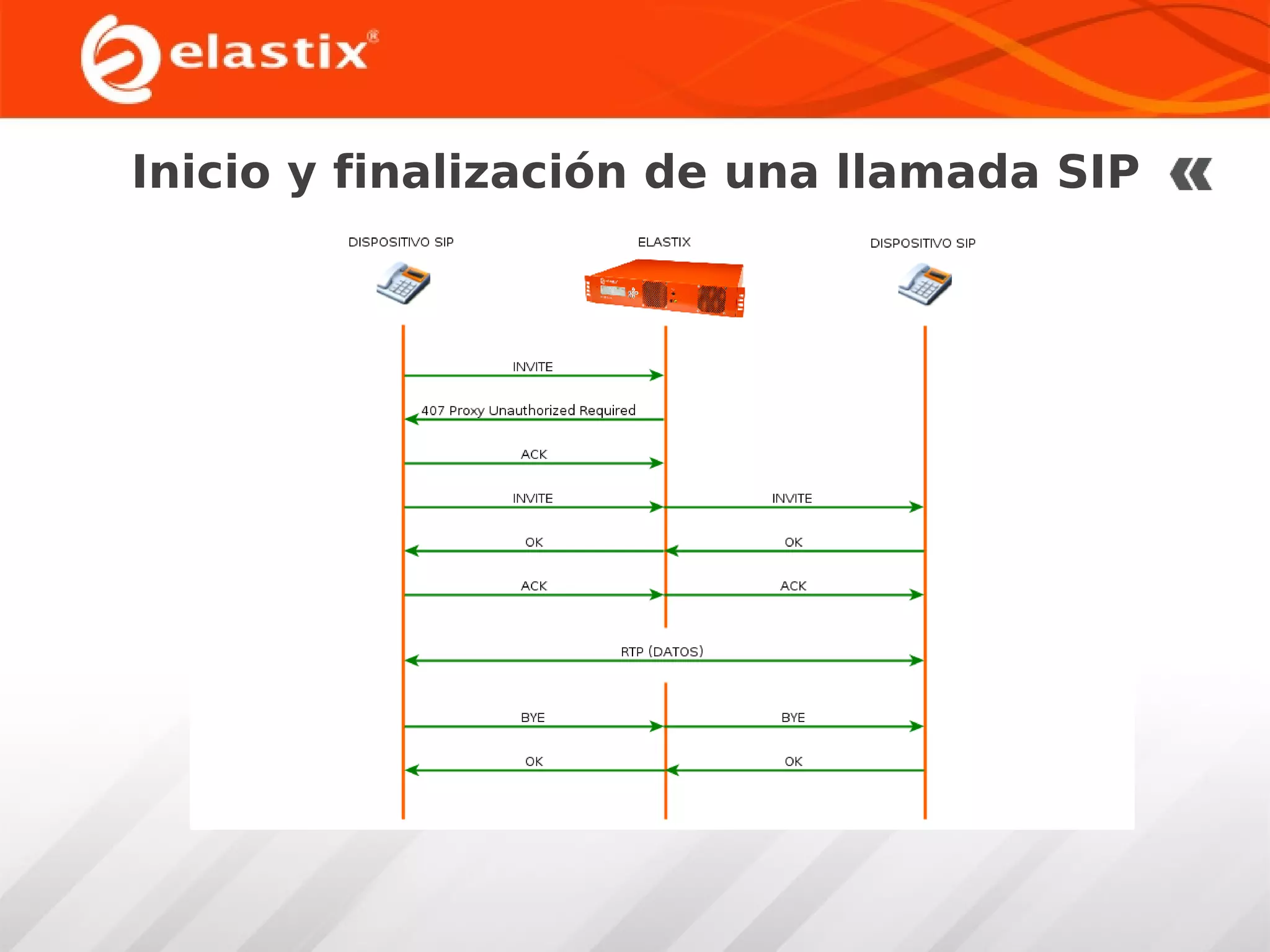

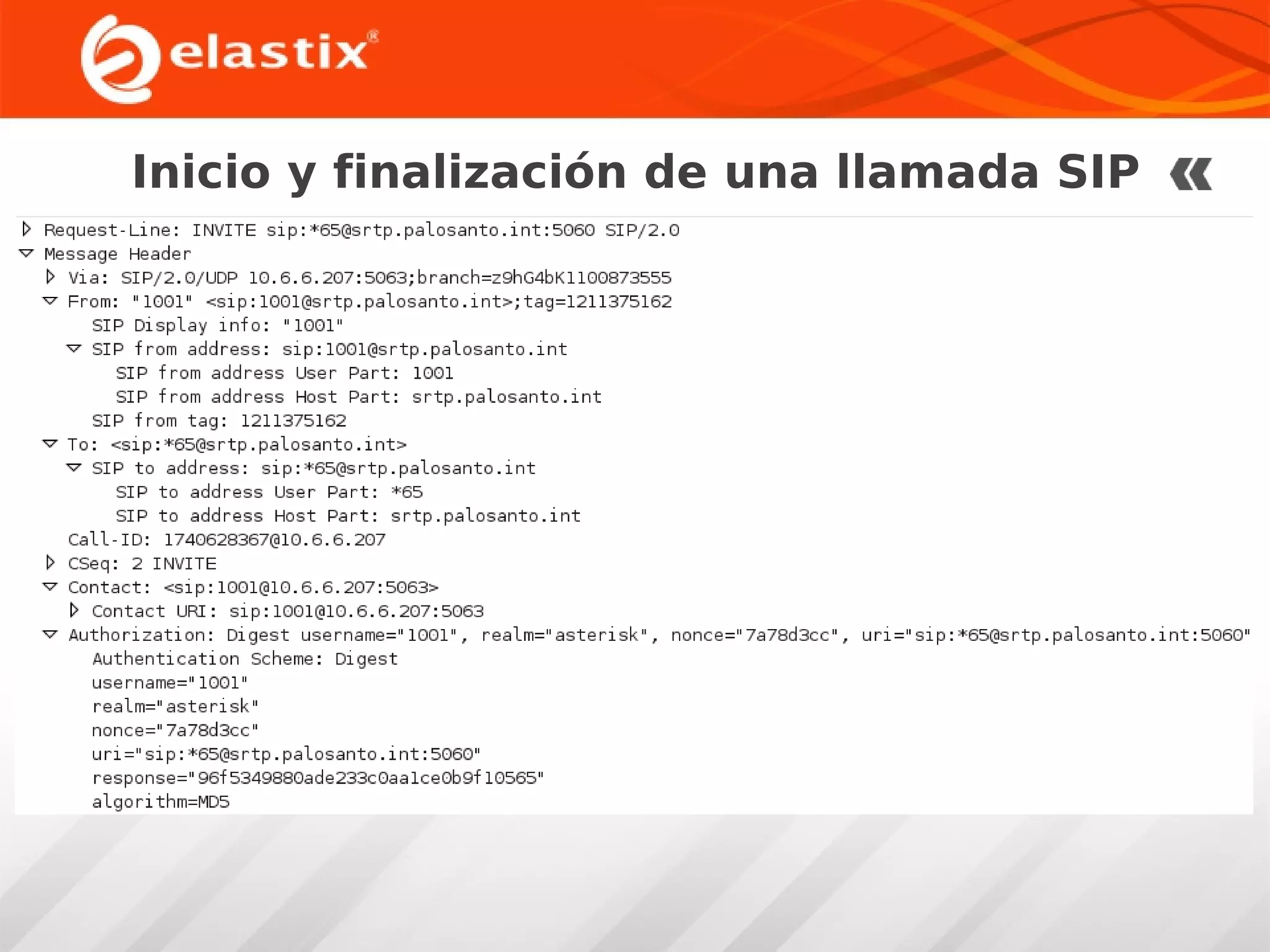

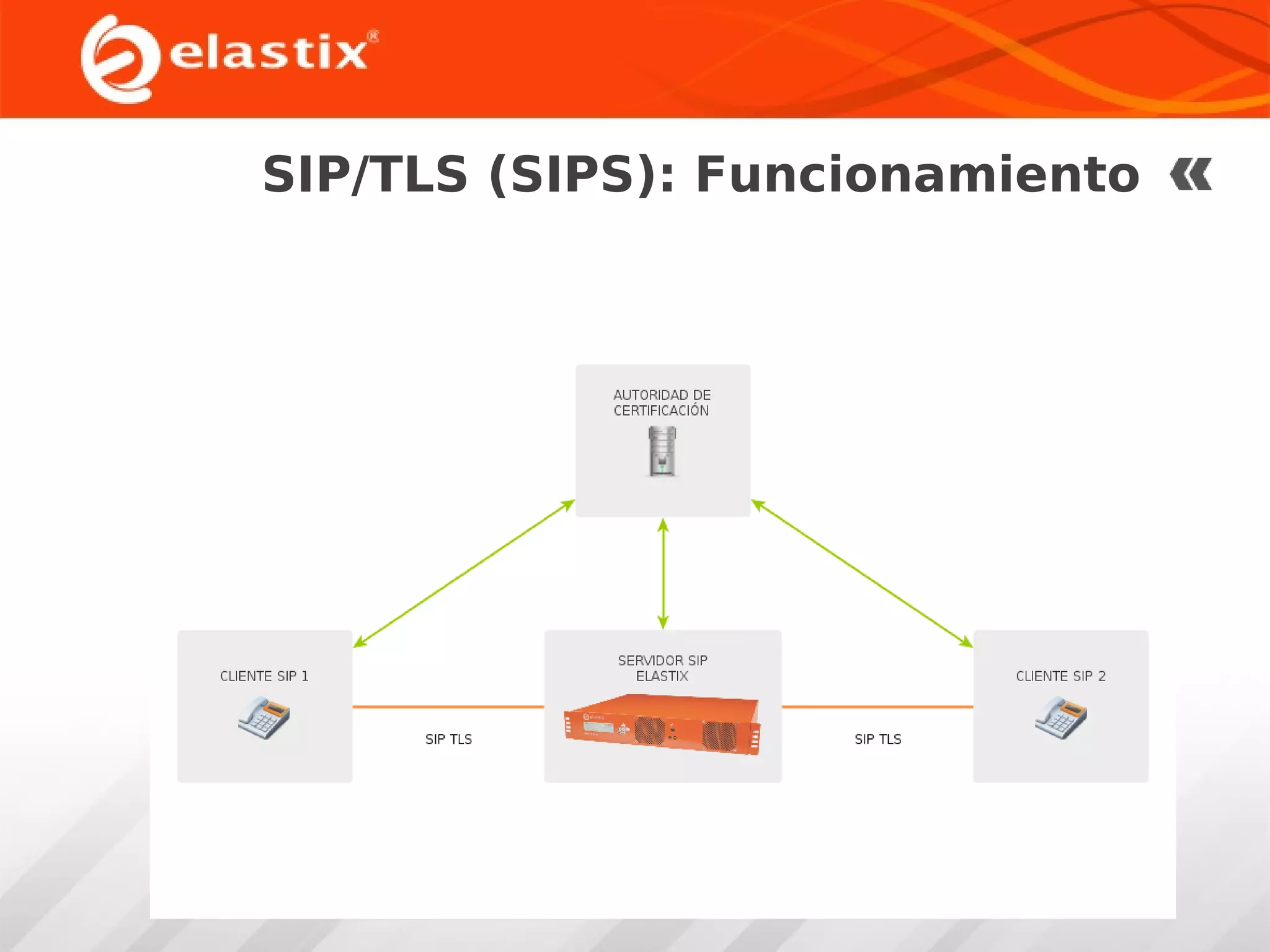

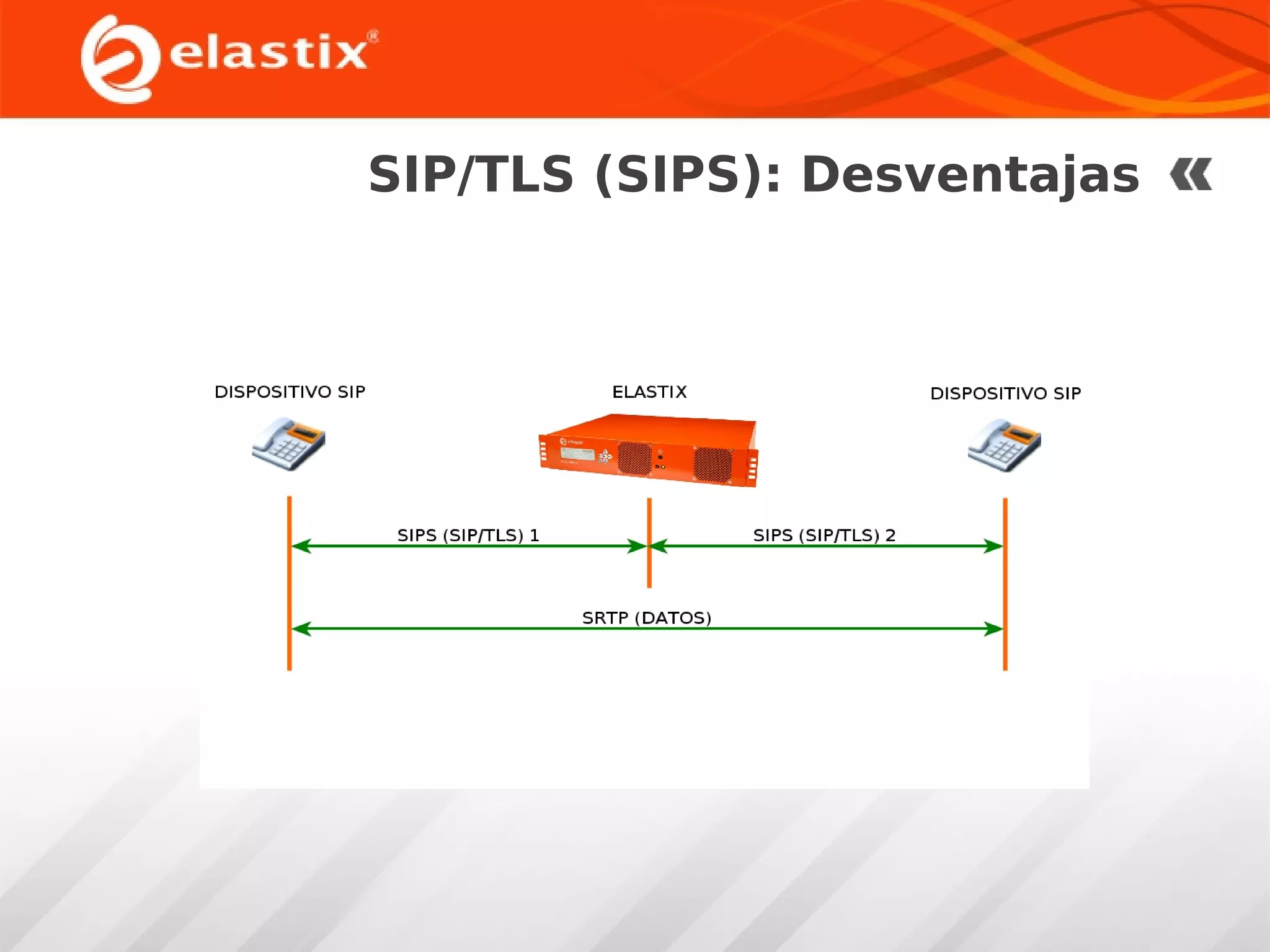

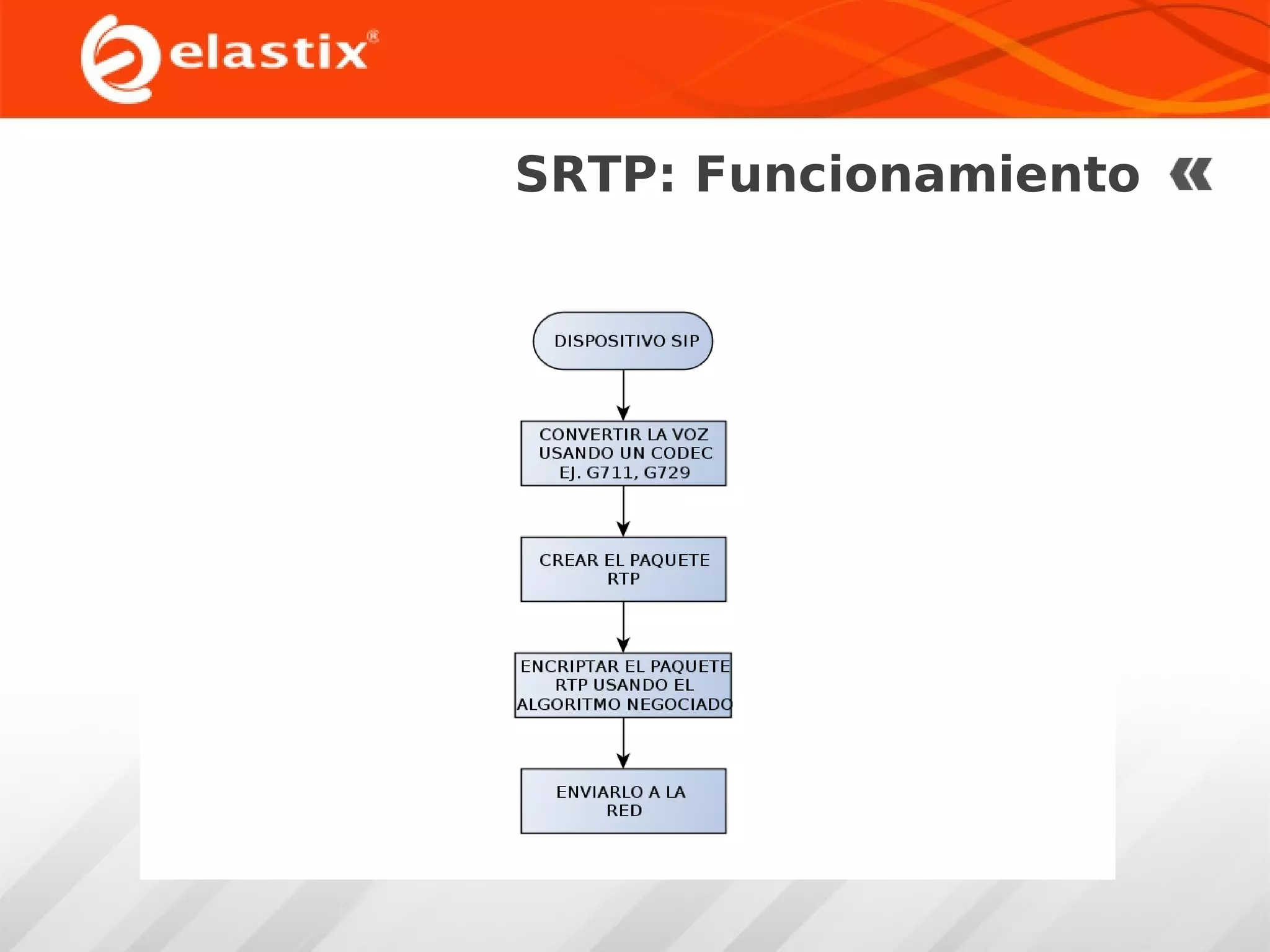

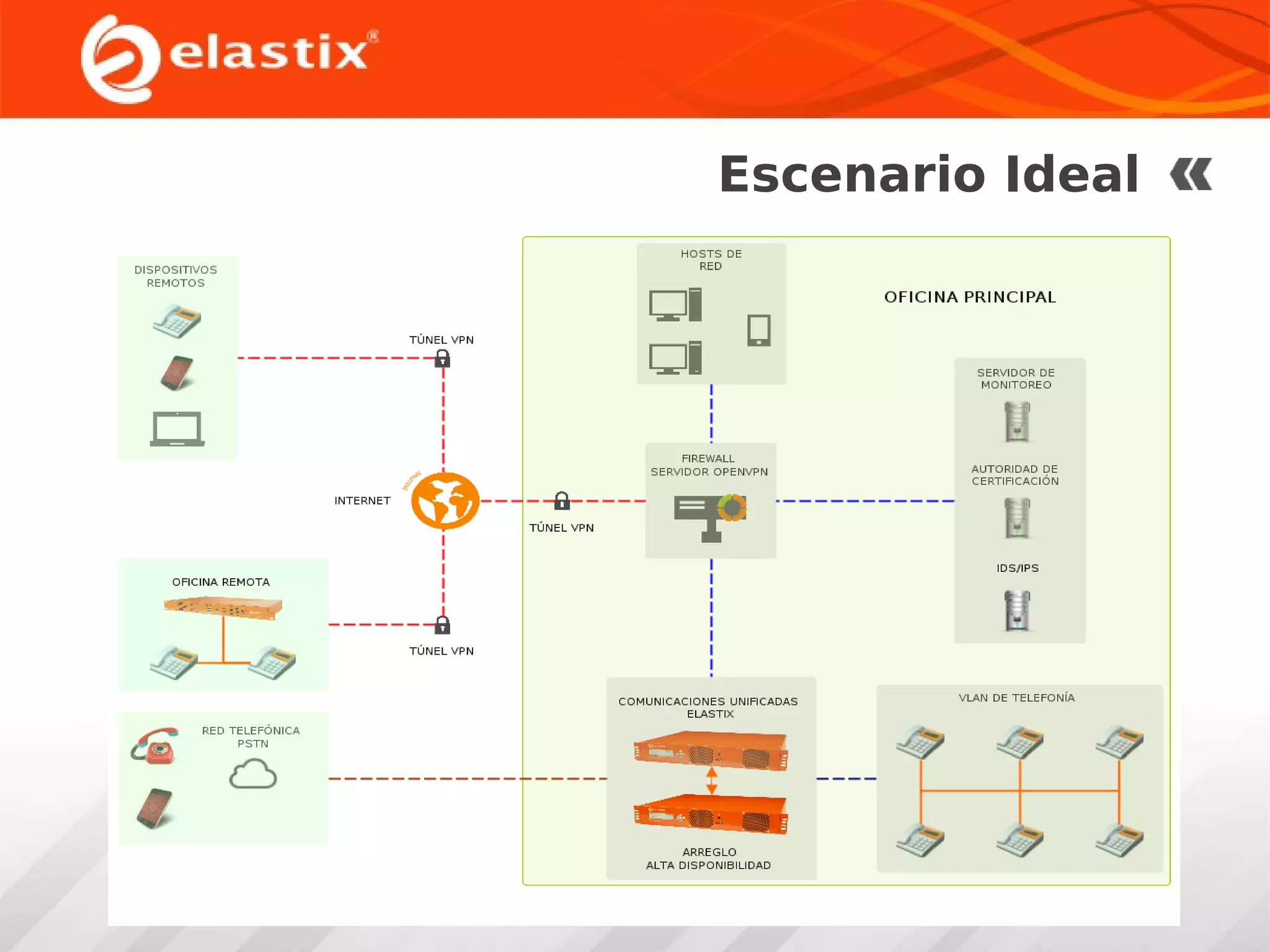

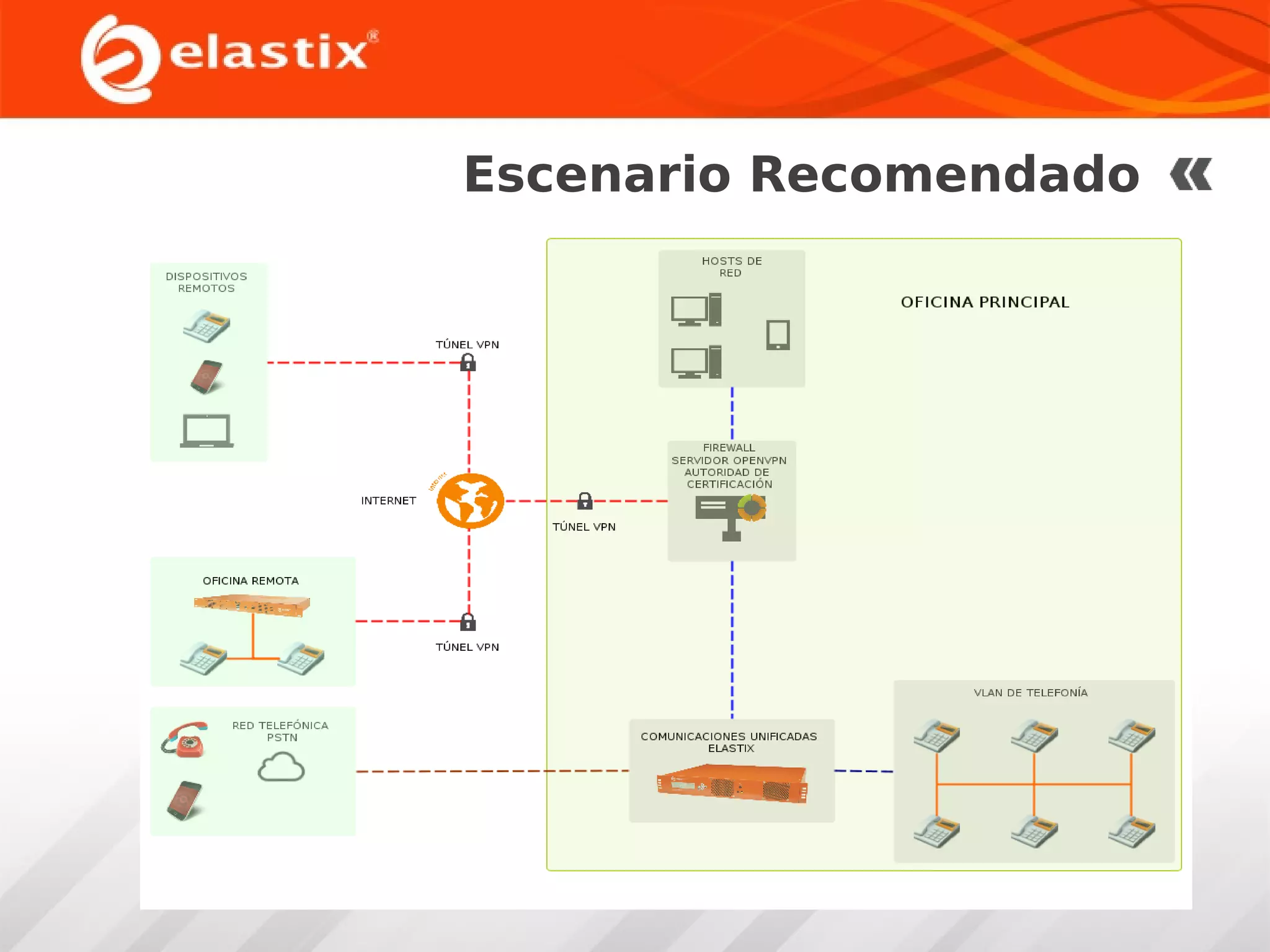

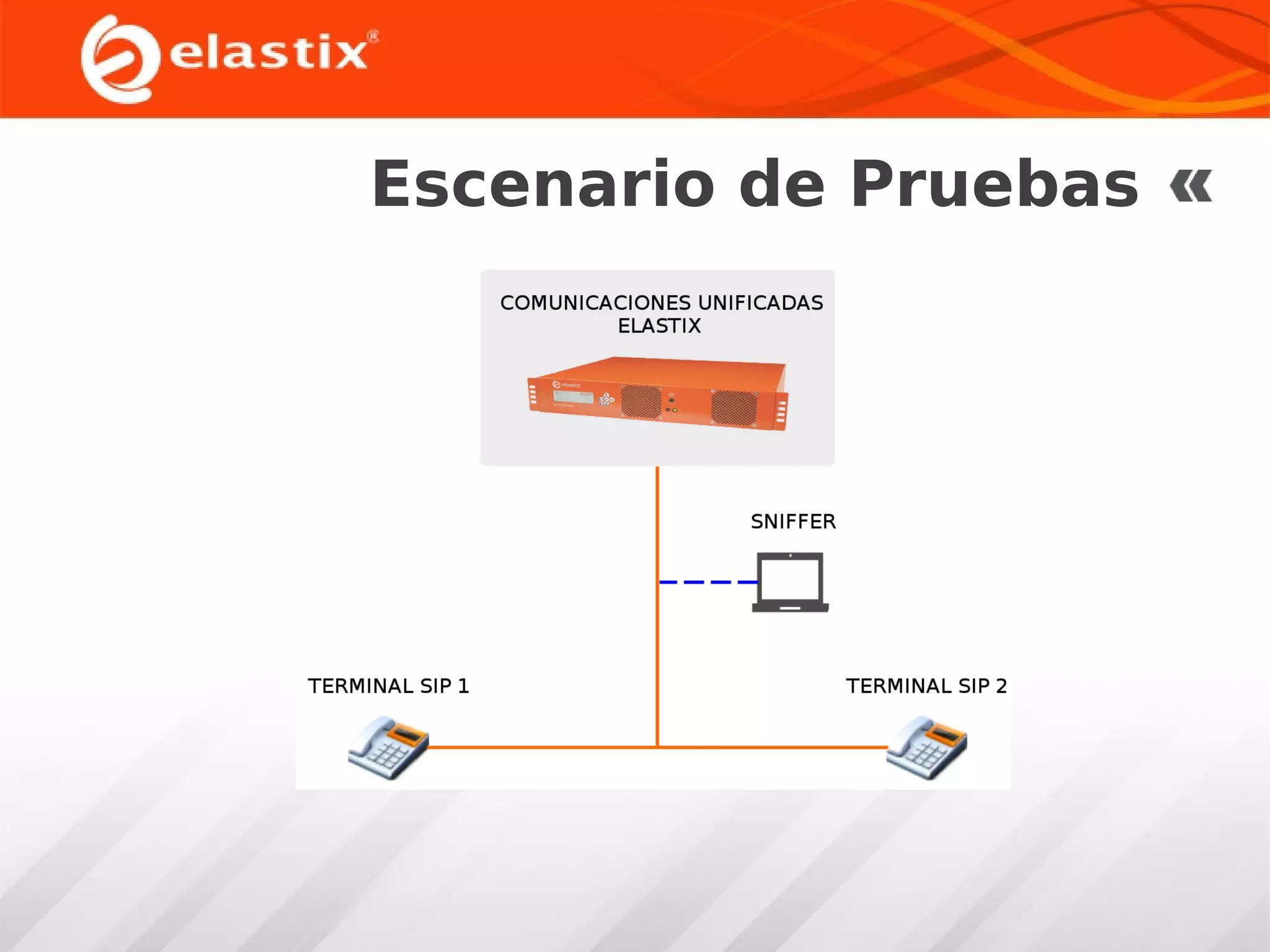

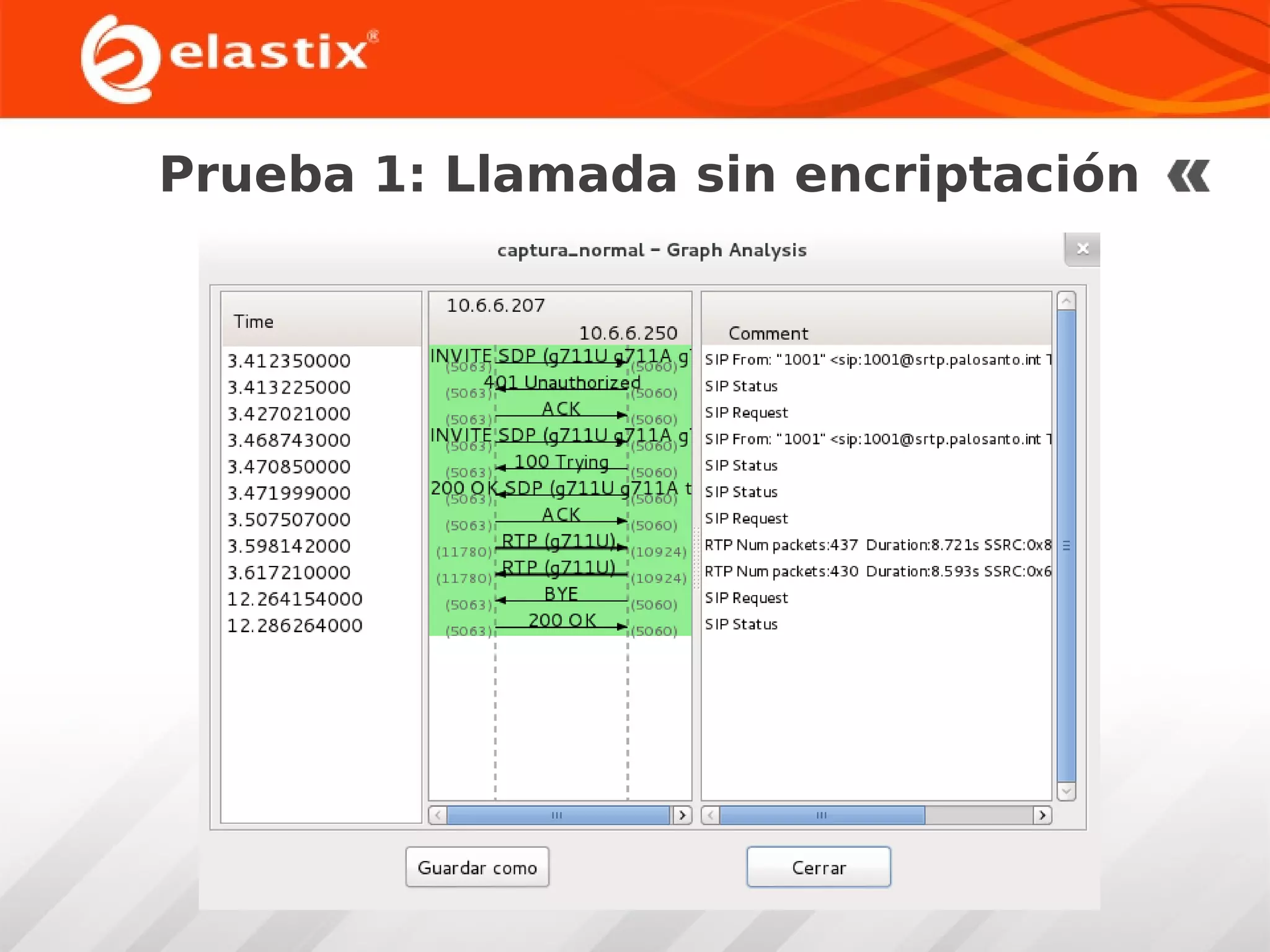

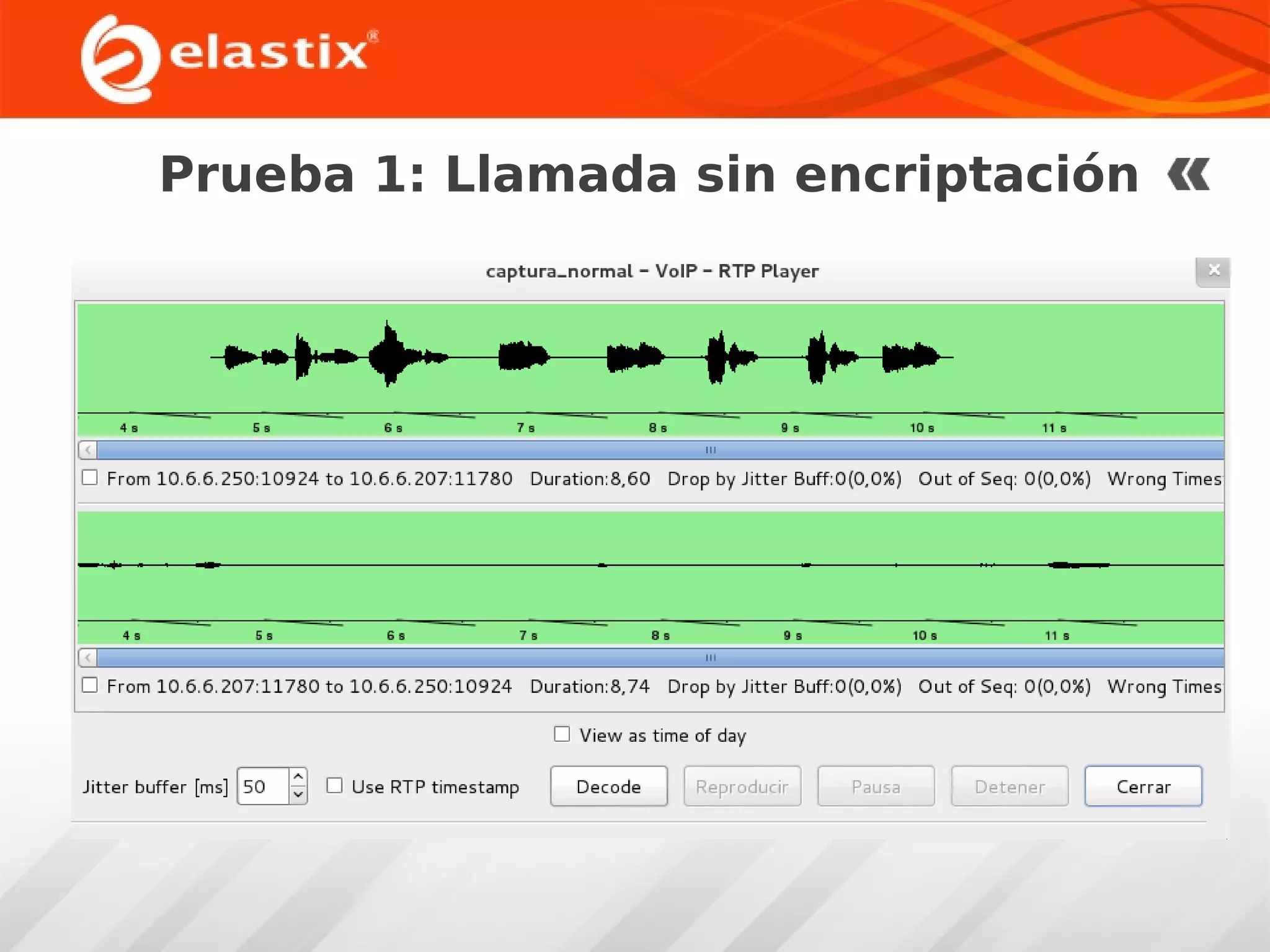

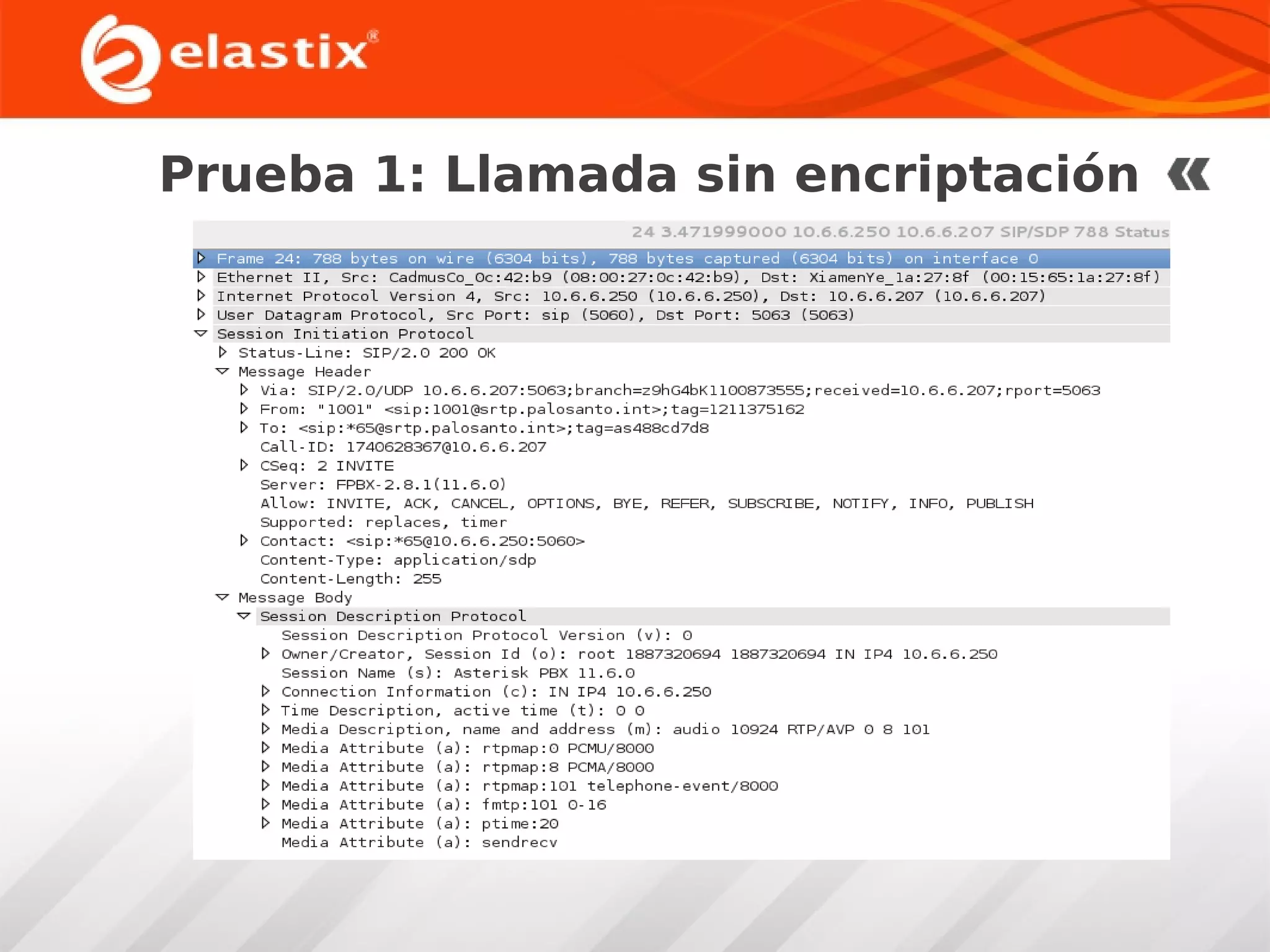

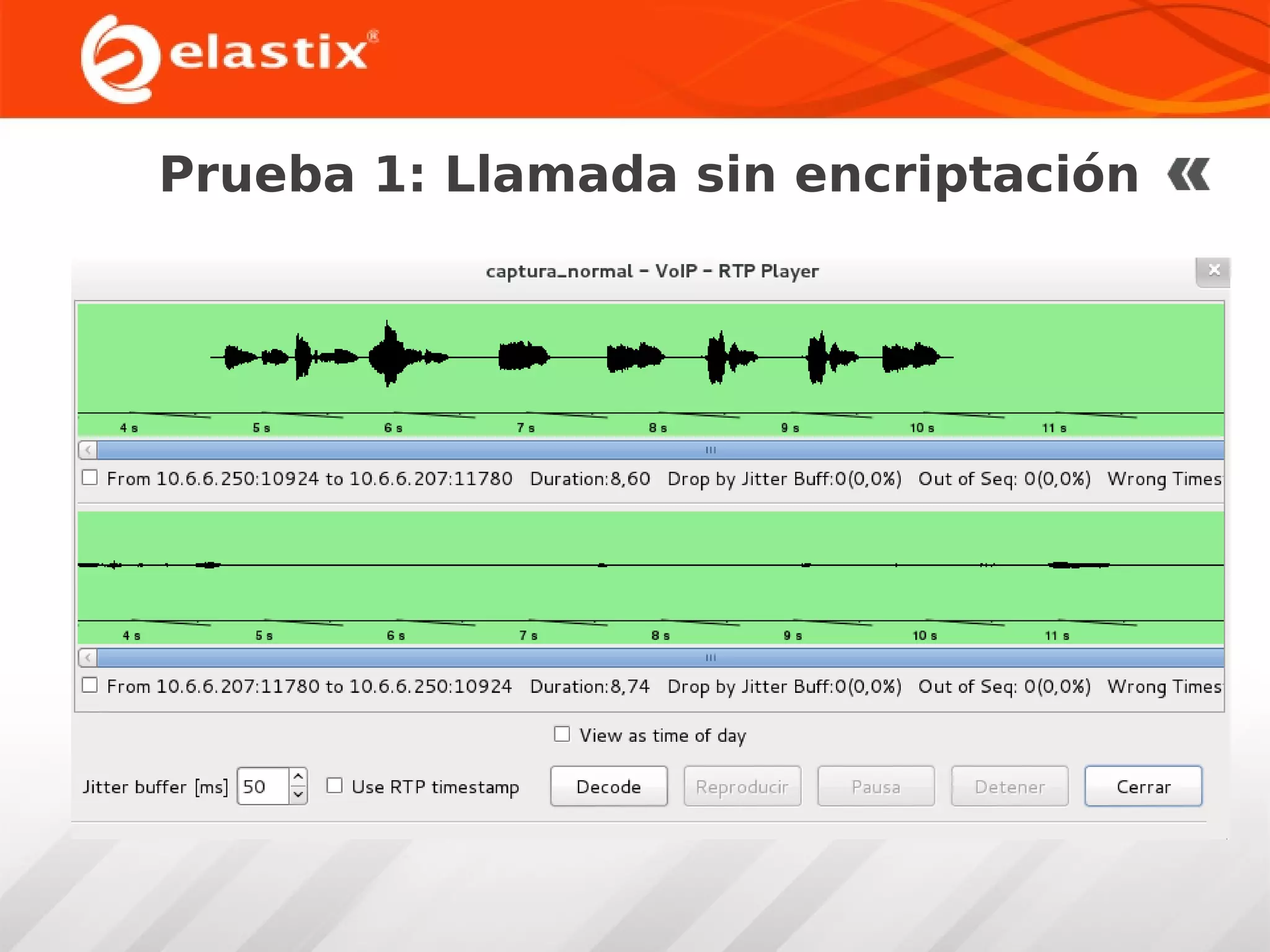

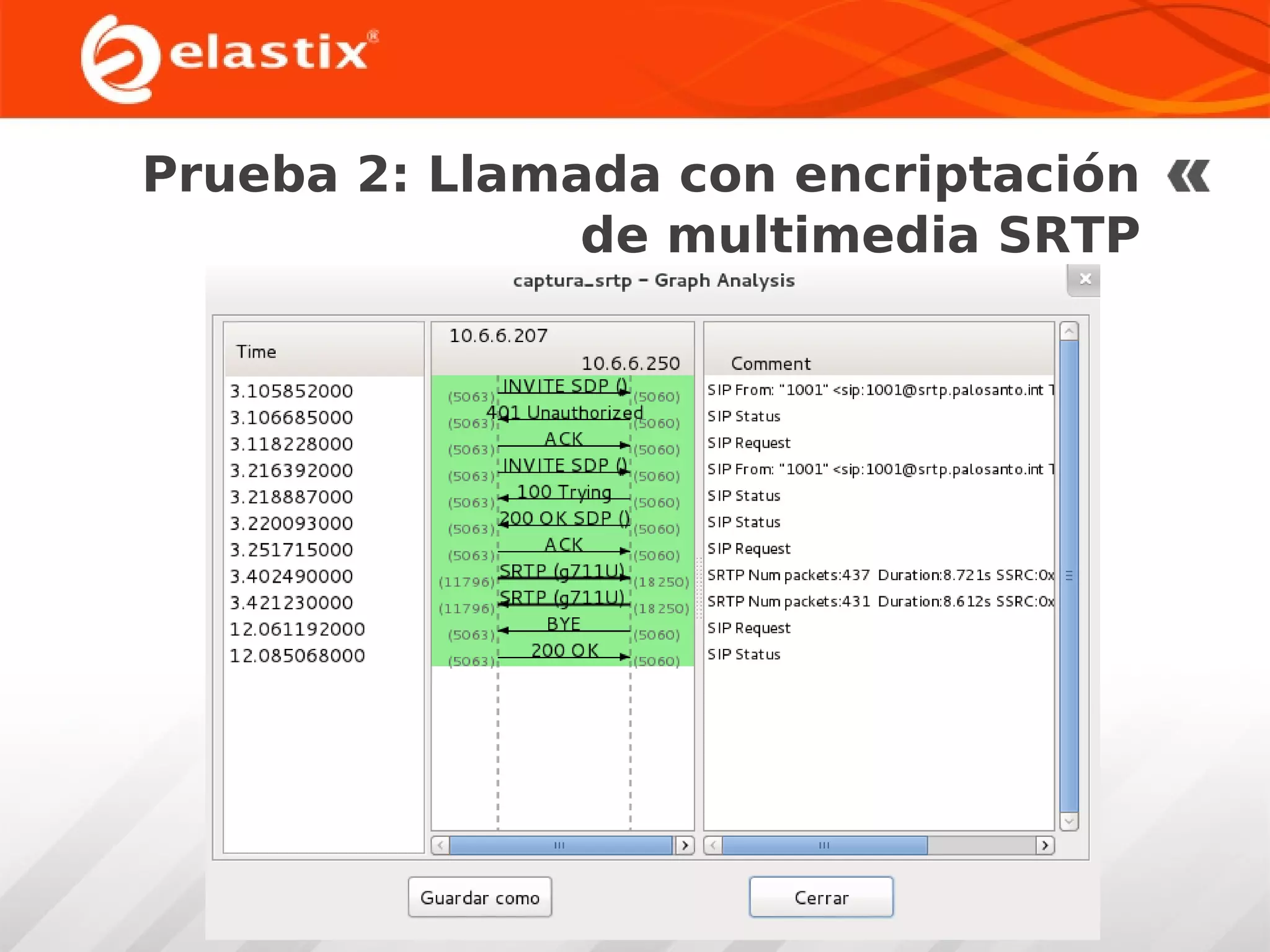

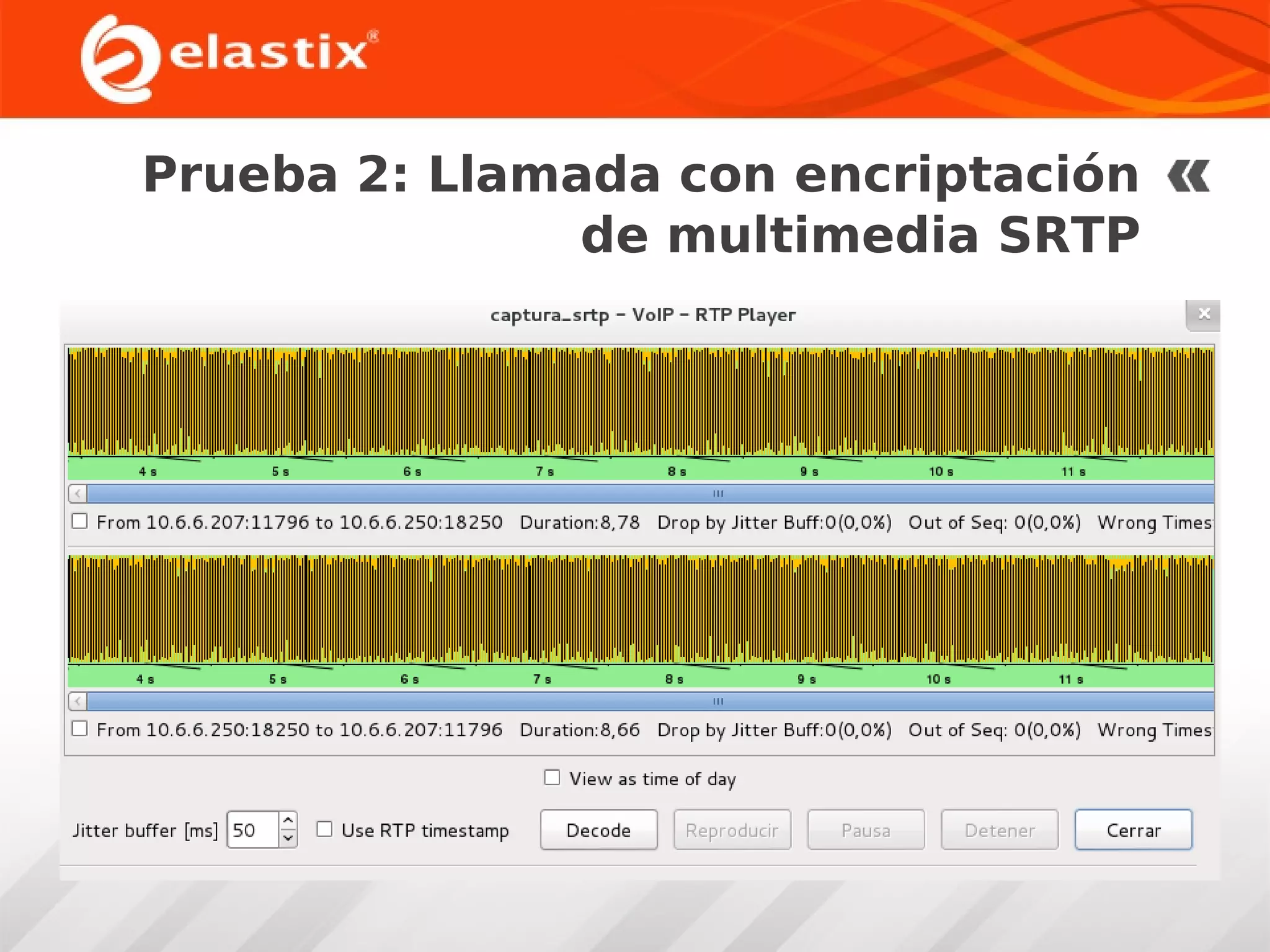

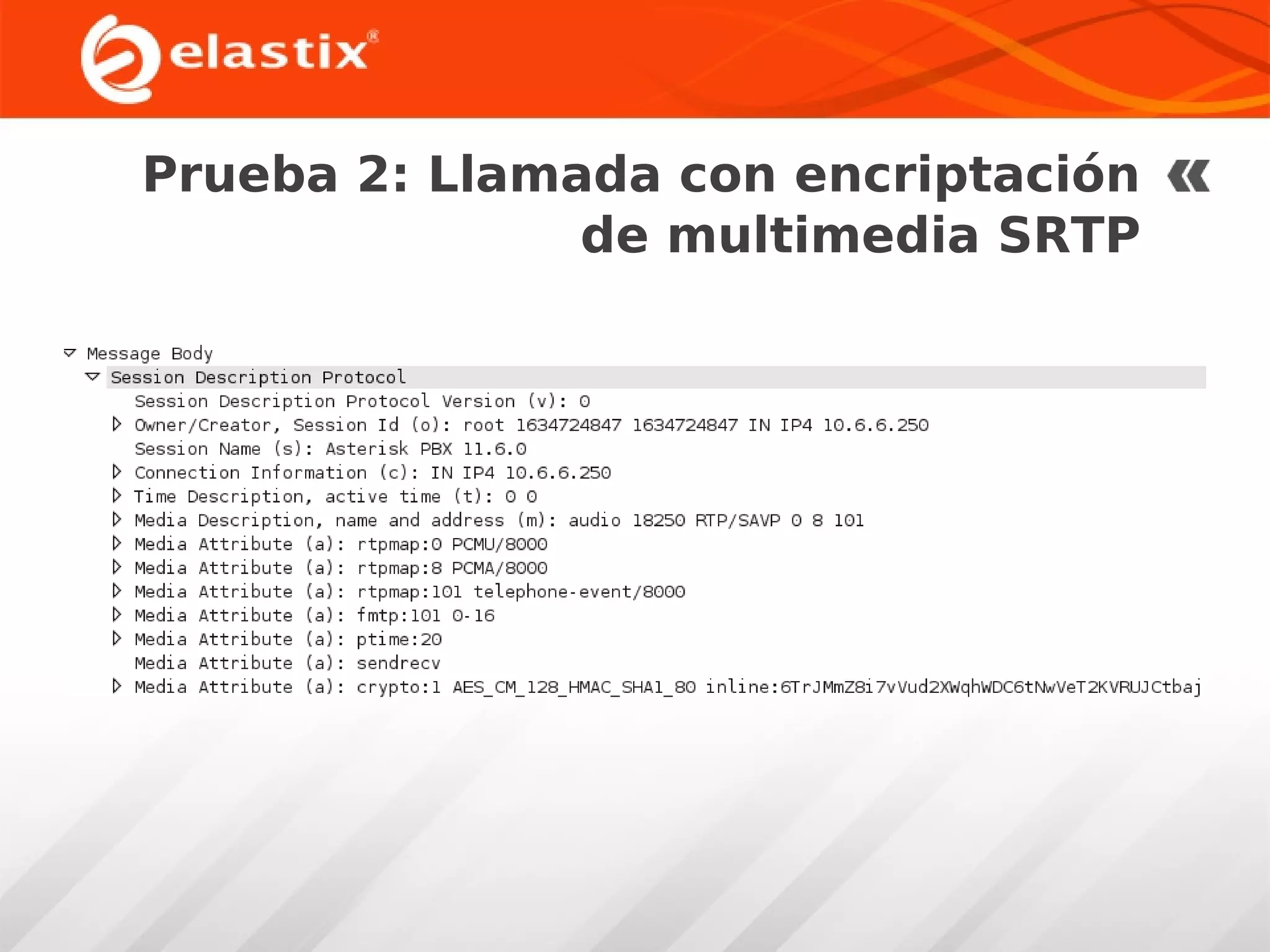

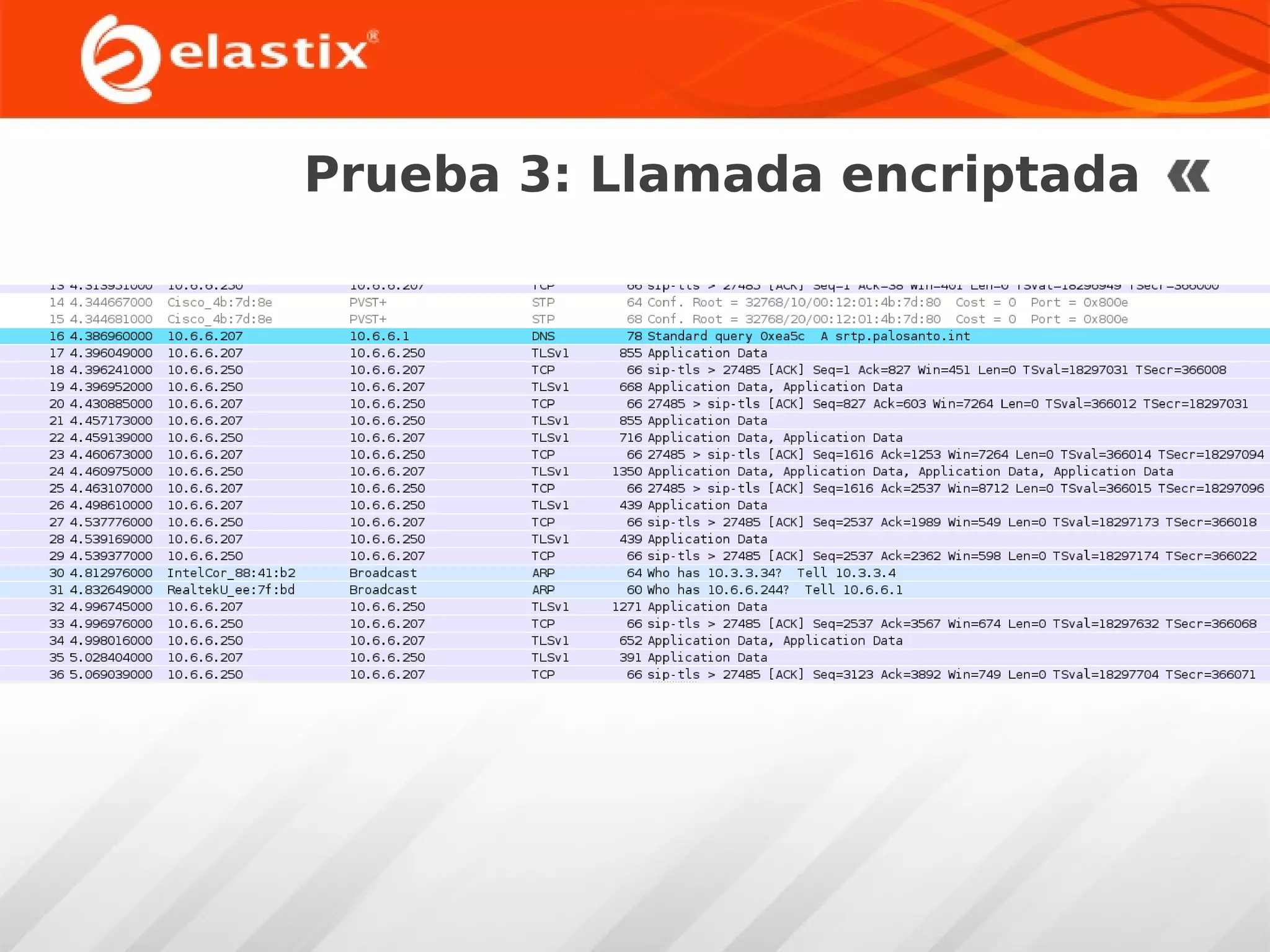

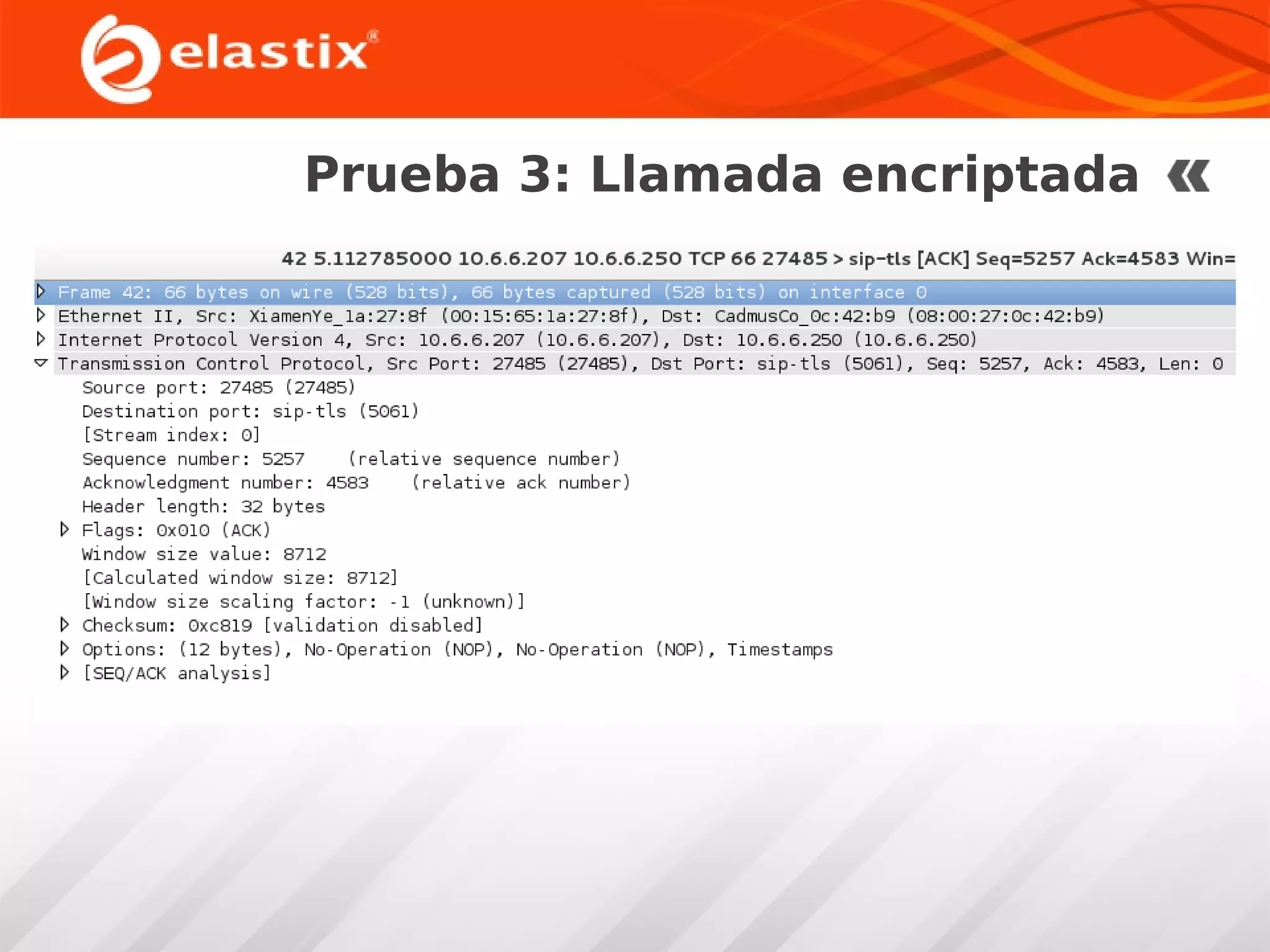

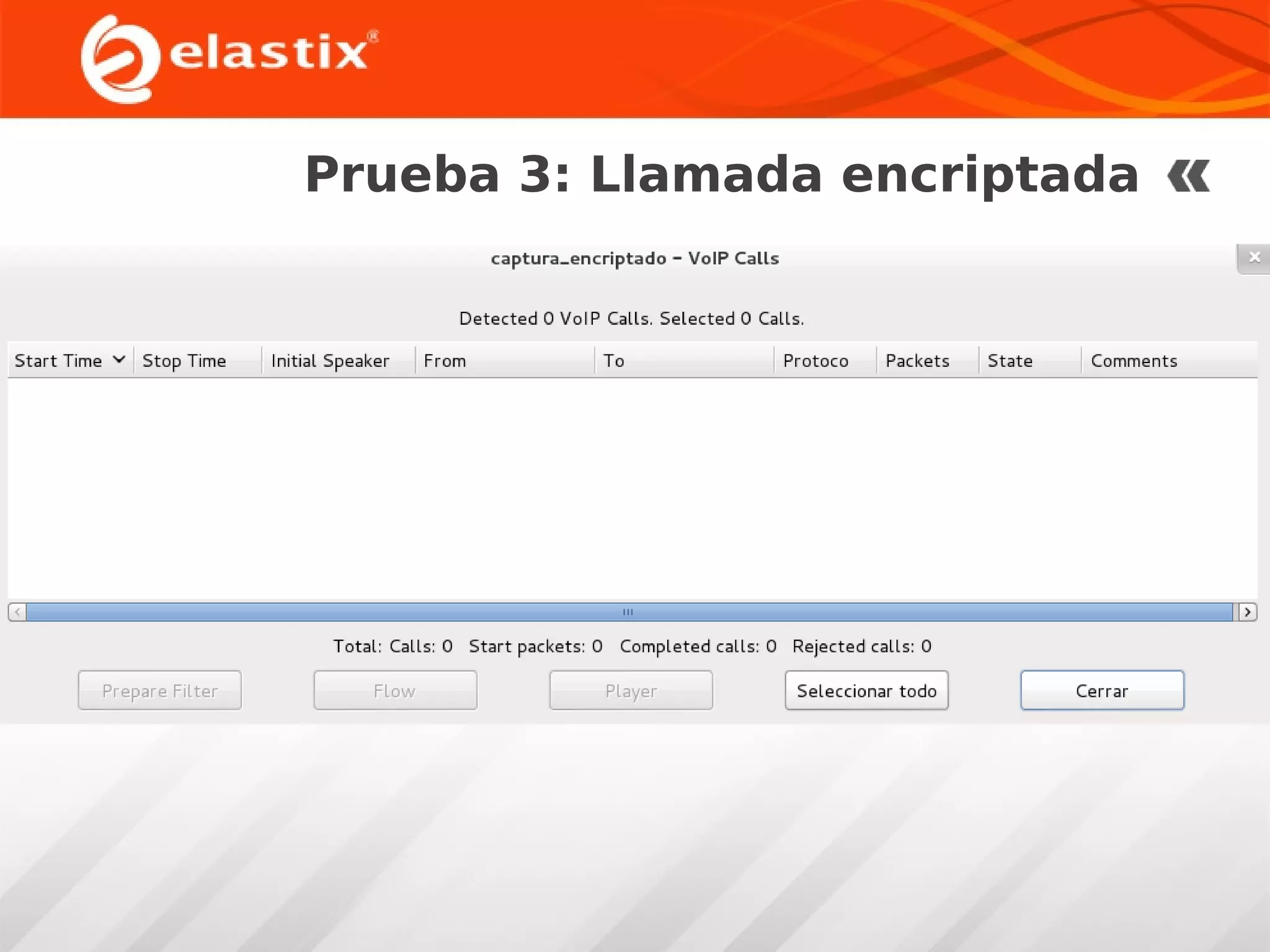

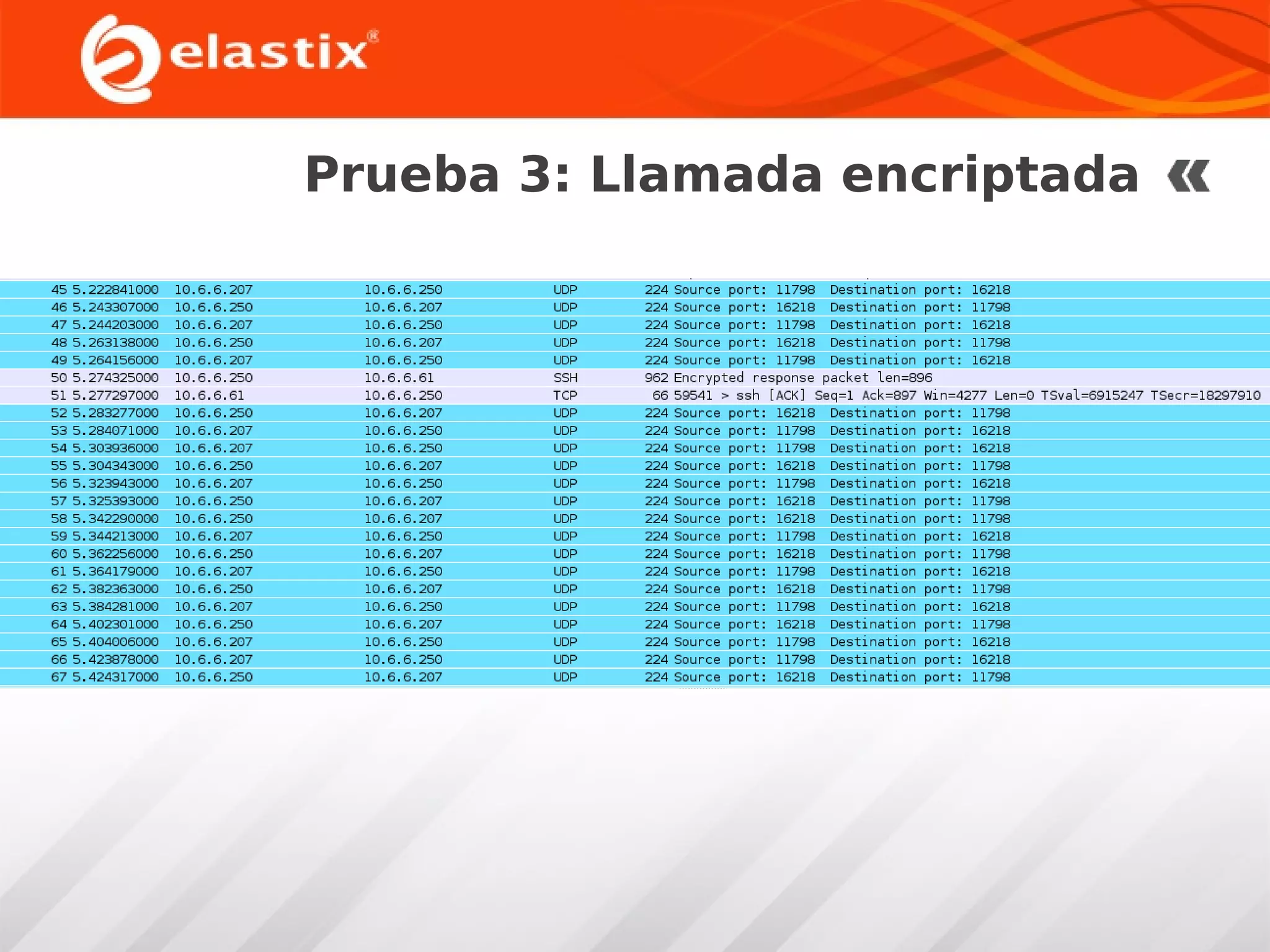

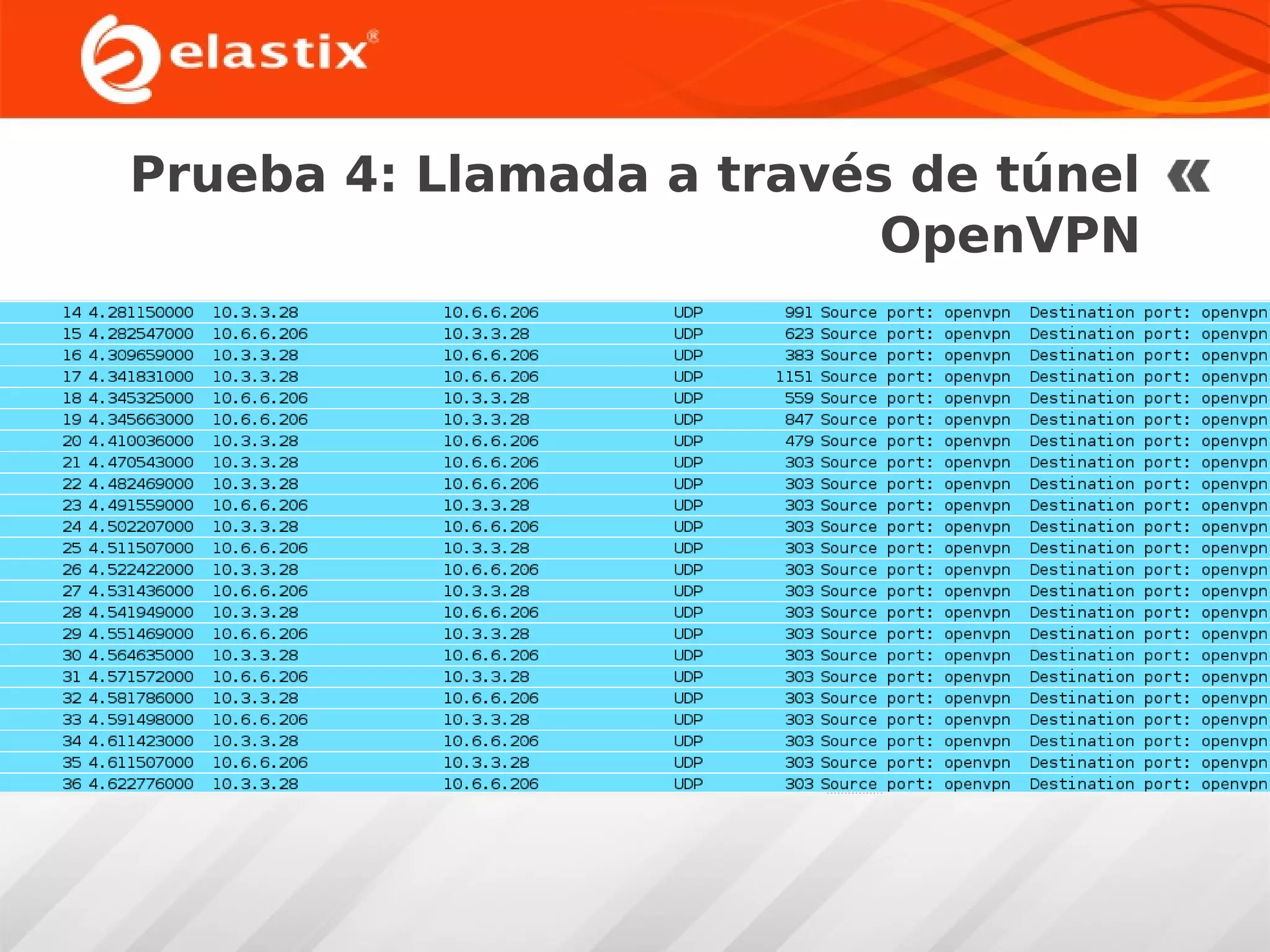

El documento analiza la importancia de la encriptación en las telecomunicaciones, específicamente en sistemas de telefonía VoIP como Elastix, para garantizar la seguridad y privacidad de las comunicaciones. Se describen varios protocolos de señalización y transmisión, como SIP y RTP, junto con la necesidad de implementar medidas de cifrado utilizando TLS y SRTP. Además, se resaltan las ventajas y desventajas de los métodos de encriptación disponibles y se presenta la aplicabilidad de OpenVPN para mantener la confidencialidad de los datos en entornos inseguros.