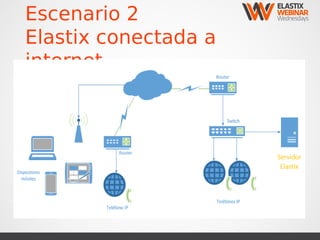

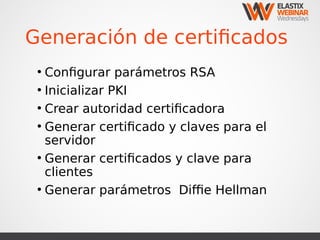

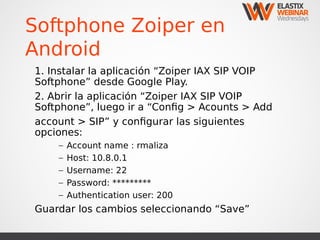

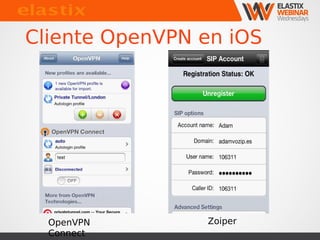

Este documento describe cómo configurar extensiones remotas seguras en Elastix a través de una red privada virtual (VPN) implementando el servicio OpenVPN. Explica los escenarios de Elastix detrás de un firewall y conectada a Internet, y los pasos para instalar paquetes VPN, generar certificados, configurar archivos de cliente y servidor, e implementar clientes VPN en dispositivos Android, iOS y Windows.