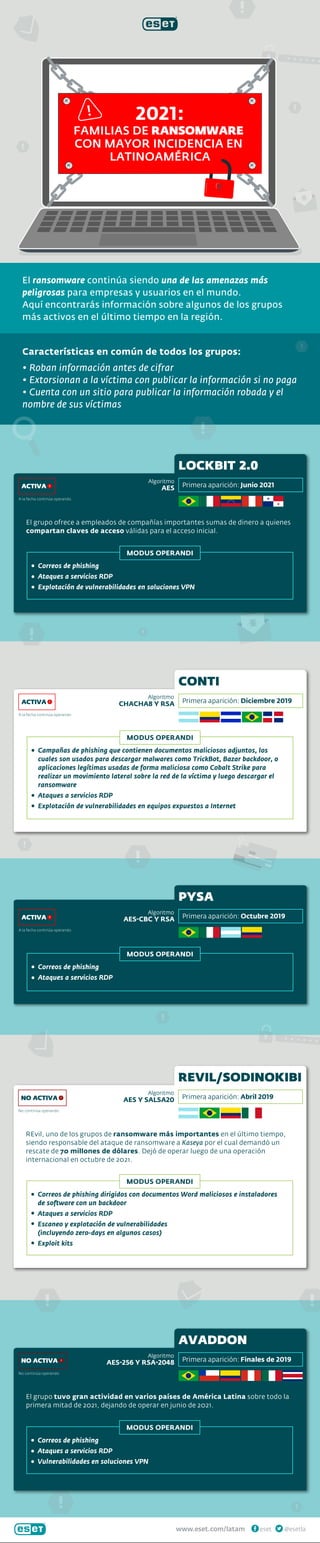

Este documento resume las principales familias de ransomware que han tenido mayor incidencia en Latinoamérica en 2021, incluyendo LockBit 2.0, REvil/Sodinokibi, PYSA, Conti y Avaddon. Describe sus modus operandi, como phishing, ataques RDP y explotación de vulnerabilidades, así como los algoritmos criptográficos y estado actual de cada grupo. En general, estos grupos roban información antes de cifrarla y extorsionan a las víctimas con publicarla si no pagan el rescate.