Eset infografia-backup

•

1 recomendación•4,681 vistas

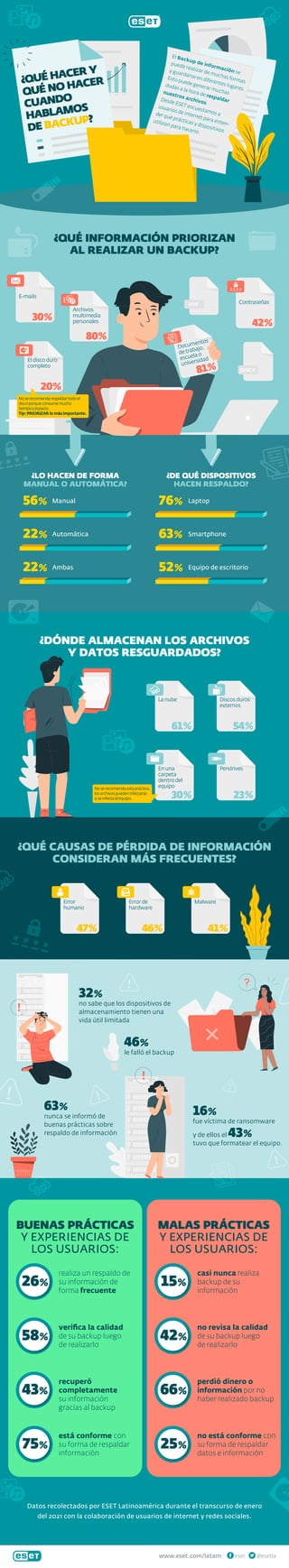

El documento presenta los resultados de una encuesta realizada por ESET en enero de 2021 sobre hábitos de respaldo de datos e información de los usuarios. La mayoría de los encuestados priorizan respaldar documentos de trabajo, escuela o universidad, contraseñas y correos electrónicos. Más de la mitad realizan respaldos de forma manual aunque también usan métodos automáticos. Consideran que las causas más frecuentes de pérdida de información son errores humanos, fallas de hardware y malware.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Cyber security fundamentals

Are you aware of the current security threats to your business? Are you prepared to handle the next big DDoS attack? What can you do to be prepared?

Join this webinar to learn about:

- Growing threat landscape

- Challenges to a successful security strategy

- Business impact of attacks

- Securing web applications from attacks

DISEÑO DE UNA INFRAESTRUCTURA TECNOLOGICA (IT) QUE PERMITA ALTA DISPONIBILI...

DISEÑO DE UNA INFRAESTRUCTURA TECNOLOGICA (IT) QUE PERMITA ALTA DISPONIBILIDAD EN LA GESTION Y ADMINISTRACION DE DATOS. CASO: CORPORACION RUSSO CAUCHOS, C.A. & LA BOUTIQUE DEL RIN, C.A.

TGM Libimar Amaro UCLA 2011

NIST Cybersecurity Framework Cross Reference

Consider a logical cross reference or grouping for Cybersecurity Framework subcategories. This could make an assessment easier and more meaningful.

The Cybersecurity Framework identifies categories and subcategories of practice, processes, and activities to be used in a cyber security assessment. But, categories often house unrelated subcategories and subcategories are dependent on other subcategories across various categories.

Threat Modeling Everything

Threat modeling is about thinking what bad can happen and what can you do about it. It can also find logical flaws and reveal problems in the architecture or software development practices. These vulnerabilities cannot usually be found by technical testing.

Threat modeling helps you deliver better software, prioritize your preventive security measures, and focus your penetration testing to the most risky parts of the system. The beauty of threat modeling is that you can assess security already in the design phase. In addition, it is something every team member can participate in because it doesn't require any source code, special skills, or tools. Threat modeling is for everyone: developers, testers, product owners, and project managers.

The presentation covers various methods, such as the STRIDE model, for finding security and privacy threats. You will also learn to analyze use cases for finding business level threats. The presentation also includes practical tips for arranging threat workshops and representing your results.

This presentation was held in the Diana Initiative 2018 and Nixucon 2018 conferences.

NIST Cybersecurity Framework - Mindmap

This post shows the complex NIST Cybersecurity Framework as a Mindmap.It captures the critical components of the NIST Cybersecurity framework which is becoming a defacto standard.

ESET Infografía: ¿Cómo funciona el phishing?

El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. De esta forma, el usuario cree ingresar los datos en un sitio de confianza cuando, en realidad, estos son enviados directamente al atacante.

Setting up CSIRT

Comprehensive slide pack on how to set up Computer Security Incident Response Teams to help combat cybercrime.

Recomendados

Cyber security fundamentals

Are you aware of the current security threats to your business? Are you prepared to handle the next big DDoS attack? What can you do to be prepared?

Join this webinar to learn about:

- Growing threat landscape

- Challenges to a successful security strategy

- Business impact of attacks

- Securing web applications from attacks

DISEÑO DE UNA INFRAESTRUCTURA TECNOLOGICA (IT) QUE PERMITA ALTA DISPONIBILI...

DISEÑO DE UNA INFRAESTRUCTURA TECNOLOGICA (IT) QUE PERMITA ALTA DISPONIBILIDAD EN LA GESTION Y ADMINISTRACION DE DATOS. CASO: CORPORACION RUSSO CAUCHOS, C.A. & LA BOUTIQUE DEL RIN, C.A.

TGM Libimar Amaro UCLA 2011

NIST Cybersecurity Framework Cross Reference

Consider a logical cross reference or grouping for Cybersecurity Framework subcategories. This could make an assessment easier and more meaningful.

The Cybersecurity Framework identifies categories and subcategories of practice, processes, and activities to be used in a cyber security assessment. But, categories often house unrelated subcategories and subcategories are dependent on other subcategories across various categories.

Threat Modeling Everything

Threat modeling is about thinking what bad can happen and what can you do about it. It can also find logical flaws and reveal problems in the architecture or software development practices. These vulnerabilities cannot usually be found by technical testing.

Threat modeling helps you deliver better software, prioritize your preventive security measures, and focus your penetration testing to the most risky parts of the system. The beauty of threat modeling is that you can assess security already in the design phase. In addition, it is something every team member can participate in because it doesn't require any source code, special skills, or tools. Threat modeling is for everyone: developers, testers, product owners, and project managers.

The presentation covers various methods, such as the STRIDE model, for finding security and privacy threats. You will also learn to analyze use cases for finding business level threats. The presentation also includes practical tips for arranging threat workshops and representing your results.

This presentation was held in the Diana Initiative 2018 and Nixucon 2018 conferences.

NIST Cybersecurity Framework - Mindmap

This post shows the complex NIST Cybersecurity Framework as a Mindmap.It captures the critical components of the NIST Cybersecurity framework which is becoming a defacto standard.

ESET Infografía: ¿Cómo funciona el phishing?

El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. De esta forma, el usuario cree ingresar los datos en un sitio de confianza cuando, en realidad, estos son enviados directamente al atacante.

Setting up CSIRT

Comprehensive slide pack on how to set up Computer Security Incident Response Teams to help combat cybercrime.

Cybersecurity Awareness Session by Adam

1) Looking into Reallife cyber attacks

2) Cybersecurity best practices

3) Cybersecurity fields and Careers

Shaping Your Future in Banking Cybersecurity

Designed for bankers, this cybersecurity policy presentation given via partnership with the BSG Financial Group explains where the industry should pay attention and what is next. It was presented on Jan. 24, 2017.

Cyber Security Governance

Most organizations have good enterprise-level security policies that define their approach to maintaining, improving, and securing their information and information systems. However, once the policies are signed by senior leadership and distributed throughout the organization, significant cybersecurity governance challenges remain. In this workshop I will explain the transforming organizational security to strengthen defenses and integrate cybersecurity with the overall approach toward security governance, risk management and compliance.

[Infographic] Data Loss Prevention![[Infographic] Data Loss Prevention](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographic] Data Loss Prevention](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Data is the most valuable asset of an organization. Know how to protect your data.

Cyber Threat Intelligence

Cyber Threat Intelligence (CTI) primarily focuses on analysing raw data gathered from recent and past events to monitor, detect and prevent threats to an organisation, shifting the focus from reactive to preventive intelligent security measures.

Understanding Fileless (or Non-Malware) Attacks and How to Stop Them

How adversaries use fileless attacks to evade your security and what you can do about it

Standard security solutions have continued to improve in their ability to detect and block malware and cyberattacks. This has forced cybercriminals to employ stealthier methods of evading legacy security to achieve success, including launching fileless attacks, where no executable file is written to disk. Download this presentation provided by CrowdStrike security experts to learn why so many of today’s adversaries are abandoning yesterday’s malware and relying on an evolving array of fileless exploits.

You’ll learn how fileless attacks are conceived and executed and why they are successfully evading the standard security measures employed by most organizations. You’ll also receive guidance on the best practices for defending your organization against these stealthy, damaging attacks.

The following presentation includes:

--How a fileless attack is executed — see how an end-to-end attack unfolds

--Why fileless attacks are having so much success evading legacy security solutions

--How you can protect your organization from being victimized by a fileless attack, including the security technologies and policies that are most effective

Ethical Hacking Tools & Techniques

Our Top Guide on Cyber Hacking Tools and Techniques for professionals who want to pursue a cyber security career.

Politicas de seguridad informatica

Diapositivas de Inducción a personal Administrativo sobre políticas de seguridad dentro de una empresa y como estas influyen para bien en su vida fuera de lo laboral.

SFIA 8 launch slides September 2021

All the slides describing the publication of the new version of SFIA - SFIA 8

Third Party Vendor Risk Managment

With the rise of cloud computing and outsourced services, data security has become the #1 issue for companies who put their data in the hands of others. John Verry (CISA), Principal Consultant and ISO 27001 Certified Lead Auditor with Pivot Point Security recently addressed this issue - Third Party Vendor Risk Management – and brought his unique “simplified” approach to the problem.

View the presentation at http://www.pivotpointsecurity.com/third-party-vendor-risk-management-presentation/

Cyber Security Awareness Session for Executives and Non-IT professionals

Cyber Security Awareness Session conducted by Lightracers Consulting, for Management and non-IT employees. In this learning presentation, we will look at - What is Cyber Crime, Types of Cyber crime, What is Cyber Security, Types of Threats, Social Engineering techniques, Identifying legitimate and secure websites, Protection measures, Cyber Law in India followed by a small quiz.

The Measure of Success: Security Metrics to Tell Your Story

The Measure of Success: Security Metrics to Tell Your Story

(Source: RSA USA 2016-San Francisco)

Enterprise Security Architecture for Cyber Security

Cyber Security is one of the major challenges facing organisations within all industries. This presentation will examine the integration of an Enterprise Architecture approach with an Enterprise Security Architecture approach (TOGAF and SABSA) and propose a generic framework.

Download this presentation at http://opengroup.co.za/presentations

Building An Information Security Awareness Program

Most organization’s Security Awareness Programs suck. They involved ‘canned’ video presentations or someone is HR explaining computer use policies. Others are extremely expensive and beyond the reach of the budgets of smaller organizations. This talk will show you how to build a Security Awareness Program from scratch for little or no money, and how to engage your users so that they get the most out of the program.

SEGURIDAD INFORMATICA

Exposición Brindada a estudiantes del Instituto Superior Tecnológico UNITEK de la ciudad de Ilo en el 2014, Resaltando que la Información es un activo valioso para las empresas...

Más contenido relacionado

La actualidad más candente

Cybersecurity Awareness Session by Adam

1) Looking into Reallife cyber attacks

2) Cybersecurity best practices

3) Cybersecurity fields and Careers

Shaping Your Future in Banking Cybersecurity

Designed for bankers, this cybersecurity policy presentation given via partnership with the BSG Financial Group explains where the industry should pay attention and what is next. It was presented on Jan. 24, 2017.

Cyber Security Governance

Most organizations have good enterprise-level security policies that define their approach to maintaining, improving, and securing their information and information systems. However, once the policies are signed by senior leadership and distributed throughout the organization, significant cybersecurity governance challenges remain. In this workshop I will explain the transforming organizational security to strengthen defenses and integrate cybersecurity with the overall approach toward security governance, risk management and compliance.

[Infographic] Data Loss Prevention![[Infographic] Data Loss Prevention](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[Infographic] Data Loss Prevention](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

Data is the most valuable asset of an organization. Know how to protect your data.

Cyber Threat Intelligence

Cyber Threat Intelligence (CTI) primarily focuses on analysing raw data gathered from recent and past events to monitor, detect and prevent threats to an organisation, shifting the focus from reactive to preventive intelligent security measures.

Understanding Fileless (or Non-Malware) Attacks and How to Stop Them

How adversaries use fileless attacks to evade your security and what you can do about it

Standard security solutions have continued to improve in their ability to detect and block malware and cyberattacks. This has forced cybercriminals to employ stealthier methods of evading legacy security to achieve success, including launching fileless attacks, where no executable file is written to disk. Download this presentation provided by CrowdStrike security experts to learn why so many of today’s adversaries are abandoning yesterday’s malware and relying on an evolving array of fileless exploits.

You’ll learn how fileless attacks are conceived and executed and why they are successfully evading the standard security measures employed by most organizations. You’ll also receive guidance on the best practices for defending your organization against these stealthy, damaging attacks.

The following presentation includes:

--How a fileless attack is executed — see how an end-to-end attack unfolds

--Why fileless attacks are having so much success evading legacy security solutions

--How you can protect your organization from being victimized by a fileless attack, including the security technologies and policies that are most effective

Ethical Hacking Tools & Techniques

Our Top Guide on Cyber Hacking Tools and Techniques for professionals who want to pursue a cyber security career.

Politicas de seguridad informatica

Diapositivas de Inducción a personal Administrativo sobre políticas de seguridad dentro de una empresa y como estas influyen para bien en su vida fuera de lo laboral.

SFIA 8 launch slides September 2021

All the slides describing the publication of the new version of SFIA - SFIA 8

Third Party Vendor Risk Managment

With the rise of cloud computing and outsourced services, data security has become the #1 issue for companies who put their data in the hands of others. John Verry (CISA), Principal Consultant and ISO 27001 Certified Lead Auditor with Pivot Point Security recently addressed this issue - Third Party Vendor Risk Management – and brought his unique “simplified” approach to the problem.

View the presentation at http://www.pivotpointsecurity.com/third-party-vendor-risk-management-presentation/

Cyber Security Awareness Session for Executives and Non-IT professionals

Cyber Security Awareness Session conducted by Lightracers Consulting, for Management and non-IT employees. In this learning presentation, we will look at - What is Cyber Crime, Types of Cyber crime, What is Cyber Security, Types of Threats, Social Engineering techniques, Identifying legitimate and secure websites, Protection measures, Cyber Law in India followed by a small quiz.

The Measure of Success: Security Metrics to Tell Your Story

The Measure of Success: Security Metrics to Tell Your Story

(Source: RSA USA 2016-San Francisco)

Enterprise Security Architecture for Cyber Security

Cyber Security is one of the major challenges facing organisations within all industries. This presentation will examine the integration of an Enterprise Architecture approach with an Enterprise Security Architecture approach (TOGAF and SABSA) and propose a generic framework.

Download this presentation at http://opengroup.co.za/presentations

Building An Information Security Awareness Program

Most organization’s Security Awareness Programs suck. They involved ‘canned’ video presentations or someone is HR explaining computer use policies. Others are extremely expensive and beyond the reach of the budgets of smaller organizations. This talk will show you how to build a Security Awareness Program from scratch for little or no money, and how to engage your users so that they get the most out of the program.

SEGURIDAD INFORMATICA

Exposición Brindada a estudiantes del Instituto Superior Tecnológico UNITEK de la ciudad de Ilo en el 2014, Resaltando que la Información es un activo valioso para las empresas...

La actualidad más candente (20)

Understanding Fileless (or Non-Malware) Attacks and How to Stop Them

Understanding Fileless (or Non-Malware) Attacks and How to Stop Them

Cyber Security Awareness Session for Executives and Non-IT professionals

Cyber Security Awareness Session for Executives and Non-IT professionals

The Measure of Success: Security Metrics to Tell Your Story

The Measure of Success: Security Metrics to Tell Your Story

Enterprise Security Architecture for Cyber Security

Enterprise Security Architecture for Cyber Security

Building An Information Security Awareness Program

Building An Information Security Awareness Program

Similar a Eset infografia-backup

ventajas y desventajas del uso del internet

ventajas y desventajas del uso del Internet

parte física del hardware

parte lógica del software

Alfabetización digital

Una presentación sencilla y con habilidades elementales, para ser ofrecidas en el módulo inicial de la capacitación ENTRE PARES; enriquecida con experiencias propias y con recursos web.

Protección de información.

Estas diapositivas fueron creadas con el fin de dar información a las personas sobre los riesgos que puede asumir no proteger tu información personal y si esto llega a pasar saber que hacer en esos casos.

Digipadres: ¿Qué tan seguros están los niños en Internet?

En un nuevo contenido de Digipadres, analizamos qué tan seguros están los niños en Internet con las respuestas de nuestros usuarios.

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

La transformación digital en los espacios laborales, el incremento del trabajo remoto, el uso masivo de redes sociales y las cifras crecientes de transacciones online traen una

serie de nuevos desafíos.

En los últimos meses hemos visto cómo grandes empresas han sido afectadas por ataques cibernéticos, cómo colaboradores han filtrado datos y que lamentablemente hoy son recurrentes los ataques de suplantación por técnicas de phishing.

Es por ello que quisimos saber un poco más sobre los hábitos y resguardos en materia de seguridad digital que están teniendo hoy los usuarios chilenos y su percepción de seguridad en su entorno laboral pero también en el área comercial.

Similar a Eset infografia-backup (20)

Digipadres: ¿Qué tan seguros están los niños en Internet?

Digipadres: ¿Qué tan seguros están los niños en Internet?

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

HÁBITOS Y PERCEPCIONES EN CIBERSEGURIDAD Y PRIVACIDAD DE DATOS

Más de ESET Latinoamérica

ESET-Dream-Team-2022-ES.pdf

Este es el Dream Team de ESET Latinoamérica, para ganarle por goleada al malware, en el partido que jugamos diariamente.

5 Amenazas que no son Ransomware

Podemos decir que los ataques ransomware son una amenaza muy importante para la seguridad de empresas y organizaciones.

Sin embargo, sabemos que no es la única a la cuál debemos prestar especial atención.

Ransomware y Backup

En una encuesta realizada por el equipo de ESET descubrimos cuáles son los hábitos de los usuarios con respecto al respaldo de su información y sus métodos de protección frente a un ataque de ransomware.

Más de ESET Latinoamérica (20)

Último

Catalogo general Ariston Amado Salvador distribuidor oficial Valencia

Distribuidor Oficial Ariston en Valencia: Amado Salvador distribuidor autorizado de Ariston, una marca líder en soluciones de calefacción y agua caliente sanitaria. Amado Salvador pone a tu disposición el catálogo completo de Ariston, encontrarás una amplia gama de productos diseñados para satisfacer las necesidades de hogares y empresas.

Calderas de condensación: Ofrecemos calderas de alta eficiencia energética que aprovechan al máximo el calor residual. Estas calderas Ariston son ideales para reducir el consumo de gas y minimizar las emisiones de CO2.

Bombas de calor: Las bombas de calor Ariston son una opción sostenible para la producción de agua caliente. Utilizan energía renovable del aire o el suelo para calentar el agua, lo que las convierte en una alternativa ecológica.

Termos eléctricos: Los termos eléctricos, como el modelo VELIS TECH DRY (sustito de los modelos Duo de Fleck), ofrecen diseño moderno y conectividad WIFI. Son ideales para hogares donde se necesita agua caliente de forma rápida y eficiente.

Aerotermia: Si buscas una solución aún más sostenible, considera la aerotermia. Esta tecnología extrae energía del aire exterior para calentar tu hogar y agua. Además, puede ser elegible para subvenciones locales.

Amado Salvador es el distribuidor oficial de Ariston en Valencia. Explora el catálogo y descubre cómo mejorar la comodidad y la eficiencia en tu hogar o negocio.

Computacion cuántica y sus ventajas y desventajas

Computación Cuántica y sus características concepto y ventajas desventajas

Catalogo Cajas Fuertes BTV Amado Salvador Distribuidor Oficial

Explora el catálogo completo de cajas fuertes BTV, disponible a través de Amado Salvador, distribuidor oficial de BTV. Este catálogo presenta una amplia variedad de cajas fuertes, cada una diseñada con la más alta calidad para ofrecer la máxima seguridad y satisfacer las diversas necesidades de protección de nuestros clientes.

En Amado Salvador, como distribuidor oficial de BTV, ofrecemos productos que destacan por su innovación, durabilidad y robustez. Las cajas fuertes BTV son reconocidas por su eficiencia en la protección contra robos, incendios y otros riesgos, lo que las convierte en una opción ideal tanto para uso doméstico como comercial.

Amado Salvador, distribuidor oficial BTV, asegura que cada producto cumpla con los más estrictos estándares de calidad y seguridad. Al adquirir una caja fuerte a través de Amado Salvador, distribuidor oficial BTV, los clientes pueden tener la tranquilidad de que están obteniendo una solución confiable y duradera para la protección de sus pertenencias.

Este catálogo incluye detalles técnicos, características y opciones de personalización de cada modelo de caja fuerte BTV. Desde cajas fuertes empotrables hasta modelos de alta seguridad, Amado Salvador, como distribuidor oficial de BTV, tiene la solución perfecta para cualquier necesidad de seguridad. No pierdas la oportunidad de conocer todos los beneficios y características de las cajas fuertes BTV y protege lo que más valoras con la calidad y seguridad que solo BTV y Amado Salvador, distribuidor oficial BTV, pueden ofrecerte.

DESARROLO DE HABILIDADES DE PENSAMIENTO.pdf

RESUMEN FICHA 1 Y FICHA DOS SOBRE EL DESARROLO DE HABILIDADES DE PENSAMIENTO-MAKECODE.

Catalogo General Electrodomesticos Teka Distribuidor Oficial Amado Salvador V...

El catálogo general de electrodomésticos Teka presenta una amplia gama de productos de alta calidad y diseño innovador. Como distribuidor oficial Teka, Amado Salvador ofrece soluciones en electrodomésticos Teka que destacan por su tecnología avanzada y durabilidad. Este catálogo incluye una selección exhaustiva de productos Teka que cumplen con los más altos estándares del mercado, consolidando a Amado Salvador como el distribuidor oficial Teka.

Explora las diversas categorías de electrodomésticos Teka en este catálogo, cada una diseñada para satisfacer las necesidades de cualquier hogar. Amado Salvador, como distribuidor oficial Teka, garantiza que cada producto de Teka se distingue por su excelente calidad y diseño moderno.

Amado Salvador, distribuidor oficial Teka en Valencia. La calidad y el diseño de los electrodomésticos Teka se reflejan en cada página del catálogo, ofreciendo opciones que van desde hornos, placas de cocina, campanas extractoras hasta frigoríficos y lavavajillas. Este catálogo es una herramienta esencial para inspirarse y encontrar electrodomésticos de alta calidad que se adaptan a cualquier proyecto de diseño.

En Amado Salvador somos distribuidor oficial Teka en Valencia y ponemos atu disposición acceso directo a los mejores productos de Teka. Explora este catálogo y encuentra la inspiración y los electrodomésticos necesarios para equipar tu hogar con la garantía y calidad que solo un distribuidor oficial Teka puede ofrecer.

Projecte Iniciativa TIC 2024 KAWARU CONSULTING. inCV.pdf

KAWARU CONSULTING presenta el projecte amb l'objectiu de permetre als ciutadans realitzar tràmits administratius de manera telemàtica, des de qualsevol lloc i dispositiu, amb seguretat jurídica. Aquesta plataforma redueix els desplaçaments físics i el temps invertit en tràmits, ja que es pot fer tot en línia. A més, proporciona evidències de la correcta realització dels tràmits, garantint-ne la validesa davant d'un jutge si cal. Inicialment concebuda per al Ministeri de Justícia, la plataforma s'ha expandit per adaptar-se a diverses organitzacions i països, oferint una solució flexible i fàcil de desplegar.

TEMA 2-CARPAS SOLARES PARA PRODUCCION DE HORTALIZAS.ppt

ES UN COMPENDIO SOBRE LOS DIFERENTES TIPOS DE INVERNADEROS, MATERIALES DE CONSTRUCCION PARA LA PRODUCCION AGRICOLA

Projecte Iniciativa TIC 2024 HPE. inCV.pdf

HPE presenta una competició destinada a estudiants, que busca fomentar habilitats tecnològiques i promoure la innovació en un entorn STEAM (Ciència, Tecnologia, Enginyeria, Arts i Matemàtiques). A través de diverses fases, els equips han de resoldre reptes mensuals basats en àrees com algorísmica, desenvolupament de programari, infraestructures tecnològiques, intel·ligència artificial i altres tecnologies. Els millors equips tenen l'oportunitat de desenvolupar un projecte més gran en una fase presencial final, on han de crear una solució concreta per a un conflicte real relacionat amb la sostenibilitat. Aquesta competició promou la inclusió, la sostenibilitat i l'accessibilitat tecnològica, alineant-se amb els Objectius de Desenvolupament Sostenible de l'ONU.

Trabajo tecnología sobre Conceptos Básicos De Programación

En este trabajo nos adentraremos en los conceptos básicos de programación

Desarrollo de Habilidades de Pensamiento.

Taller escrito sobre el programa micro:bit, sus componentes y como podemos darle uso a este programa nosotros los estudiantes.

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Projecte Iniciativa TIC 2024 SOPRA STERIA. inCV.pdf

Estructuras Básicas_Tecnología_Grado10-7.pdf

Investigación y desarrollo de respectivas estructuras básicas del segundo periodo de tecnología.

Último (20)

Catalogo general Ariston Amado Salvador distribuidor oficial Valencia

Catalogo general Ariston Amado Salvador distribuidor oficial Valencia

Catalogo Cajas Fuertes BTV Amado Salvador Distribuidor Oficial

Catalogo Cajas Fuertes BTV Amado Salvador Distribuidor Oficial

Catalogo General Electrodomesticos Teka Distribuidor Oficial Amado Salvador V...

Catalogo General Electrodomesticos Teka Distribuidor Oficial Amado Salvador V...

Projecte Iniciativa TIC 2024 KAWARU CONSULTING. inCV.pdf

Projecte Iniciativa TIC 2024 KAWARU CONSULTING. inCV.pdf

maestria-motores-combustion-interna-alternativos (1).pdf

maestria-motores-combustion-interna-alternativos (1).pdf

TEMA 2-CARPAS SOLARES PARA PRODUCCION DE HORTALIZAS.ppt

TEMA 2-CARPAS SOLARES PARA PRODUCCION DE HORTALIZAS.ppt

Trabajo tecnología sobre Conceptos Básicos De Programación

Trabajo tecnología sobre Conceptos Básicos De Programación

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Eset infografia-backup

- 1. www.eset.com/latam @esetla eset 81% Documentos detrabajo, escuelao universidad Datos recolectados por ESET Latinoamérica durante el transcurso de enero del 2021 con la colaboración de usuarios de internet y redes sociales. 42% Contraseñas 30% E-mails 20% El disco duro completo 80% Archivos multimedia personales ¿QUÉ HACER Y QUÉ NO HACER CUANDO HABLAMOS DE BACKUP? ¿QUÉ INFORMACIÓN PRIORIZAN AL REALIZAR UN BACKUP? ¿LO HACEN DE FORMA MANUAL O AUTOMÁTICA? ¿DE QUÉ DISPOSITIVOS HACEN RESPALDO? Noserecomiendarespaldartodoel discoporqueconsumemucho tiempoyespacio. Tip: PRIORIZAR lo más importante. Manual 56% Automática 22% Ambas 22% Equipo de escritorio 52% Laptop 76% Smartphone 63% ¿DÓNDE ALMACENAN LOS ARCHIVOS Y DATOS RESGUARDADOS? ¿QUÉ CAUSAS DE PÉRDIDA DE INFORMACIÓN CONSIDERAN MÁS FRECUENTES? 41% Malware 47% Error humano 46% Error de hardware 32% no sabe que los dispositivos de almacenamiento tienen una vida útil limitada 46% le falló el backup 63% nunca se informó de buenas prácticas sobre respaldo de información 16% fue víctima de ransomware y de ellos el 43% tuvo que formatear el equipo. BUENAS PRÁCTICAS Y EXPERIENCIAS DE LOS USUARIOS: MALAS PRÁCTICAS Y EXPERIENCIAS DE LOS USUARIOS: realiza un respaldo de su información de forma frecuente 26% verifica la calidad de su backup luego de realizarlo 58% recuperó completamente su información gracias al backup 43% está conforme con su forma de respaldar información 75% casi nunca realiza backup de su información 15% no revisa la calidad de su backup luego de realizarlo 42% perdió dinero o información por no haber realizado backup 66% no está conforme con su forma de respaldar datos e información 25% 54% Discos duros externos 30% En una carpeta dentro del equipo 23% Pendrives 61% La nube Noserecomiendaestapráctica, losarchivospuedeninfectarse siseinfectaelequipo.