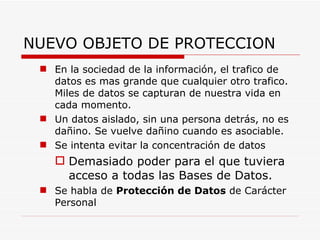

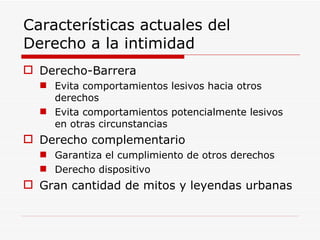

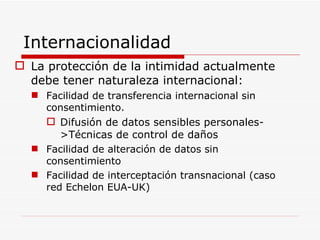

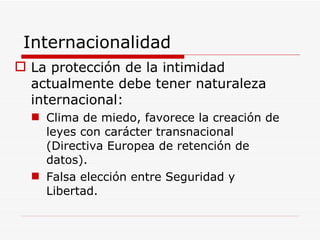

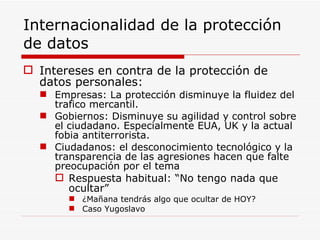

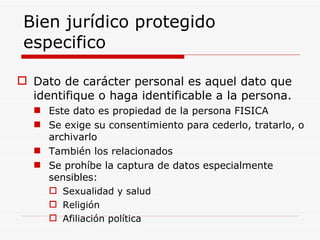

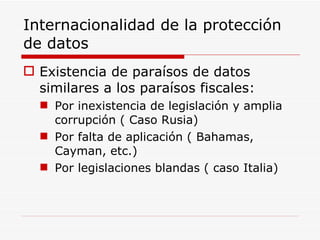

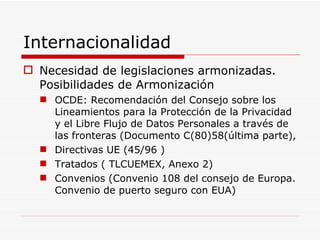

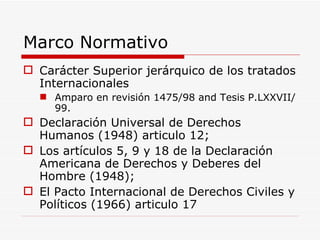

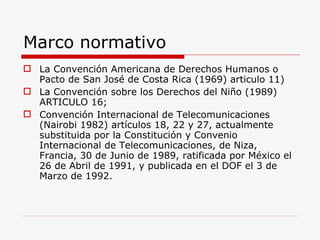

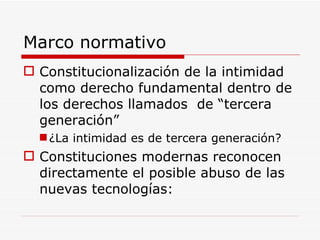

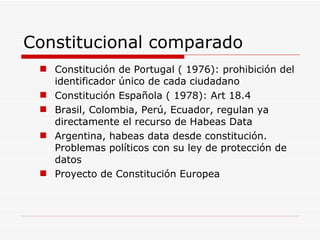

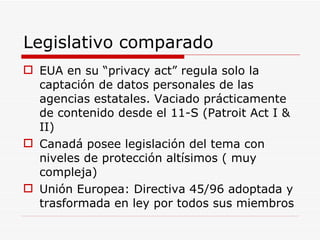

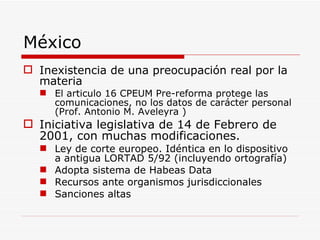

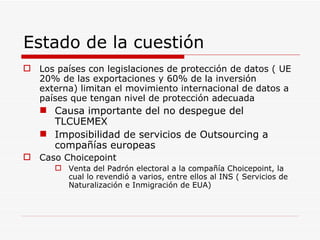

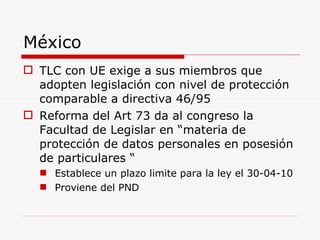

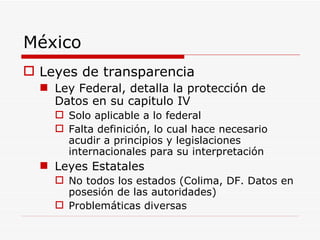

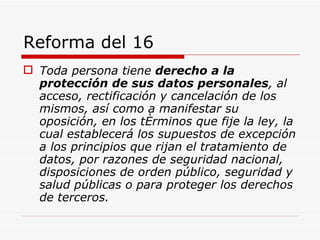

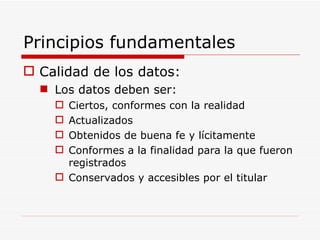

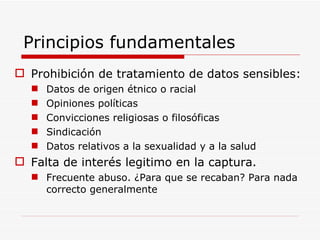

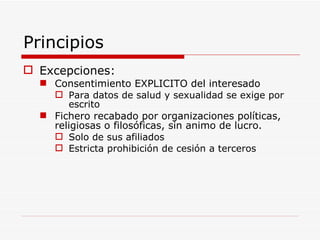

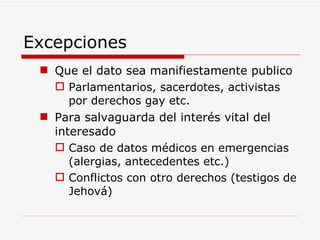

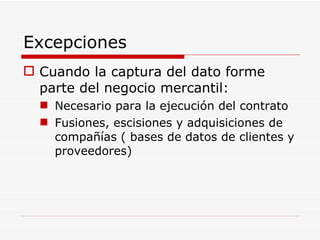

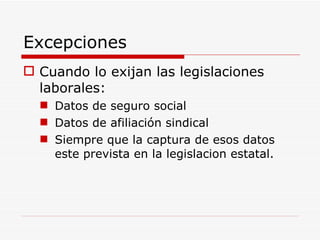

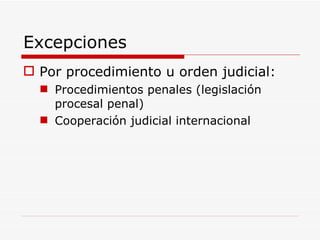

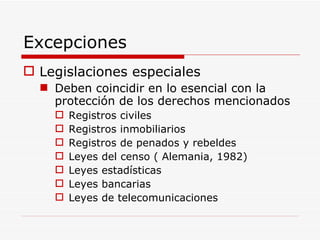

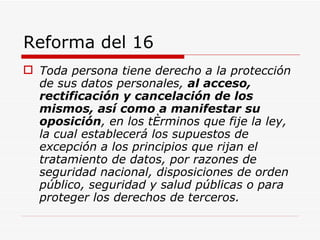

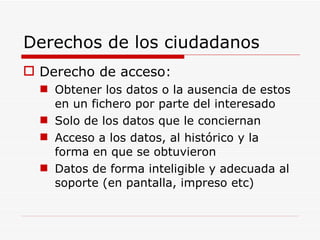

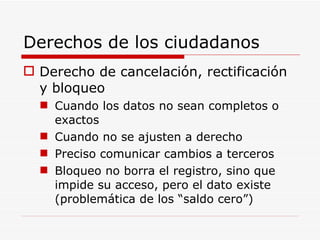

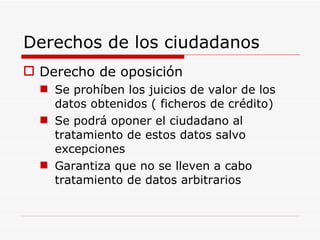

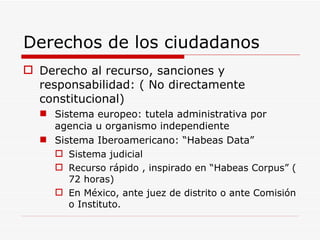

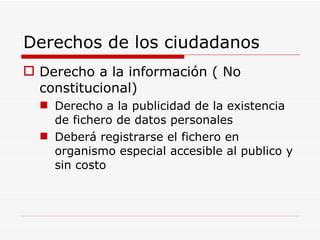

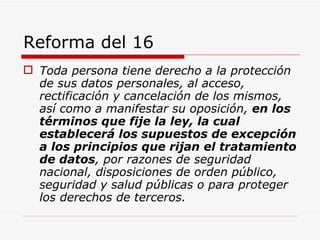

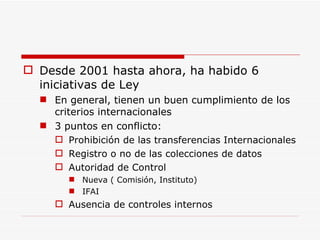

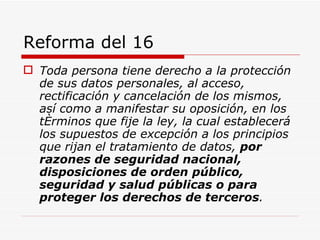

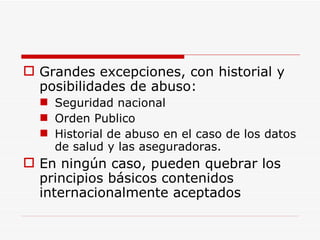

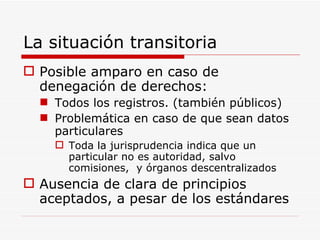

El documento discute la evolución del derecho a la protección de datos personales ante los avances tecnológicos. Explica que ahora los datos personales son un nuevo objeto de protección y que se requiere legislación internacional armonizada debido a que los datos pueden transferirse fácilmente entre países. También resume los principios fundamentales de la protección de datos como el consentimiento para su recolección y uso, y las excepciones a estos principios.