Folleto delitos informaticos

•Descargar como DOCX, PDF•

0 recomendaciones•177 vistas

Este documento describe varios delitos informáticos como el acceso abusivo a sistemas informáticos, la obstaculización ilegítima de sistemas y telecomunicaciones, el daño informático, el robo de identidades y los virus. También ofrece consejos para evitar estos delitos como verificar las direcciones de enlaces de correos electrónicos y configurar la privacidad en redes sociales. Finalmente, menciona que en Colombia la Ley 1273 de 2009 castiga estos delitos informáticos con penas de prisión de hasta 120 meses y mult

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Delitos informáticos

Es necesario tener presente que por medio de la tecnología, personas indelicadas nos pueden hacer mucho daño, por lo cual en esta presentación encontraran algunas generalidades sobre el tema para tener en cuenta.

Recomendados

Delitos informáticos

Es necesario tener presente que por medio de la tecnología, personas indelicadas nos pueden hacer mucho daño, por lo cual en esta presentación encontraran algunas generalidades sobre el tema para tener en cuenta.

Pistas de Seguridad

Navega seguro en Internet siguiendo estas pistas de seguridad.

Más información en nuestra web Popularenlinea.com

Twitter: @Popularenlinea

Facebook: Banco Popular Dominicano

Instagram: @Popularenlinea

YouTube: Popularenlinea

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

Los hackers siempre están al acecho para cometer sus crímenes. El peligro que representan estos ataques cibernéticos es muy grande y puede perjudicarte enormemente.

Ciberseguridad para tu smartphone: todo lo que debes saber

Tenemos muchas actividades digitales como revisar nuestras cuentas bancarias, comprar un producto con solo tocar la pantalla, acceder a nuestros correos personales y corporativos de manera remota, etc. Todo esto ha convertido a nuestros smartphones en una mina de oro de información personal, por lo que revisar la ciberseguridad de nuestro dispositivo se ha vuelto crucial en estos tiempos.

Definición de delito informático

PARA SABER LO QUE SON LOS DELITOS INFORMATICAAS Y LAS PERSONAS ESTEN MAS PRECAVIDAS

Project Success

Steps you, the client, can take to ensure success before, during, and after your marketing software project.

Más contenido relacionado

La actualidad más candente

Pistas de Seguridad

Navega seguro en Internet siguiendo estas pistas de seguridad.

Más información en nuestra web Popularenlinea.com

Twitter: @Popularenlinea

Facebook: Banco Popular Dominicano

Instagram: @Popularenlinea

YouTube: Popularenlinea

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

Los hackers siempre están al acecho para cometer sus crímenes. El peligro que representan estos ataques cibernéticos es muy grande y puede perjudicarte enormemente.

Ciberseguridad para tu smartphone: todo lo que debes saber

Tenemos muchas actividades digitales como revisar nuestras cuentas bancarias, comprar un producto con solo tocar la pantalla, acceder a nuestros correos personales y corporativos de manera remota, etc. Todo esto ha convertido a nuestros smartphones en una mina de oro de información personal, por lo que revisar la ciberseguridad de nuestro dispositivo se ha vuelto crucial en estos tiempos.

Definición de delito informático

PARA SABER LO QUE SON LOS DELITOS INFORMATICAAS Y LAS PERSONAS ESTEN MAS PRECAVIDAS

La actualidad más candente (20)

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

Ataques cibernéticos: ¿qué puede hacer un hacker con tu computadora?

Efectos del ciber ataque ransomeware relativo a ciber

Efectos del ciber ataque ransomeware relativo a ciber

Ciberseguridad para tu smartphone: todo lo que debes saber

Ciberseguridad para tu smartphone: todo lo que debes saber

Destacado

Project Success

Steps you, the client, can take to ensure success before, during, and after your marketing software project.

SQL Programming Assignment Help

Table Manipulation in SQL

The following SQL statements are showing the use of opening a table, and inserting records in it.

If you are looking for any help to solve your SQL Programming Assignment or if you need any guidance to prepare your complex SQL Programming project, please discuss your assignment/project with programmingassignments.com . Email your SQL Programming homework to info@programmingassignments.comto get best in class help on instant basis.

Information Management Training Courses & Certification

Information Management Training Courses & Certification approved by DAMA & based upon practical real world application of the DMBoK.

Includes Data Strategy, Data Governance, Master Data Management, Data Quality, Data Integration, Data Modelling & Process Modelling.

Destacado (10)

Information Management Training Courses & Certification

Information Management Training Courses & Certification

Similar a Folleto delitos informaticos

Delitos Informáticos

Definición de Delitos Informáticos, tipos, características, recomendaciones y articulos de la ley en Colombia

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threatssamuelalfredoaguirrediaz

Manejo y seguridad del internet

eS PaRA eL maNEJO De SeGuridad Para Estar PreveNidoS De ToDo Para El Facebook Todo Para Los MEnores Los Padres Y Pues Sus Hijo LOs Fraudes Que Pueden HAber Por El Internet

DELITO INFORMATICO

es un tema muy importantes ya que nos habla de los delitos informativos en la actualidad sobre sus beneficios y consecuencias erróneas que nos trae

seguridad informática y robo de identidad

diapositivas sobre la seguridad informática y el robo de identidad por medio de Internet

Consejos para prevenir las amenazas en la red

Desde CPP España, se recomienda un serie de pautas orientadas a incrementar las medidas de seguridad en la navegación, evitar las amenazas y, en el caso de sufrir algún ataque, minimizar su impacto

Similar a Folleto delitos informaticos (20)

Nuevas formas Delictuales:¨Delitos tecnológicos PHISHING¨

Nuevas formas Delictuales:¨Delitos tecnológicos PHISHING¨

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Exposicion sistemas distribuidos spam, correos electronicos no deseados, threats

Último

Real Convento de la Encarnación de Madrid

El Real Convento de la Encarnación de Madrid, una joya arquitectónica y cultural fundada en 1611 por la reina Margarita de Austria, ha sido revitalizado gracias a una avanzada reconstrucción en 3D. Este convento, una maravilla del barroco madrileño, ha sido un pilar en la vida religiosa y cultural de la ciudad durante siglos. Su rica historia y su valor patrimonial han sido capturados en esta innovadora reconstrucción, diseñada para su exploración, una tecnología que combina la realidad virtual y aumentada para ofrecer una experiencia inmersiva y educativa.

La reconstrucción comenzó con una exhaustiva recopilación de datos históricos y arquitectónicos, incluyendo planos originales y fotografías de alta resolución. Estos recursos permitieron a los especialistas crear una réplica digital precisa del convento. Utilizando software de modelado avanzado, cada elemento arquitectónico y decorativo fue cuidadosamente recreado, desde los majestuosos muros exteriores hasta los intrincados detalles del interior, como los frescos y el retablo mayor.

El resultado es un modelo 3D que no solo respeta la integridad histórica y artística del convento, esto permite que un futuro los usuarios pueden explorar virtualmente el convento, navegando por sus pasillos, admirando su arte sacro y descubriendo detalles ocultos que, de otro modo, serían inaccesibles.

Esta reconstrucción no solo preserva la historia del Real Convento de la Encarnación, sino que la hace accesible a un público global, permitiendo a estudiantes, historiadores y amantes del arte experimentar la grandeza del convento desde cualquier lugar del mundo. Además, la implementación de tecnologías de realidad virtual y aumentada ofrece nuevas oportunidades para la educación y el turismo cultural, haciendo del convento un ejemplo brillante de cómo la tecnología puede ayudar a preservar y difundir el patrimonio histórico.

En resumen, la reconstrucción 3D del Real Convento de la Encarnación es un proyecto que combina el respeto por la historia con la innovación tecnológica, asegurando que este tesoro del barroco madrileño continúe inspirando y educando a futuras generaciones

Portafolio final comunicación y expresión ll - ivan alarcon .pptx

Los muros paramétricos son una herramienta poderosa en el diseño arquitectónico que ofrece diversas ventajas, tanto en el proceso creativo como en la ejecución del proyecto.

hotone-ampero-CASTELLANO manual de instrumento.pdf

Manual del Hotone Ampero mp100 en idioma castellano

Yo quiero padre querido, acordes y letra de la camcion.

ACORDE Y LETRA DE CORO YO QUIERO PADRE QUERIDO

ARQUITECTURA ECLECTICA E HISTORICISTA.pdf

Arquitectura ecléctica e historicista: Un estudio de la fusión de estilos en la arquitectura.

Último (20)

Folleto tríptico informativo datos sida vih sencillo rosa rojo blanco.pdf

Folleto tríptico informativo datos sida vih sencillo rosa rojo blanco.pdf

Guión del monologo donde se describen pasos importantes.

Guión del monologo donde se describen pasos importantes.

CUADERNO GRUPAL wbigxvmdhishlsgksmhdhkdkhskgskgsglzkgKgsgkzkhpotx

CUADERNO GRUPAL wbigxvmdhishlsgksmhdhkdkhskgskgsglzkgKgsgkzkhpotx

Portafolio final comunicación y expresión ll - ivan alarcon .pptx

Portafolio final comunicación y expresión ll - ivan alarcon .pptx

La sábana santa un encuentro con laPasión del señor

La sábana santa un encuentro con laPasión del señor

hotone-ampero-CASTELLANO manual de instrumento.pdf

hotone-ampero-CASTELLANO manual de instrumento.pdf

Yo quiero padre querido, acordes y letra de la camcion.

Yo quiero padre querido, acordes y letra de la camcion.

FILOSOFÍA MEDIEVAL QUE SE CONSTITUYE EN LOS MAS IMPORTANTES DE ES EPOCA

FILOSOFÍA MEDIEVAL QUE SE CONSTITUYE EN LOS MAS IMPORTANTES DE ES EPOCA

Folleto delitos informaticos

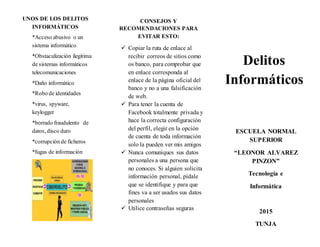

- 1. UNOS DE LOS DELITOS INFORMÁTICOS *Acceso abusivo o un sistema informático *Obstaculización ilegitima de sistemas informáticos telecomunicaciones *Daño informático *Robo de identidades *virus, spyware, keylogger *borrado fraudulento de datos, disco duro *corrupción de ficheros *fugas de información Delitos Informáticos CONSEJOS Y RECOMENDACIONES PARA EVITAR ESTO: Copiar la ruta de enlace al recibir correos de sitios como os banco, para comprobar que en enlace corresponda al enlace de la página oficial del banco y no a una falsificación de web. Para tener la cuenta de Facebook totalmente privada y hace la correcta configuración del perfil, elegir en la opción de cuenta de toda información solo la pueden ver mis amigos Nunca comuniques sus datos personales a una persona que no conoces. Si alguien solicita información personal, pídale que se identifique y para que fines va a ser usados sus datos personales Utilice contraseñas seguras ESCUELA NORMAL SUPERIOR “LEONOR ALVAREZ PINZON” Tecnología e Informática 2015 TUNJA

- 2. DELITOS INFORMÁTICOS Un delito informático es toda aquella acción, típica, antijurídica y culpable, que se da por vías informáticas o que tiene como objetivo destruir y dañar ordenadores, medios electrónicos, redes de internet El 5 de enero de 2009, el congreso de la república de Colombia promulgo la ley 1273 por medio del cual se modifica el código penal, se crea un nuevo bien jurídico tutelado denominado “de la protección de la información y de los datos y se preserva integralmente los sistemas que utilicen las tecnologías de la información y las comunicaciones, entre otras disposiciones. LEY COLOMBIANA QUE CASTIGA A LAS PERSONAS QUE COMETEN DELITOS INFORMÁTICOS: Ley 1273 de 209 creo nuevos tipos penales relacionados con delitos informáticos y la protección de la información y de los datos con penas de presión de hasta 120 meses y multas de hasta 1500 salarios mínimos legales mensuales vigentes.