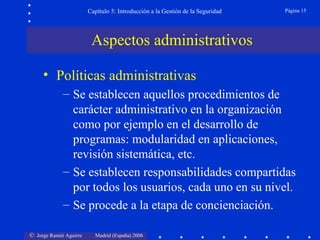

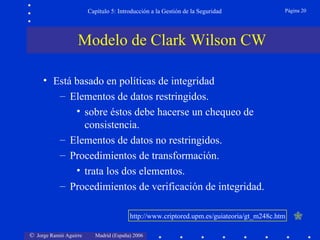

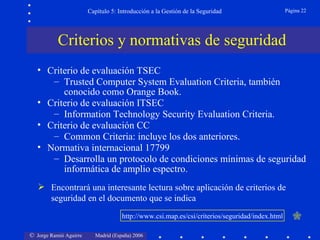

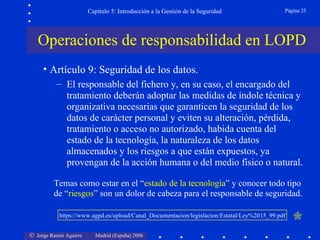

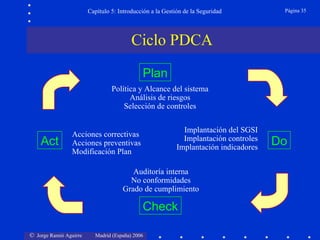

Este documento presenta una introducción a la gestión de la seguridad informática. Explica la importancia de proteger los datos mediante medidas de seguridad lógica y física. Describe el análisis de riesgos como un proceso clave para establecer un nivel adecuado de seguridad mediante la identificación de amenazas, vulnerabilidades y posibles pérdidas. Finalmente, introduce conceptos como políticas de seguridad, modelos de seguridad y el uso de herramientas para la gestión y evaluación del riesgo.