Informe Técnico de Evaluación de Software N.docx

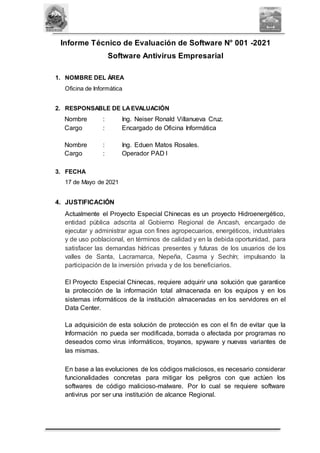

- 1. Oficina de Informática del PHINECAS Informe Técnico de Evaluación de Software N° 001 -2021 Software Antivirus Empresarial 1. NOMBRE DEL ÁREA Oficina de Informática 2. RESPONSABLE DE LAEVALUACIÓN Nombre : Ing. Neiser Ronald Villanueva Cruz. Cargo : Encargado de Oficina Informática Nombre : Ing. Eduen Matos Rosales. Cargo : Operador PAD I 3. FECHA 17 de Mayo de 2021 4. JUSTIFICACIÓN Actualmente el Proyecto Especial Chinecas es un proyecto Hidroenergético, entidad pública adscrita al Gobierno Regional de Ancash, encargado de ejecutar y administrar agua con fines agropecuarios, energéticos, industriales y de uso poblacional, en términos de calidad y en la debida oportunidad, para satisfacer las demandas hídricas presentes y futuras de los usuarios de los valles de Santa, Lacramarca, Nepeña, Casma y Sechín; impulsando la participación de la inversión privada y de los beneficiarios. El Proyecto Especial Chinecas, requiere adquirir una solución que garantice la protección de la información total almacenada en los equipos y en los sistemas informáticos de la institución almacenadas en los servidores en el Data Center. La adquisición de esta solución de protección es con el fin de evitar que la Información no pueda ser modificada, borrada o afectada por programas no deseados como virus informáticos, troyanos, spyware y nuevas variantes de las mismas. En base a las evoluciones de los códigos maliciosos, es necesario considerar funcionalidades concretas para mitigar los peligros con que actúen los softwares de código malicioso-malware. Por lo cual se requiere software antivirus por ser una institución de alcance Regional.

- 2. Oficina de Informática del PHINECAS Actualmente el Proyecto Especial Chinecas no cuenta con Antivirus desde hace dos años y solo se ha venido trabajando con Antivirus DEMO, es por ello que es primordial adquirir una protección de Solución de Antivirus para los equipos Informáticos de las áreas Administrativas en un total de cien (100) licencias para clientes y dos (02) licencias para Servidores, con el fin de evitar el nivel de trafico de la red Interna (LAN) y extendida (WAN). Por lo expuesto y en el marco de la ley 28612 “Ley que norma el uso, adquisición y adecuación del software de la Administración Pública”, se procede a evaluar el Software antivirus corporativo. 5. ALTERNATIVAS DE EVALUACIÓN De acuerdo a la necesidad y al estado situacional de la información que maneja el Proyecto Especial Chinecas, se han buscado softwares en el medio local que cumplan con las exigencias requeridas, y por ende el Software Antivirus seleccionado debe cumplir con las especificaciones mínimas que permitan la protección total de la información de la entidad. Por lo antes mencionado y la información encontrada se está evaluando las siguientes soluciones: - Sophos - Kaspersky - Eset NOD Para la evaluación técnica, se ha considerado como referencia: Información disponible en la web de los fabricantes. Información disponible en Internet. Evaluaciones similares en otras instituciones del Estado Peruano. 6. ANALISIS COMPARATIVO TÉCNICO El análisis técnico ha sido realizado con la metodología establecida en la "Guía Técnica sobre evaluación de software en la administración Pública RM 139-2004 - PCM". Propósito de la Evaluación: Validar que las alternativas seleccionadas sean las más convenientes para el Proyecto Especial Chinecas. Determinar las características del software de protección para servidores y equipos de escritorio, que satisfagan eficientemente los procesos de protección.

- 3. Oficina de Informática del PHINECAS Identificador de tipo de producto: Software antivirus corporativo para servidores y equipos de escritorio. Selección de Métricas: Las métricas fueron identificadas de acuerdo a los Términos de Referencia del Proyecto Especial Chinecas y a los antecedentes previos de evaluación para este tipo de software en el sector público. Considerando que la suma de los puntajes máximos es 100 para la evaluación de alternativas, se considerará la siguiente tabla de aceptación de alternativas. PUNTAJE DESCRIPCIÓN [90 - 100] Altamente recomendado. Cumple con los requerimientos y expectativas [45 - 89] Riesgoso. Cumple parcialmente con los requerimientos, no se garantiza su adaptación a las necesidades. [00 - 44] No recomendable. Solución informática con características inadecuadas. Las evaluaciones respectivas para los productos, se obtiene la siguiente tabla: DESCRIPCIÓN CARACTERÍSTICAS PUNTAJE MÁXIMO SOPHOS SYMANTEC KASPERSKY ESET NOD FUNCIONALIDAD Detección y bloqueo de software no autorizado, forma automática. Capturar amenazas que todavía no tienen firma, incluyendo las amenazas de día cero. Permitir escaneos 15 14 12 14 12

- 4. Oficina de Informática del PHINECAS programados. Manejo flexible de las licencias, sin alterar(resignar) el cambio de equipo servidor o de escritorio. FIABILIDAD Los análisis, revisiones y escaneos, NO debe afectar el rendimiento ni la performance de los equipos. Alto rendimiento para realizar el análisis (velocidad de procesamiento). Sistema basado en sitios web. 10 10 9 9 7 COMPATIBILIDAD Microsoft Windows Server 2016 y superior. Microsoft Windows 10 y superior. 10 10 9 9 9 USABILIDAD Única consola de administración para administrar todas las funcionalidades. Disminuye el ataque de servidores físicos y virtuales, y equipos de escritorio con filtrado preciso, políticas por la red y notificación de ubicación para los protocolos basados en IP y 15 15 14 14 12

- 5. Oficina de Informática del PHINECAS tipos de tramas. EFICACIA Análisis proactivo de amenazas en base a comportamientos sospechosos. Protege ataques sofisticados en entornos virtuales aislando los malware de componentes de seguridad y sistemas operativos críticos. 15 15 13 13 11 PRODUCTIVIDAD La solución actualiza sus firmas por lo menos una vez al día. Optimiza seguridad para evitar tormentas de antivirus vistas habitualmente en exploraciones de sistemas completo y actualizaciones de estándares de seguridad. 10 10 10 10 10 SATISFACCIÓN Permitir tomar distintas acciones cuando sea detectado un virus o un ataque. 10 10 9 9 8 SEGURIDAD Examina todo tráfico entrante y saliente, contenidos que haga sospechar de un ataque. La solución cuenta con 15 15 14 14 11

- 6. Oficina de Informática del PHINECAS 7. ANALISIS DE COSTO BENEFICIO Licenciamiento: Se realiza un análisis de costos referenciales de 102 licencias por un año: Software Fabricante Precio REFERENCIAL Sophos Intercept X Advanced Sophos Symantec Symantec Kaspersky Select Kaspersky ESET NOD ESET Hardware necesario para su funcionamiento: La herramienta funciona en la plataforma informática con la que cuenta el SENAMHI sin necesidad de hacerse de inversión adicional. Soporte y Mantenimiento externo: No se requiere hacer gastos adicionales con respectoa este componente, pues cada uno de los proveedores garantiza soporte para su producto. Capacitaciones: El SENAMHI cuenta con personal técnico que tiene conocimiento del manejo de productos antivirus empresariales, por lo que la capacitación en esta herramienta sería adoptada de manera fácil y rápida. Así mismo el proveedor deberá dar la capacitación respectiva para el área técnica correspondiente, la misma que no generará sobrecostos en la adquisición de la solución. tecnología de detección de intrusos o prevención de intrusos. Identifica y analiza objetos sospechosos a través del análisis en espacio aislado. TOTAL 100 99 90 92 80

- 7. Oficina de Informática del PHINECAS Los costos referenciales se obtendrán del estudio de mercado realizado por el área especializada de la Unidad de Abastecimiento del SENAMHI. 8. CONCLUSIONES En base al análisis de la evaluación técnica y el análisis costo beneficio, se precisa que el Software Antivirus que con igual o mayor puntaje de noventa (90) deben ser tomados en cuenta para la adquisición. 9. FIRMAS Carlos Herr García Coordinador de la Oficina de Tecnologías de la Información y la Comunicación - OTI Ray Daniel García Ramos Analista de Redes