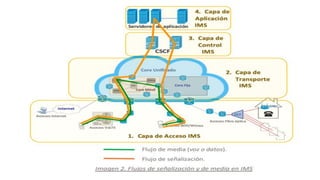

El documento describe la arquitectura IMS (IP Multimedia Subsystem). IMS es un framework que permite la entrega de servicios multimedia a través de IP. Fue definido por el foro 3G.ip en 1999. IMS usa tecnología de conmutación de paquetes para proveer servicios de internet desde cualquier lugar y en cualquier momento con calidad de servicio. Permite servicios multimedia en tiempo real a través de redes IP.