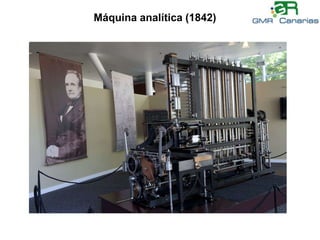

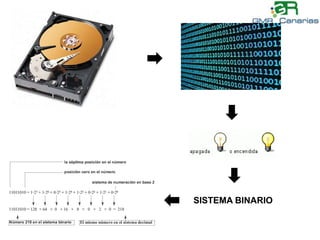

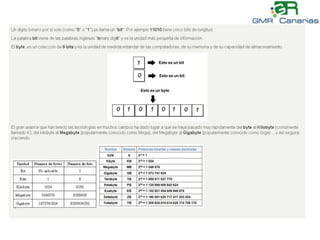

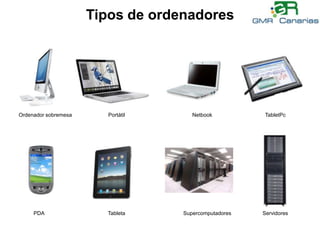

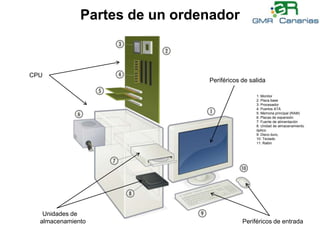

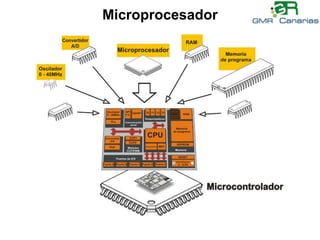

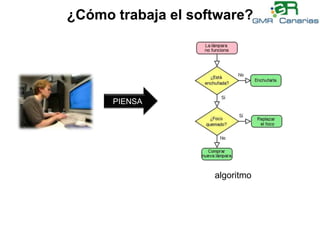

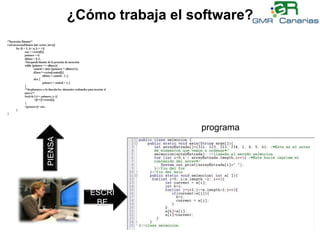

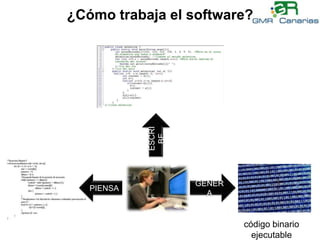

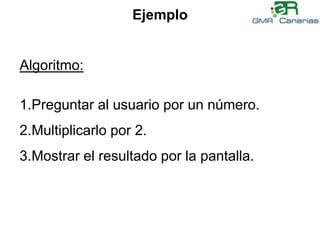

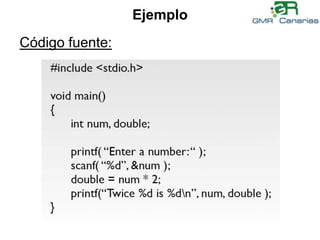

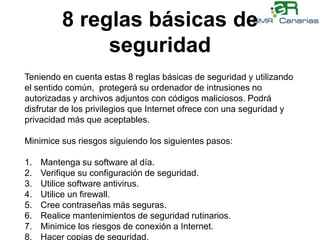

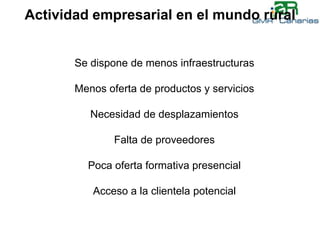

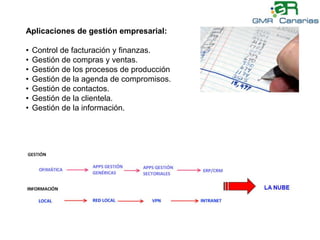

El documento introduce las tecnologías de la información y la comunicación (TIC), describiendo brevemente la historia de la computación desde el ábaco babilónico hasta dispositivos modernos como el iPad. Explica los componentes básicos del hardware y software, y cómo el software convierte problemas en algoritmos, código y programas ejecutables. Finalmente, destaca cómo las TIC pueden beneficiar a empresas rurales al facilitar tareas administrativas y de marketing a distancia.