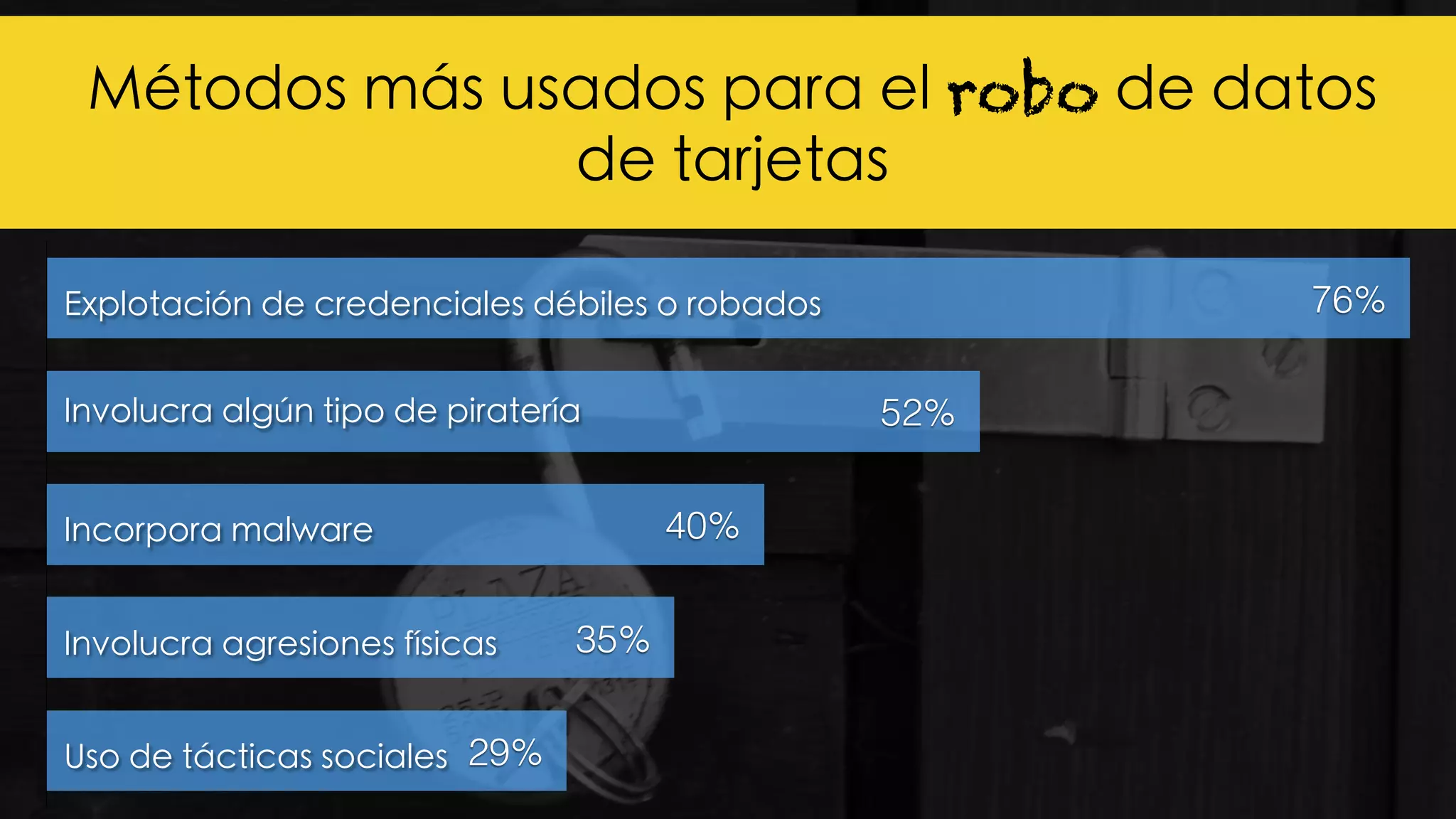

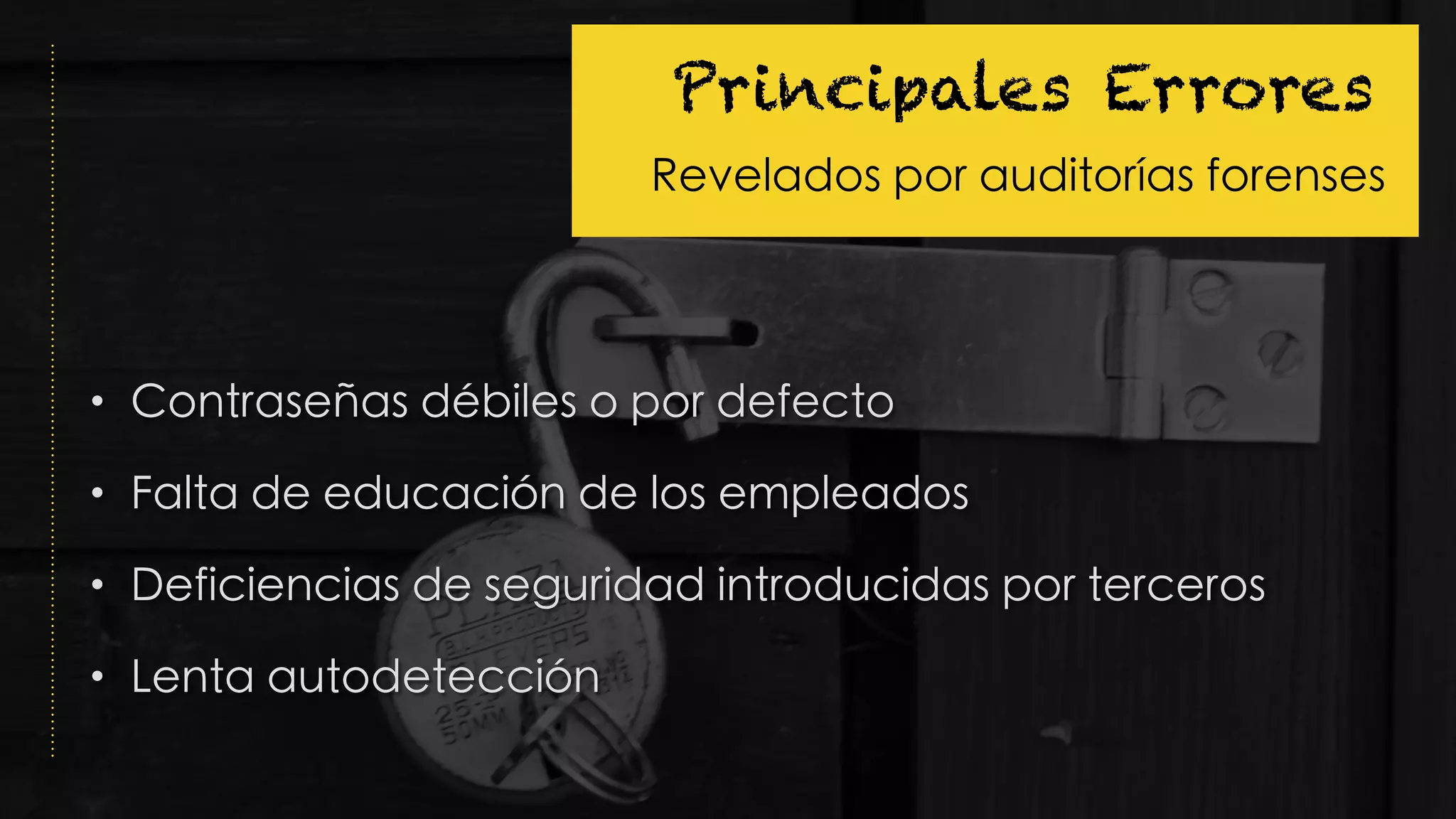

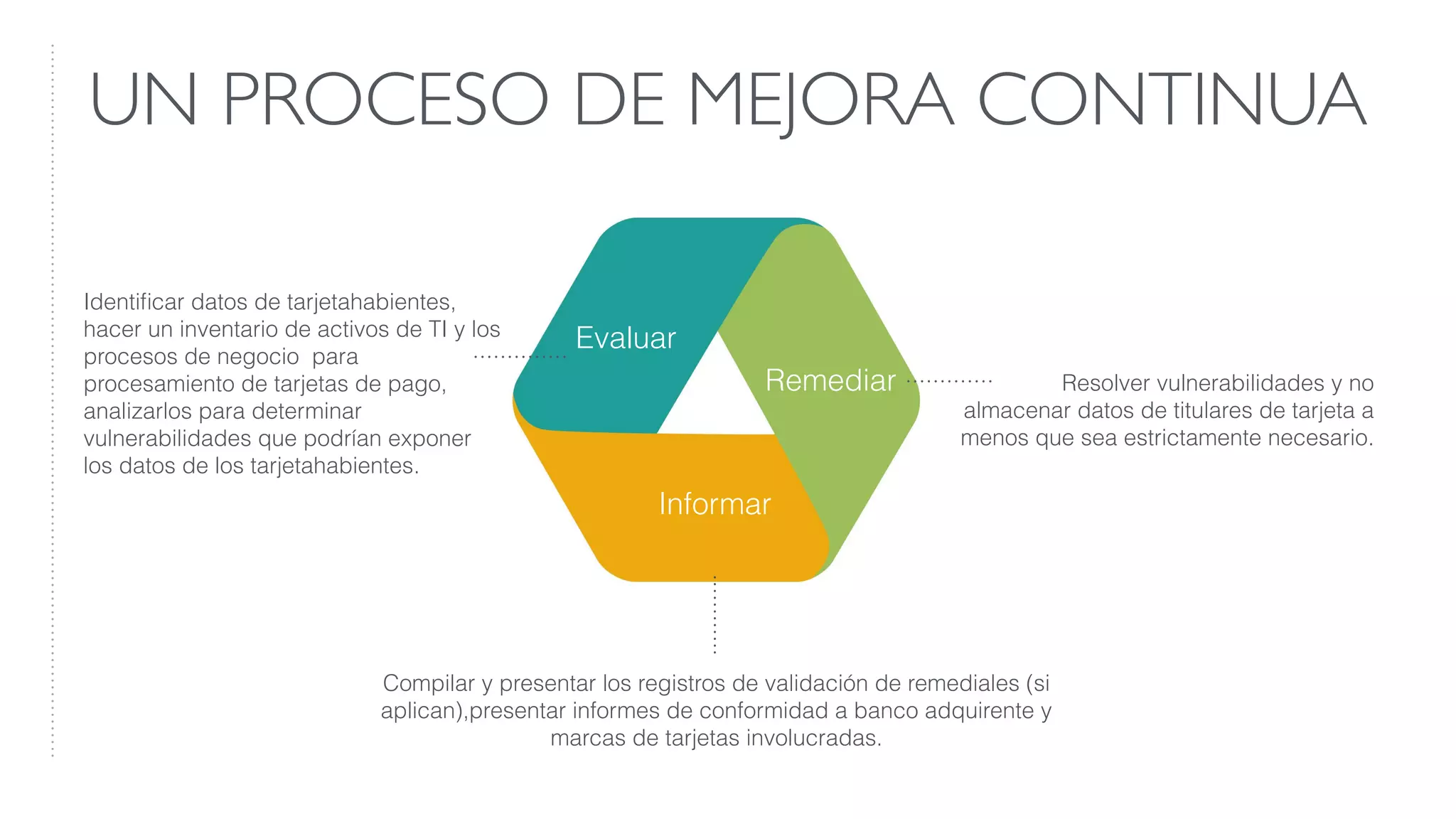

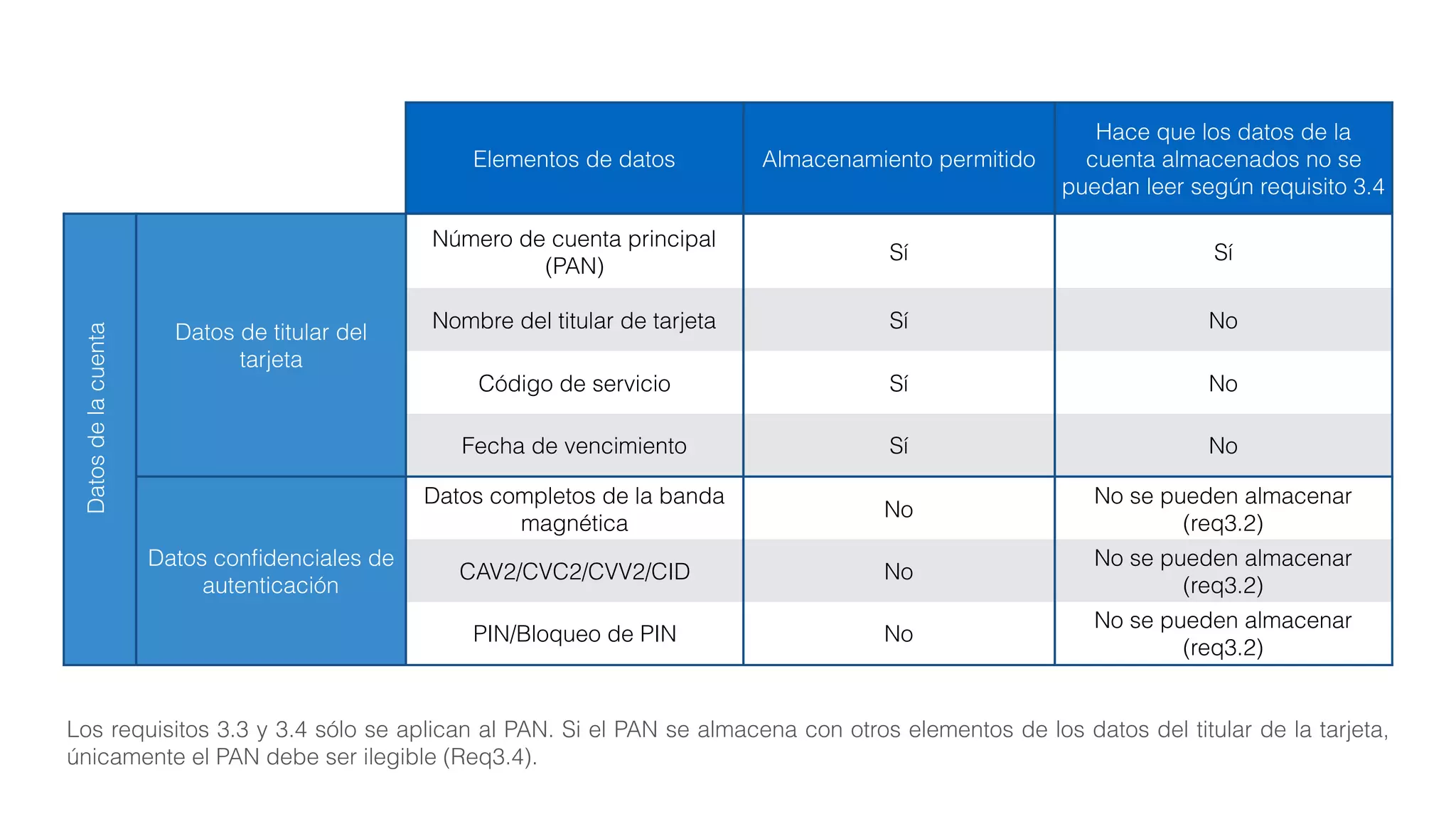

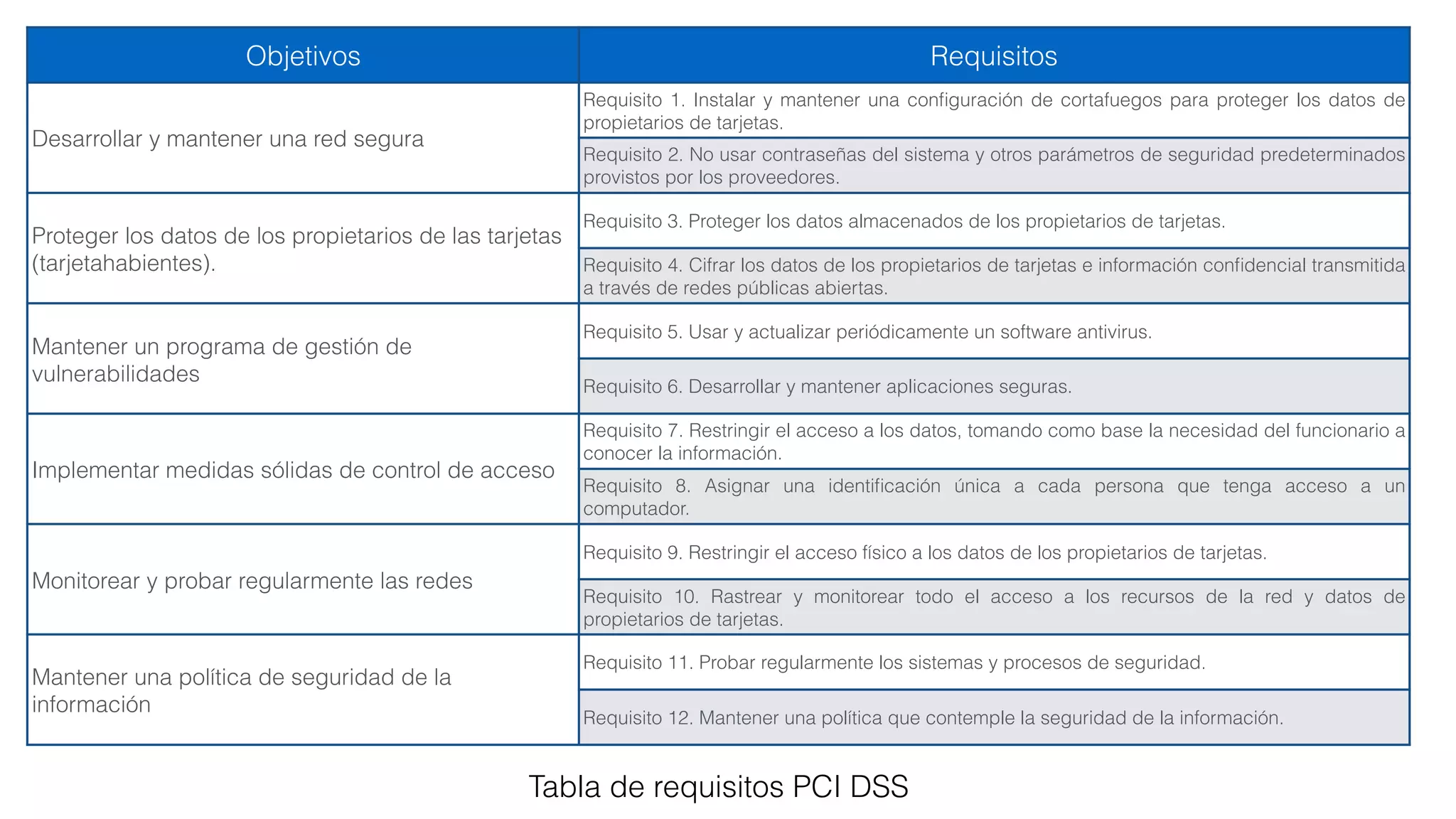

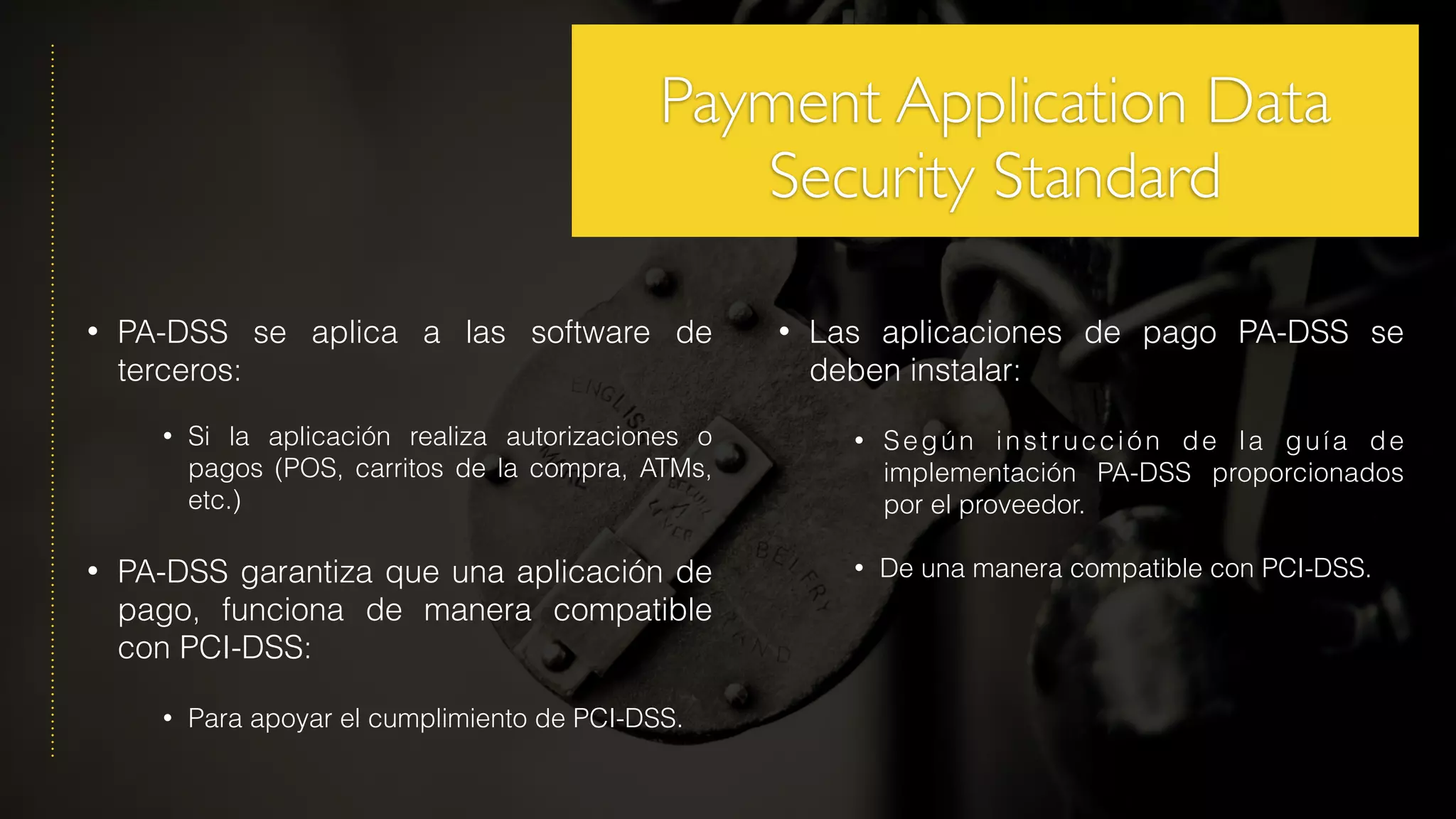

El documento proporciona una visión general sobre la industria de tarjetas de pago (PCI) y sus estándares de seguridad de datos (PCI DSS), describiendo la evolución del robo de datos y el impacto económico asociado. Se discuten las vulnerabilidades comunes en la seguridad de los datos de tarjetahabientes, así como los requisitos y procedimientos para cumplir con PCI DSS y PA-DSS. Finalmente, se destacan las mejores prácticas y recomendaciones para proteger los datos de tarjetas de pago.