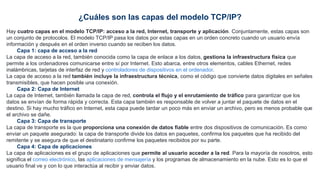

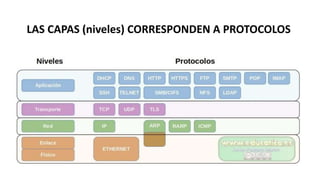

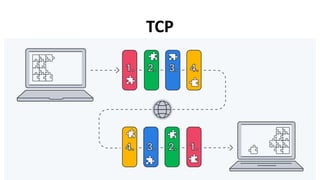

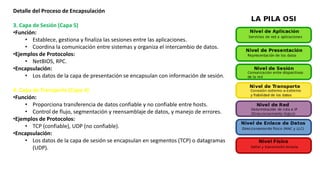

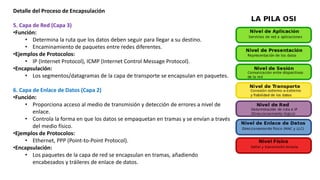

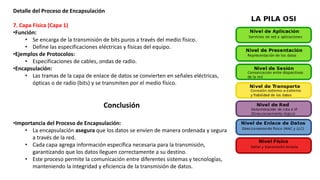

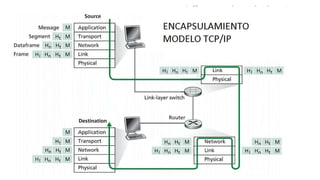

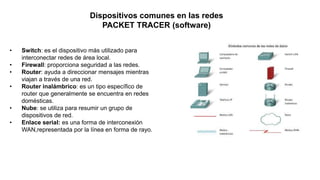

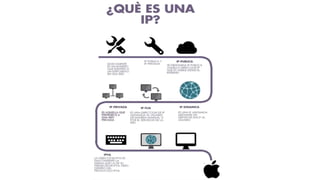

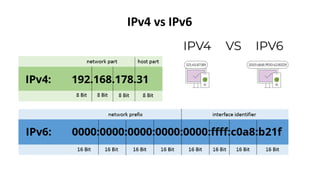

El documento ofrece una introducción a las redes de datos, cubriendo temas como topologías de red, modelos de comunicación OSI y TCP/IP, y direcciones IP. Se describen las diferentes topologías y su impacto en la eficiencia de la red, y se clasifican las redes según su alcance (PAN, LAN, MAN, WAN). Además, se aborda el proceso de encapsulación en las capas de los modelos de comunicación y se explican las diferencias entre direcciones IP públicas y privadas, así como sus respectivas clases y rangos.