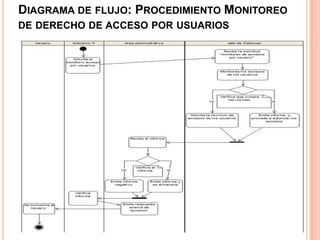

El documento presenta tres procedimientos relacionados con el control de acceso en sistemas de información. El primero describe el monitoreo de derechos de acceso por usuario, el segundo trata sobre el monitoreo de asignación de privilegios por un auditor externo, y el tercero cubre el monitoreo de asignación de privilegios por el jefe de sistemas a los usuarios. Cada procedimiento detalla los objetivos, alcance, responsabilidades, documentos relacionados y definiciones.