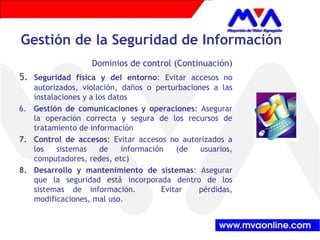

Este documento presenta los principales conceptos de la norma ISO 17799 sobre seguridad de la información. La norma establece 11 dominios de control que cubren todos los aspectos de la gestión de seguridad de la información, incluyendo la política de seguridad, gestión de activos, seguridad física, control de accesos, gestión de incidentes y continuidad del negocio. La adopción de la norma ISO 17799 ofrece ventajas como el aumento de la seguridad, la mejora de la confianza de clientes y socios, y el