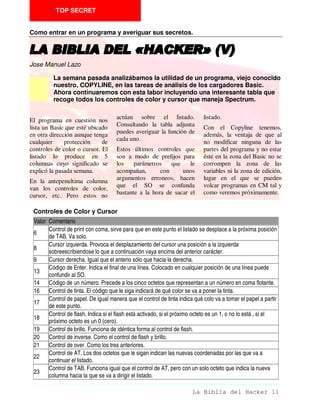

El documento describe varios métodos para proteger software de la piratería, incluyendo protecciones a nivel de código de máquina, hardware, y variables del sistema operativo. También discute formas comunes de proteger software a nivel de Basic como líneas 0, controles de color y basura en listados. El autor enfatiza la importancia de un profundo conocimiento de lenguajes de programación como Assembler para poder descifrar estas protecciones.