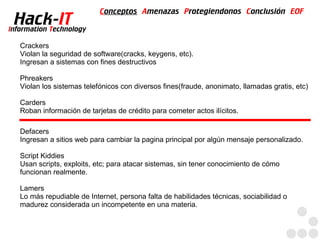

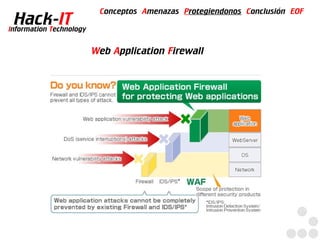

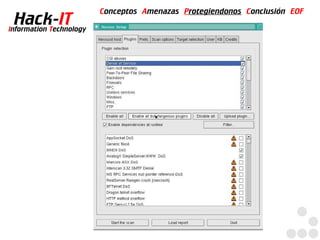

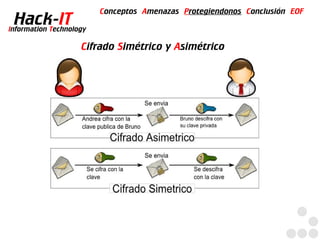

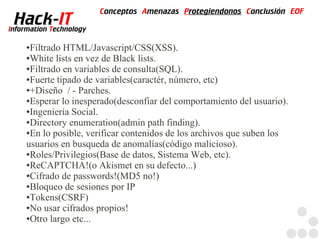

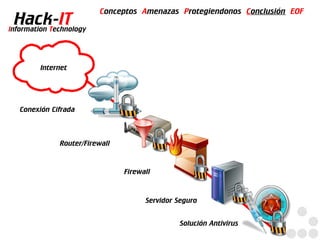

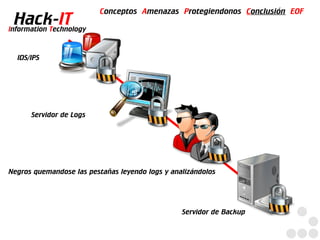

El documento presenta una introducción a la seguridad de la información. Explica conceptos como hackers, amenazas comunes como XSS e inyección SQL, y métodos de protección como firewalls y cifrado. Concluye que la seguridad total no existe y que la educación es fundamental para reducir riesgos.