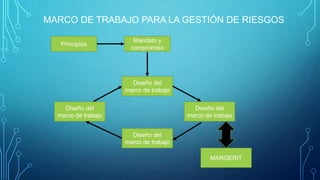

Este documento presenta el Marco de Trabajo para la Gestión de Riesgos (MAGERIT) como un método para que las organizaciones analicen sistemáticamente los riesgos derivados del uso de las tecnologías de la información. MAGERIT propone fases como el modelo de valor de los activos, el mapa de riesgos, la evaluación de salvaguardas y el plan de seguridad. El objetivo es que las organizaciones puedan gestionar mejor los riesgos de seguridad en dimensiones como la disponibilidad, integridad, confidencialidad y