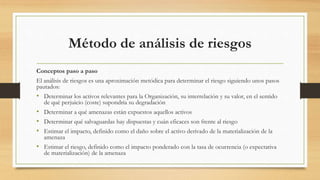

Este documento presenta una introducción a MAGERIT, la metodología española para el análisis y gestión de riesgos de sistemas de información. Explica los objetivos de MAGERIT, directos e indirectos. Luego, introduce los conceptos clave del análisis de riesgos como activos, amenazas, salvaguardas, impacto y riesgo. Finalmente, resume los pasos del método MAGERIT para realizar un análisis de riesgos.

![Paso 2: Amenazas

Causa potencial de un incidente que puede causar daños a un

sistema de información o a una organización. [UNE 71504:2008]](https://image.slidesharecdn.com/magerit-expo-180526223003/85/Magerit-Metodologia-16-320.jpg)

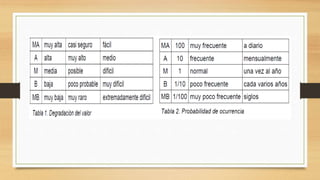

![Valoración de las amenazas

• Una vez determinado que una amenaza puede perjudicar a un activo, hay que

valorar su influencia en el valor del activo, en dos sentidos:

• degradación: cuán perjudicado resultaría el [valor del] activo

• probabilidad: cuán probable o improbable es que se materialice la amenaza

• La probabilidad de ocurrencia es más compleja de determinar y de expresar.

A veces se modela cualitativamente por medio de alguna escala nominal:](https://image.slidesharecdn.com/magerit-expo-180526223003/85/Magerit-Metodologia-18-320.jpg)