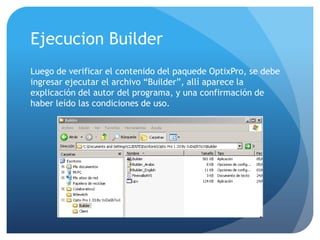

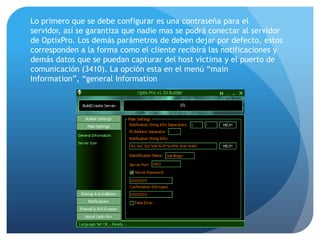

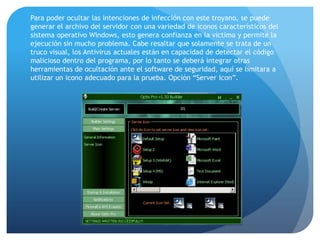

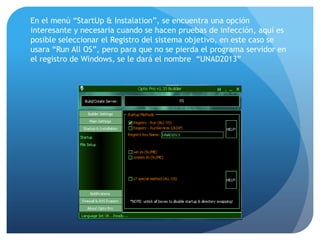

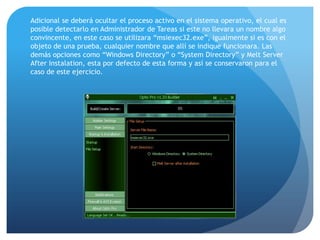

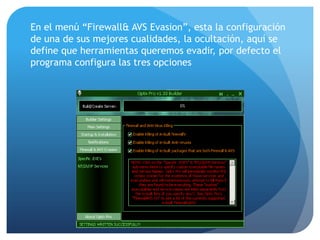

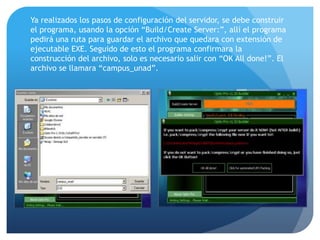

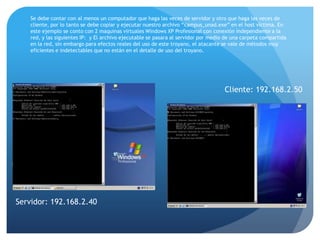

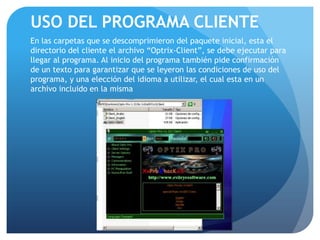

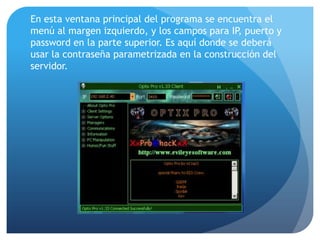

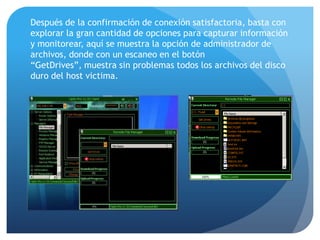

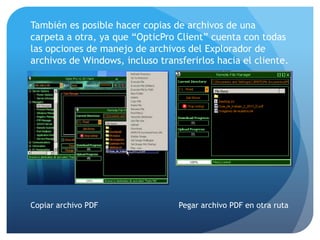

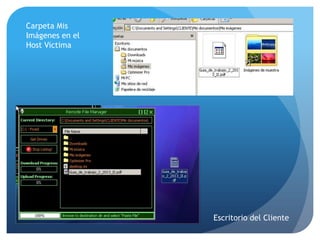

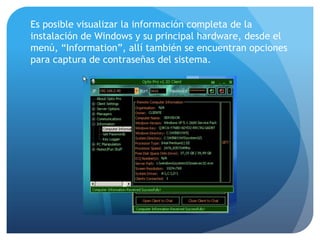

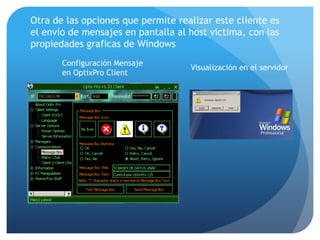

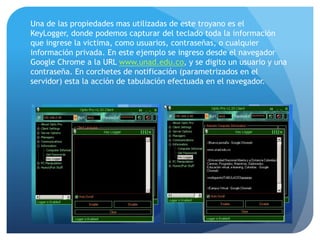

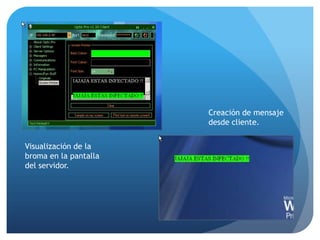

Este documento describe las funciones y configuración del troyano OptixPro. Explica cómo configurar un servidor para ocultar su presencia, generar un archivo ejecutable con un icono engañoso, y ocultar su proceso. También cubre el uso del cliente para conectarse al servidor, robar y transferir archivos, capturar información del sistema, keylogger y duplicación de pantalla para espiar al usuario. El objetivo final es probar las capacidades de este troyano de forma encubierta en máquinas virtuales.