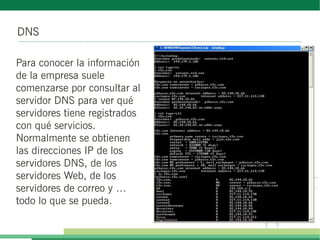

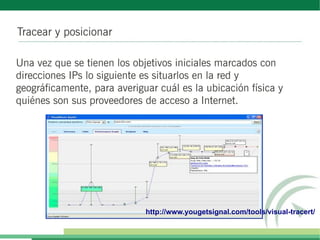

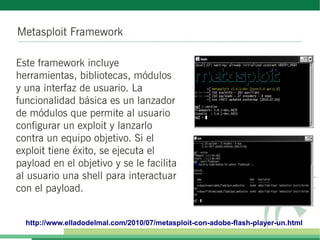

El documento describe las etapas de un test de intrusión (penetration test) para evaluar la seguridad de un sistema. Estas etapas incluyen: 1) recopilar información sobre el objetivo utilizando técnicas como footprinting y fingerprinting, 2) buscar vulnerabilidades utilizando escáneres y bases de datos, 3) encontrar exploits para esas vulnerabilidades usando Metasploit Framework, y 4) parchear el sistema para corregir las vulnerabilidades encontradas.