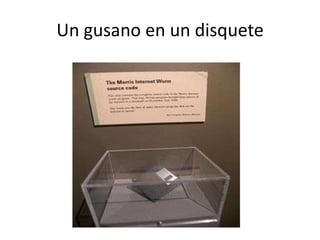

Este documento define y describe varios tipos de malware comunes, incluyendo virus, troyanos, gusanos, keyloggers, spyware y adware. Explica que los virus, troyanos y gusanos son programas maliciosos que se propagan sin permiso y pueden dañar sistemas, mientras que los keyloggers y spyware recopilan información privada del usuario de forma encubierta.