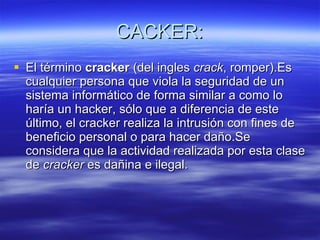

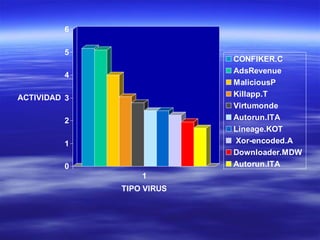

El documento describe varios tipos de amenazas informáticas como virus, troyanos, gusanos, spywares y rootkits. Explica que los virus se propagan al adjuntarse a otros programas o archivos, mientras que los gusanos y troyanos se ejecutan de forma oculta. También recomienda medidas de seguridad como realizar copias de seguridad, actualizar antivirus y analizar archivos descargados antes de abrirlos.