Ova virus informaticos

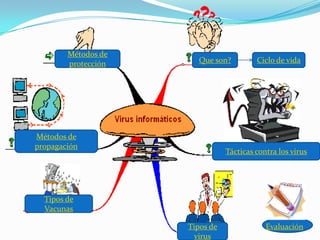

- 1. Métodos de protección Que son? Ciclo de vida Métodos de propagación Tácticas contra los virus Tipos de Vacunas Tipos de Evaluación virus

- 2. Es un pequeño programa escrito intencionalmente para instalarse en la computadora de un usuario sin el conocimiento o el permiso de este e interfiere con el hardware o con su sistema operativo (software), tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus pueden destruir, de manera intencionada, los datos almacenados en un ordenador, aunque también existen otros más inofensivos, que solo se caracterizan por ser molestos.

- 3. Aún los virus menos agresivos nos llevan a perder tiempo, por lo que causan algún tipo de mal. Los más agresivos pueden hacer que perdamos toda la información o el que personas extrañas puedan acceder a nuestra información de nuestro Disco duro.

- 4. TROYANO MACROS HOAX ENLACE CLASIFICACION SOBREESCRITURA PROGRAMA GUSANO BOOT

- 5. TROYANO Consiste en robar información o alterar el sistema del hardware o en un caso extremo permite que un usuario externo pueda controlar el equipo.

- 6. GUSANO Es un programa cuya única finalidad es la de ir consumiendo la memoria del sistema, se copia así mismo sucesivamente, hasta que desborda la RAM, siendo ésta su única acción maligna

- 7. MACROS Un macro es una secuencia de ordenes de teclado y mouse asignadas a una sola tecla, símbolo o comando. Son muy útiles cuando este grupo de instrucciones se necesitan repetidamente. Los virus de macros afectan a archivos y plantillas que los contienen, haciéndose pasar por una macro y actuaran hasta que el archivo se abra o utilice.

- 8. Sobrescriben en el interior de los archivos atacados, haciendo que se pierda el contenido de los mismos

- 9. DE PROGRAMA Comúnmente infectan archivos con extensiones .EXE, .COM, .OVL, .DRV, .BIN, .DLL, y .SYS., los dos primeros son atacados más frecuentemente por que se utilizan mas

- 10. BOOT El boot es el sector de arranque del computador. El boot se ejecuta antes de iniciar el Sistema Operativo. Estos virus infectan sectores de inicio y booteo (Boot Record) de los diskettes y el sector de arranque maestro (Master Boot Record) de los discos duros; también pueden infectar las tablas de particiones de los discos.

- 11. ENLACE Llamados también de directorio, estos virus modifican las direcciones que permiten, a nivel interno, acceder a cada uno de los archivos existentes, y como consecuencia no es posible localizarlos y trabajar con ellos.

- 12. HOAX Los denominados virus falsos en realidad no son virus, sino cadenas de mensajes distribuidas a través del correo electrónico y las redes. Estos mensajes normalmente informan acerca de peligros de infección de virus, los cuales mayormente son falsos y cuyo único objetivo es sobrecargar el flujo de información a través de las redes y el correo electrónico de todo el mundo

- 14. MÉTODOS DE PROTECCIÓN ACTIVOS ANTIVIRUS FILTROS DE FICHEROS Son programas que tratan de Estos filtros pueden usarse, por descubrir un software malicioso, ejemplo, en el sistema de correos o para detectarlo y eliminarlo. Tratan usando técnicas de firewall. En de tener controlado el sistema general, este sistema proporciona mientras funciona parando las vías una seguridad donde no se conocidas de infección y requiere la intervención del notificando al usuario de posibles usuario, puede ser muy eficaz, y permitir emplear únicamente incidencias de seguridad. recursos de forma más selectiva.

- 15. MÉTODOS DE PROTECCIÓN PASIVOS •Evitar introducir al equipo medios de almacenamientos extraíbles que se consideren infectados con algún virus •No instalar software “pirata” •Evitar descargar software de Internet •No abrir mensajes provenientes de una dirección electrónica desconocida •No aceptar e-mails de desconocidos

- 16. COMO SE PRODUCEN LAS INFECCIONES En la primera, el usuario, en un momento dado, ejecuta o acepta de forma inadvertida la instalación del virus. En la segunda, el programa malicioso actúa replicándose a través de las redes. En este caso se habla de gusanos Dentro de las contaminaciones más frecuentes por interacción del usuario están las siguientes: • Mensajes que ejecutan automáticamente programas (como el programa de correo que abre directamente un archivo adjunto). • Ingeniería social, mensajes como ejecute este programa y gane un premio, o, más comúnmente: Haz 2 clics y gana 2 tonos para móvil gratis.. • Entrada de información en discos de otros usuarios infectados. • Instalación de software modificado o de dudosa procedencia

- 18. TIPOS DE VACUNAS •Sólo detección: Son vacunas que solo detectan archivos infectados sin embargo no pueden eliminarlos o desinfectarlos. •Detección y desinfección: son vacunas que detectan archivos infectados y que pueden desinfectarlos. •Detección y aborto de la acción: son vacunas que detectan archivos infectados y detienen las acciones que causa el virus.

- 19. TIPOS DE VACUNAS Tipos de vacunas Invocado por el usuario: son vacunas que se activan instantáneamente con el usuario. Invocado por la actividad del sistema: son vacunas que se activan instantáneamente por la actividad del sistema windows xp/vista

- 20. CICLO DE VIDA DE LOS VIRUS Gestació n Eliminación Reproducción Creación Asimilación Activación Descubrimie nto