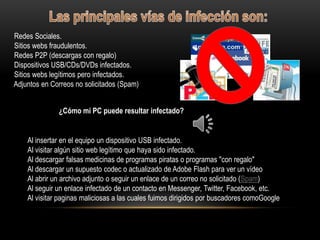

Este documento describe diferentes tipos de malware o programas maliciosos, incluyendo virus, gusanos, troyanos y caballos de Troya. Explica cómo funcionan estos programas dañinos y cómo se propagan a través de redes sociales, sitios web fraudulentos, dispositivos USB y correos electrónicos no solicitados. También describe formas de prevenir infecciones mediante el uso de cortafuegos, antivirus y sentido común al navegar en internet.