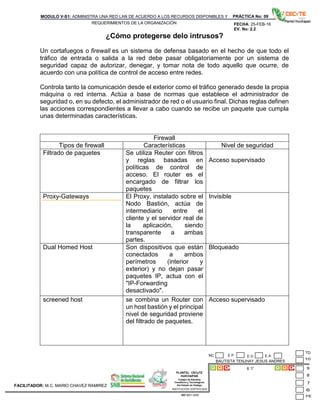

El documento describe diferentes tipos de firewalls y sus características. Un firewall es un sistema de seguridad que controla el tráfico de entrada y salida a una red de acuerdo a reglas de acceso establecidas. Los tipos principales son filtrado de paquetes, proxy-gateways, dual homed host, screened host, screened subnet e inspección de datos. Para proteger una red efectivamente se requiere de un firewall actualizado con especificaciones completas que bloquee la mayoría de intrusos.