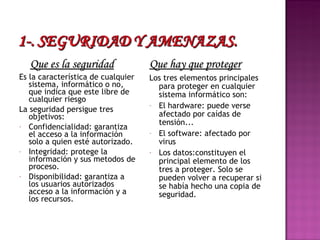

Este documento describe varios aspectos de la seguridad informática, incluyendo las amenazas a los sistemas, medidas de seguridad como antivirus y cortafuegos, realización de copias de seguridad, y riesgos en Internet como virus y correo electrónico no deseado. La seguridad busca proteger la confidencialidad, integridad y disponibilidad de la información. Algunas amenazas comunes incluyen virus, malware, intrusos y fallos de hardware o software.