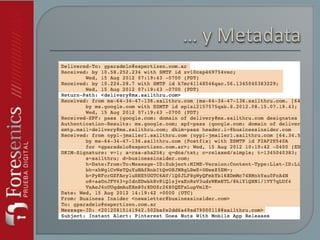

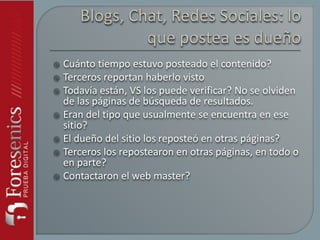

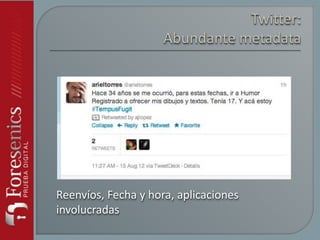

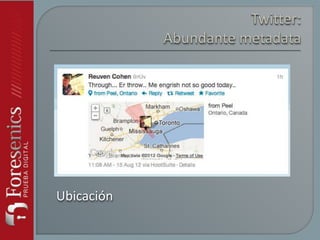

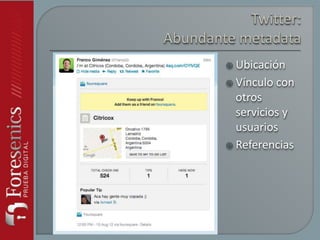

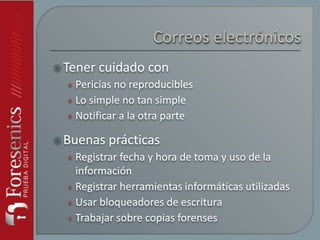

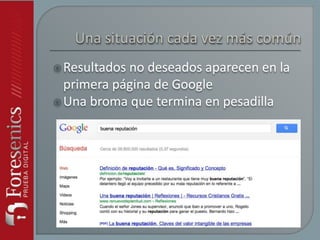

El documento resume un seminario sobre la gestión de documentación digital y su valor como prueba en juicios. Explica que la mayoría de la documentación comercial es ahora digital y que los abogados necesitan saber cómo manejarla adecuadamente y preservar su valor probatorio. Se discuten temas como la cadena de custodia de la evidencia digital, las buenas prácticas para el manejo de documentos digitales y copias de seguridad, y los desafíos de presentar este tipo de pruebas en juicio.